Arten von Exploits

Arten von Exploits in Metasploit:

- Aktiv

- Passiv

Der Hauptunterschied zwischen diesen beiden Exploit-Typen besteht darin, dass der aktive Typ ein bestimmtes Ziel ausnutzt, bevor es beendet wird, während der passive Typ wartet, bis ein eingehender Host eine Verbindung herstellt, bevor er ausnutzt. Es ist hilfreich, diese im Voraus zu kennen, da der Unterschied eine deutlichere Rolle spielt, wenn Sie komplexere Exploits schreiben writing.

Unser Setup

Die Software, die wir in diesem Tutorial verwenden werden, umfasst Folgendes:

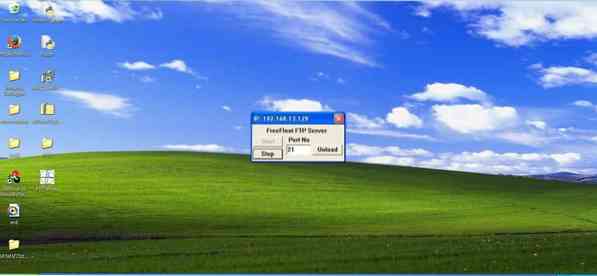

Der Exploit: Für diese kurze Anleitung verwenden wir eine bereits vorhandene Schwachstelle im Freefloat-FTP-Server.

Immunitäts-Debugger: Dies wird zum Erstellen von Exploits und zum Reverse-Engineering von Binärdateien verwendet. Sie können leicht einen guten Debugger besuchen, der kostenlos online verfügbar ist.

Windows XP Servicepack 3 Eingerichtet

Kali-Linux: Offensichtlich die unangefochten führende Testhilfe für Stifte.

Mona.py: Ein Python-basiertes Plugin, das beim Immunitäts-Debugging hilft. Mona herunterladen.py und verschieben Sie es in das Immunitäts-Debugger-Verzeichnis (den py-Befehlsordner).

Der Prozess

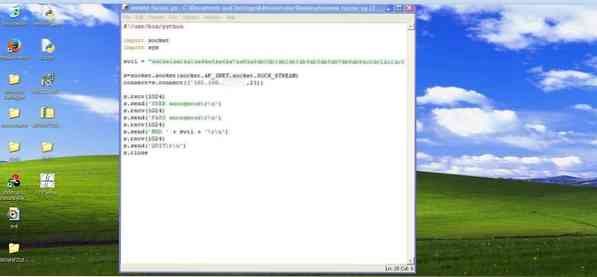

Fuzzing imitieren

Wir führen Pseudo-Fuzzing durch, bei dem das System mit zufälligen Daten überflutet wird. Wir werden ein Muster mit 1.000 Zeichen erstellen und es verwenden, um Port 21 zu überwältigen, da es der Befehlsport des FTP-Servers ist.

Sobald das Modul ausgeführt wurde, starten Sie den Immunitäts-Debugger und stellen Sie sicher, dass EIP überschrieben wurde.

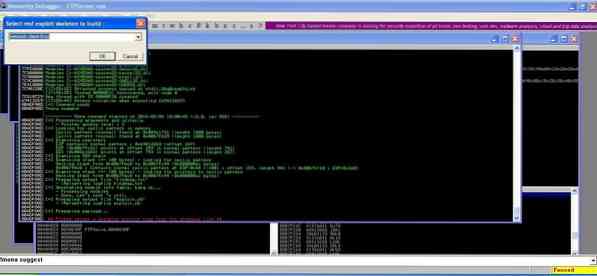

Feuer Mona

Wenn die EIP überschrieben ist, können wir mit dem Immunitäts-Debugger fortfahren. Geben Sie das folgende ein:

>!Mona vorschlagen

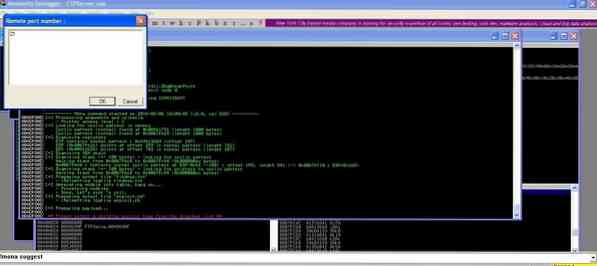

Wählen Sie den TCP-Client und Port 21 aus, um fortzufahren.

Exploit anpassen

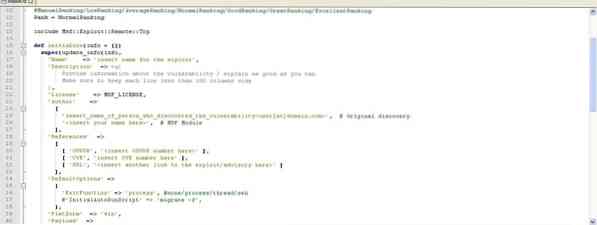

Als Ergebnis wird eine Ruby-basierte Datei erstellt. Sie können es beliebig ändern. Hier werden wir es in f umbenennen.rb.

Starten Sie den Exploit in Metasploit

Laden Sie die Datei in Kali Linux und replizieren Sie den Exploit vom Root zum Metasploit-Framework:

Sie können sehen, dass Metasploit die Änderungen akzeptiert und kompatibel ist.

Fazit

Dies war eine Mini-Anleitung zum Schreiben eines Metasploit-Exploits. Wir werden kompliziertere Exploits besprechen und sehen, wie sie in zukünftigen Artikeln geschrieben sind.

Phenquestions

Phenquestions