Was ist ein Netzwerkpenetrationstest??

Veralteter Code, das Hinzufügen von Funktionen, falsche Konfigurationen oder die Entwicklung innovativer Angriffsmethoden können zu "Schwächen" führen, die von bösartigem Code ausgenutzt werden können, um Zugang zu erhalten oder eine Aktion auf einem entfernten (oder lokalen) Ziel auszuführen. Diese „Schwächen“ werden „Schwachstellen“ oder „Sicherheitslücken“ genannt.

Ein Penetrationstest oder Pen-Test ist die Aktion, bei der ein Ziel (einen Server, eine Website, ein Mobiltelefon usw.) überprüft wird, um Sicherheitslücken zu erkennen, die es dem Angreifer ermöglichen, in das Zielgerät einzudringen, die Kommunikation abzufangen oder die Standard-Datenschutz oder -Sicherheit.

Der Hauptgrund, warum wir alle unser Betriebssystem (Betriebssysteme) und unsere Software aktualisieren, besteht darin, die „Entwicklung“ von Schwachstellen aufgrund von altem Code zu verhindern.

Einige Beispiele für Sicherheitslücken können Passwortstärke, Anmeldeversuche, exponierte SQL-Tabellen usw. sein. Diese ikonische Sicherheitslücke für Microsoft Index Server nutzt einen Puffer im Dateicode einer Windows-DLL aus, der die Remote-Codeausführung durch bösartige Codes wie . ermöglicht CodeRed-Wurm, wie andere Würmer entwickelt, um diesen falschen Code auszunutzen.

In vielen Betriebssystemen tauchen täglich oder wöchentlich Schwachstellen und Sicherheitslücken auf, wobei OpenBSD eine Ausnahme und Microsoft Windows die Regel ist, weshalb Penetrationstests zu den Hauptaufgaben gehören, die jeder Systemadministrator oder betroffene Benutzer durchführen sollte.

Beliebte Tools für Penetrationstests

Nmap: Nmap (Network Mapper) bekannt als der Sysadmin Schweizer Taschenmesser, ist wahrscheinlich das wichtigste und grundlegendste Netzwerk- und Sicherheitsaudit-Tool. Nmap ist ein Port-Scanner, der die Identität des Zielbetriebssystems (Footprinting) und die Software, die hinter Ports lauscht, schätzen kann. Es enthält eine Plugin-Suite, die es ermöglicht, die Penetration durch Brute-Force, Schwachstellen usw. zu testen. 30 Nmap-Beispiele finden Sie unter https://linuxhint.com/30_nmap_examples/.

GSM / OpenVas: GreenBone Security Manager oder OpenVas ist die kostenlose oder Community-Version von Nessus Security Scanner. Es ist ein sehr vollständiger und benutzerfreundlicher Scanner, der einfach zu verwenden ist, um Schwachstellen, Konfigurationsfehler und Sicherheitslücken im Allgemeinen auf Zielen zu identifizieren. Während Nmap in der Lage ist, Schwachstellen zu finden, erfordert es die Verfügbarkeit aktualisierter Plugins und einige Fähigkeiten des Benutzers. OpenVas verfügt über eine intuitive Weboberfläche, dennoch bleibt Nmap das obligatorische Werkzeug für jeden Netzwerkadministrator.

Metasploit: Die Hauptfunktionalität von Metasploit ist die Ausführung von Exploits gegen verwundbare Ziele, dennoch kann Metasploit verwendet werden, um nach Sicherheitslücken zu suchen oder diese zu bestätigen. Zusätzlich können Ergebnisse von Scans, die von Nmap, OpenVas und anderen Sicherheitsscannern ausgeführt wurden, in Metasploit importiert werden, um sie auszunutzen.

Dies sind nur 3 Beispiele für eine riesige Liste von Sicherheitstools. Es wird jedem, der an Sicherheit interessiert ist, dringend empfohlen, dies zu behalten Liste der wichtigsten Netzwerksicherheitstools als Hauptquelle für Hacking- oder Sicherheitstools.

Beispiel für Nmap-Penetrationstests:

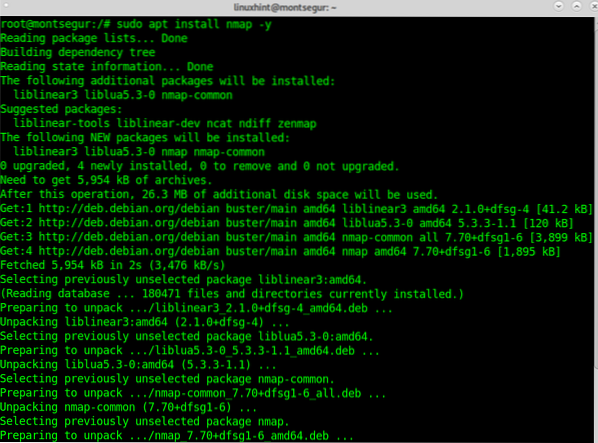

Um auf Debian-Systemen zu beginnen, führen Sie Folgendes aus:

# apt install nmap -y

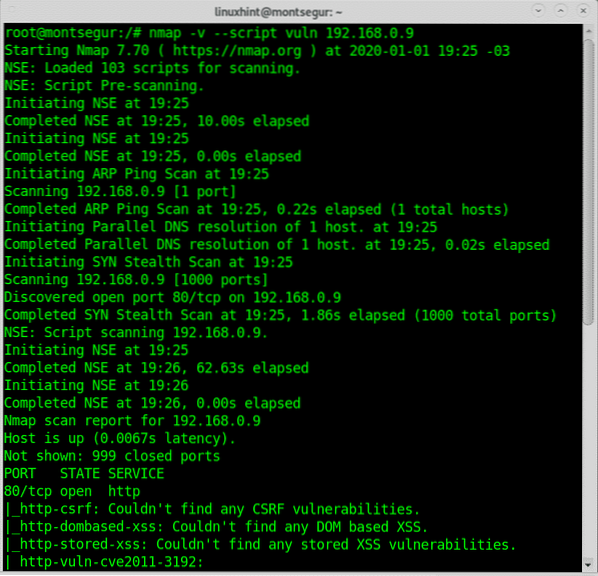

Nach der Installation besteht der erste Schritt, um Nmap für Penetrationstests in diesem Tutorial auszuprobieren, darin, mithilfe des verletzlich Plugin im Nmap NSE (Nmap Scripting Engine) enthalten. Die Syntax zum Ausführen von Nmap mit diesem Plugin ist:

# nmap -v --script vulnIn meinem Fall werde ich ausführen:

# nmap -v --script vuln 192.168.0.9

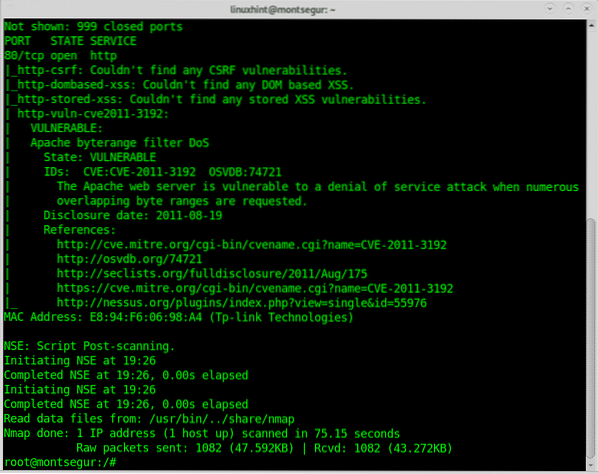

Unten sehen Sie, dass Nmap eine Schwachstelle gefunden hat, die das Zielgerät Denial-of-Service-Angriffen aussetzt.

Die Ausgabe bietet Links zu Verweisen auf die Schwachstelle, zu diesem Fall kann ich detaillierte Informationen finden https://nvd.nist.gov/vuln/detail/CVE-2011-3192.

Das folgende Beispiel zeigt eine Stifttestausführung mit OpenVas. Am Ende dieser Anleitung finden Sie Anleitungen mit zusätzlichen Beispielen mit Nmap.

Beispiel für einen Openvas-Penetrationstest:

Um mit OpenVas zu beginnen, laden Sie die Greenbone Community Edition herunter von https://dl.grüner Knochen.net/download/VM/gsm-ce-6.0.0.iso um es mit VirtualBox einzurichten.

Wenn Sie Anweisungen zum Einrichten von VirtualBox unter Debian benötigen, lesen Sie https://linuxhint.com/install_virtualbox6_debian10/ und kehren Sie direkt nach dem Beenden der Installation zurück, bevor Sie das Gast- oder virtuelle Betriebssystem einrichten.

Folgen Sie auf VirtualBox den Anweisungen

Wählen Sie im Assistenten für VirtualBox per Hand über „Neu“ folgende Optionen:

- Typ: Linux

- Version: Anderes Linux (64bit)

- Speicher: 4096 MB

- Festplatte: 18 GB

- CPUs: 2

Erstellen Sie nun eine neue Festplatte für die virtuelle Maschine.

Achten Sie darauf, dass die Netzwerkverbindung von innen nach außen und von außen nach innen funktioniert: Das System benötigt für die Einrichtung Zugang zum Internet internet. Um die Webschnittstelle des Systems zu verwenden, müssen Sie auf das System zugreifen, von dem aus Ihr Webbrowser ausgeführt wird.

Audio, USB und Diskette sollten deaktiviert sein.

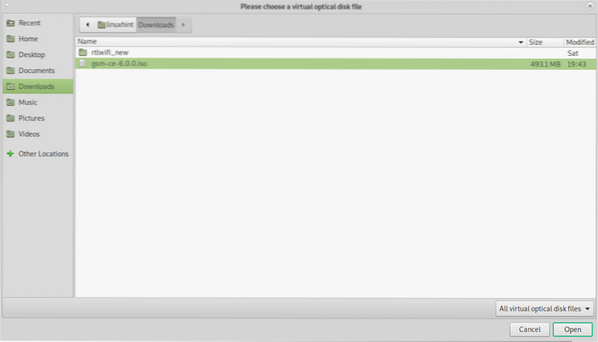

Klicken Sie nun auf Start und klicken Sie auf das Ordnersymbol, um das heruntergeladene ISO-Image als Medium für das CD-Laufwerk auszuwählen und die virtuelle Maschine wie in den Screenshots unten gezeigt zu starten:

Navigieren Sie zu dem ISO-enthaltenden Verzeichnis, wählen Sie es aus und drücken Sie Öffnen.

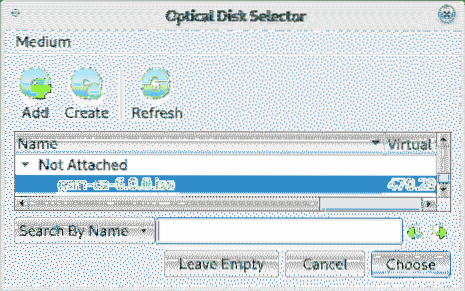

Wählen Sie Ihr ISO-Image aus und drücken Sie Wählen.

Drücken Sie Start um das GSM-Installationsprogramm zu starten.

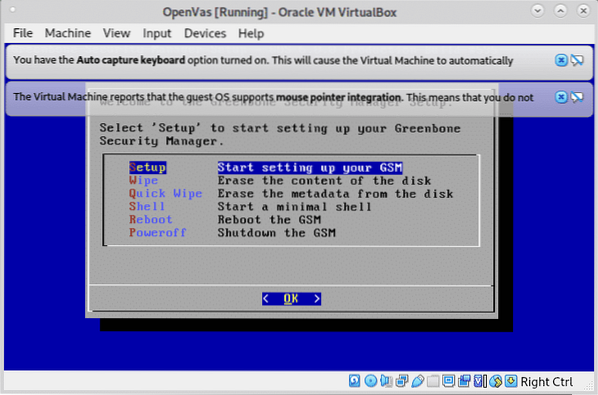

Wählen Sie nach dem Start und Booten Einrichten und drücke OK weitermachen.

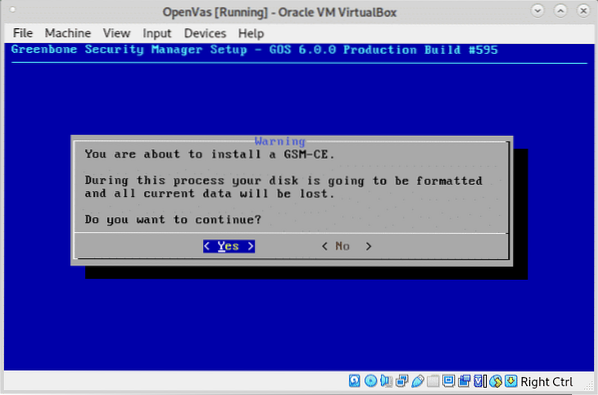

Drücken Sie im nächsten Bildschirm auf JA weitermachen.

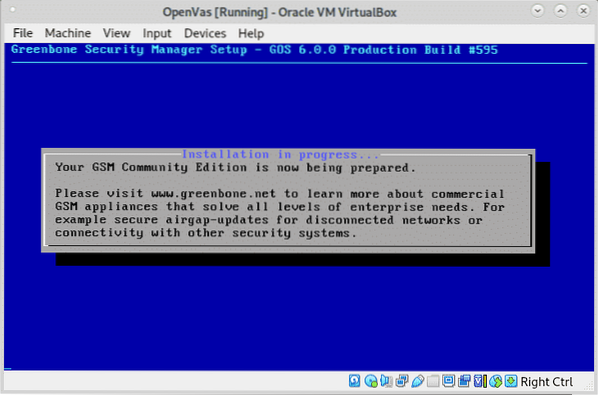

Lassen Sie das Installationsprogramm Ihre Umgebung vorbereiten:

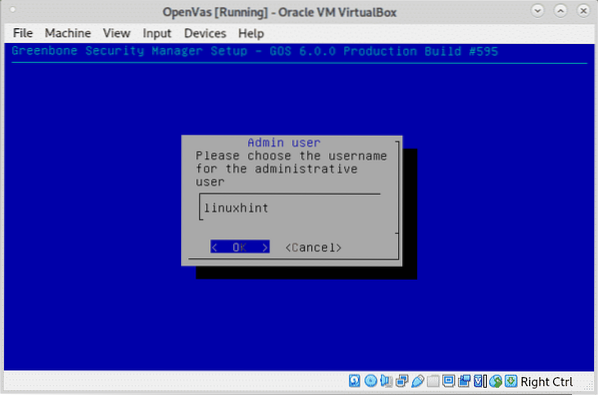

Wenn Sie aufgefordert werden, einen Benutzernamen zu definieren, wie in der Abbildung unten gezeigt, können Sie die Standardeinstellung beibehalten Administrator Benutzer.

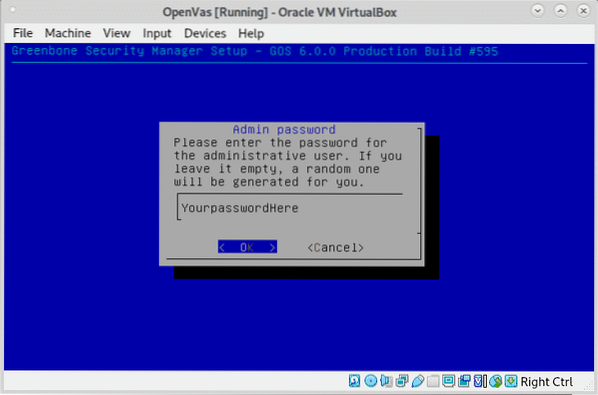

Legen Sie Ihr Passwort fest und drücken Sie OK weitermachen.

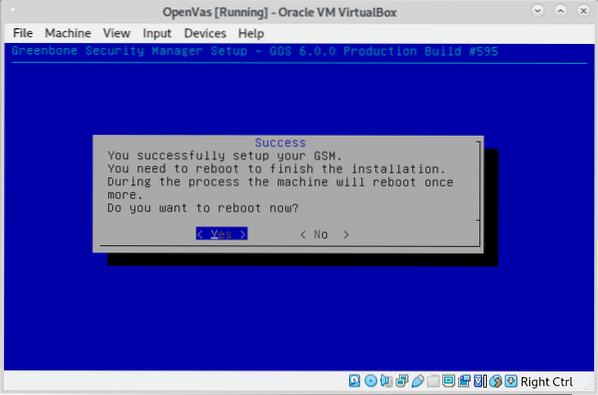

Wenn Sie zum Neustart aufgefordert werden, drücken Sie JA.

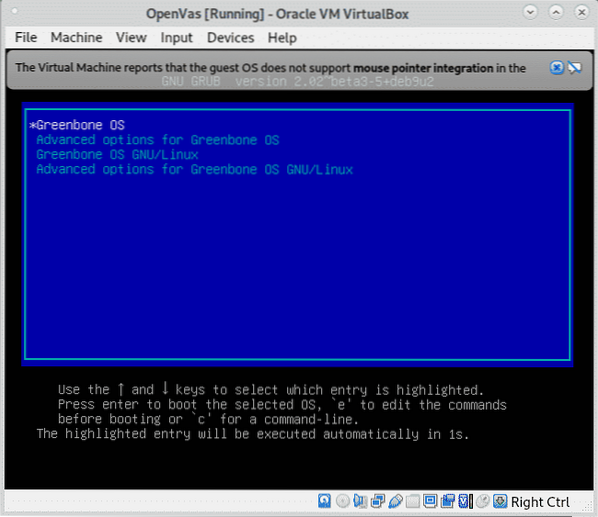

Beim Booten auswählen Greenbone-Betriebssystem durch Drücken EINGEBEN.

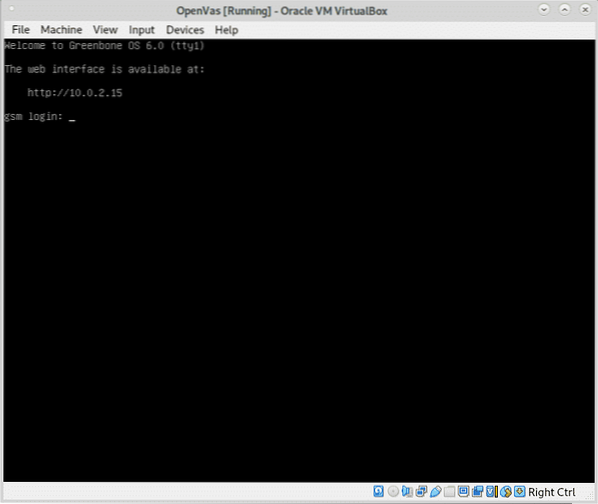

Beim ersten Booten nach der Installation nicht anmelden, Das System beendet die Installation und startet automatisch neu, dann sehen Sie den folgenden Bildschirm:

Sie sollten sicherstellen, dass Ihr virtuelles Gerät von Ihrem Host-Gerät aus zugänglich ist. In meinem Fall habe ich die VirtualBox-Netzwerkkonfiguration von NAT auf Bridge geändert und dann das System neu gestartet und es hat funktioniert.

Hinweis: Quelle und Anleitungen für Updates und zusätzliche Virtualisierungssoftware unter https://www.grüner Knochen.net/de/install_use_gce/.

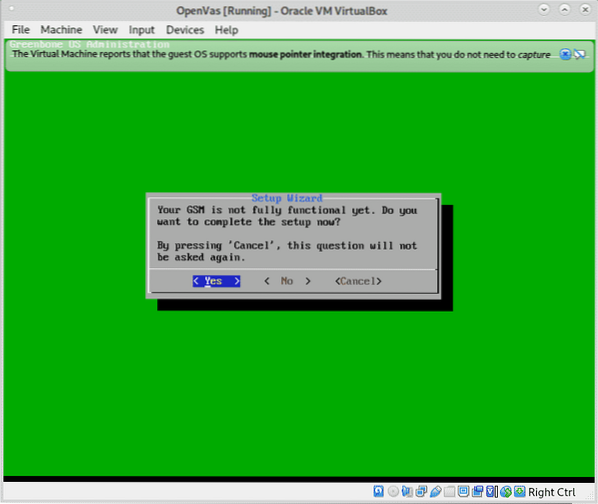

Sobald Sie sich beim Booten anmelden und der folgende Bildschirm angezeigt wird, drücken Sie JA weitermachen.

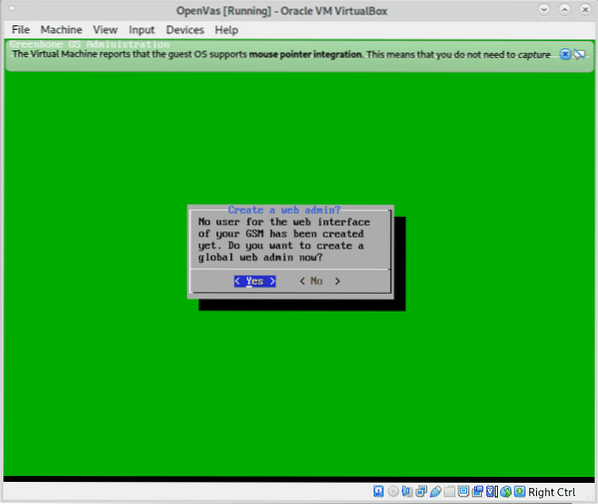

Um einen Benutzer für die Weboberfläche zu erstellen, drücken Sie JA erneut, um fortzufahren, wie im Bild unten gezeigt:

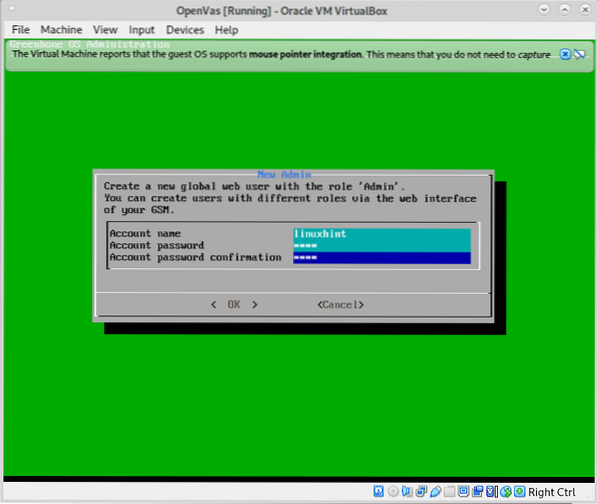

Geben Sie den angeforderten Benutzernamen und das Passwort ein und drücken Sie OK weitermachen.

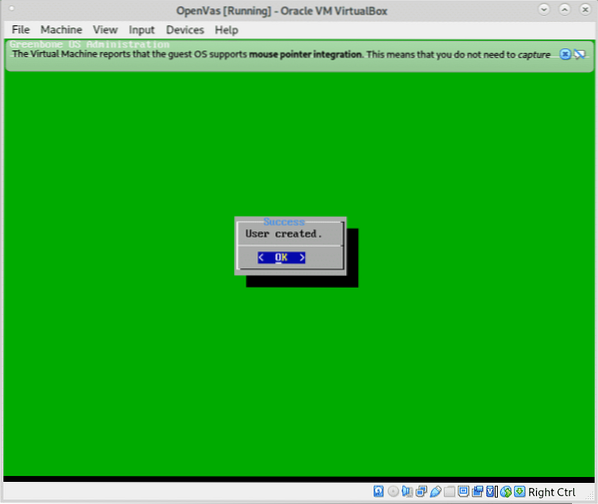

Drücken Sie OK bei Bestätigung der Benutzererstellung:

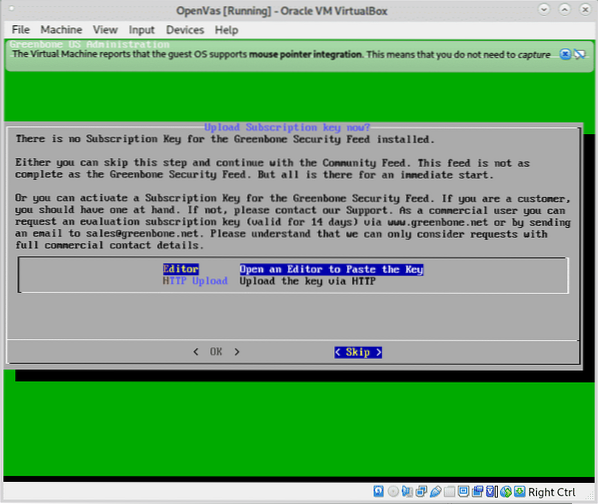

Sie können den Abonnementschlüssel vorerst überspringen, drücken Sie auf Überspringen weitermachen.

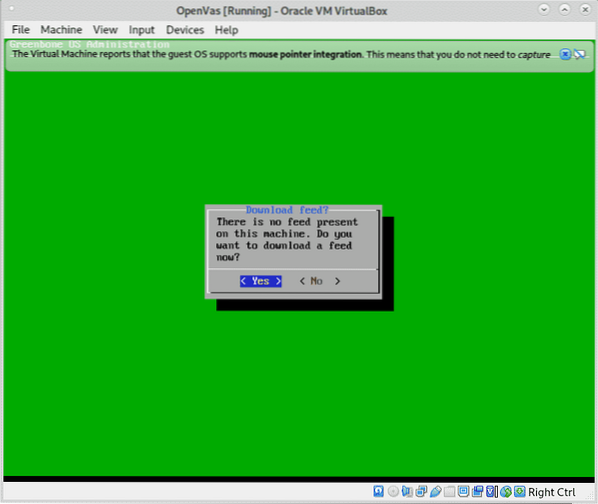

Um den Feed herunterzuladen, drücke auf JA Wie nachfolgend dargestellt.

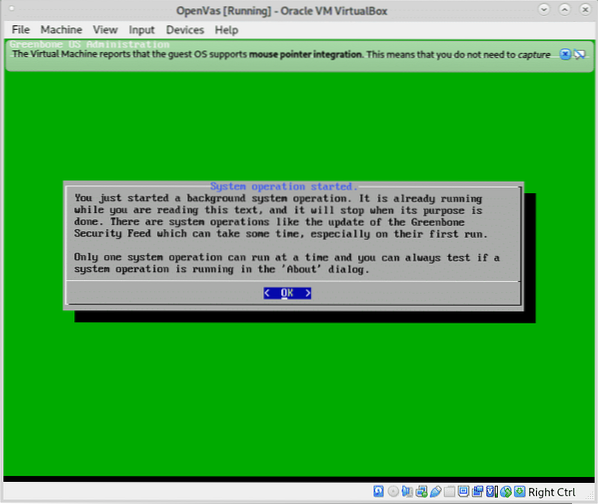

Wenn Sie über die ausgeführte Hintergrundaufgabe informiert werden, drücken Sie OK.

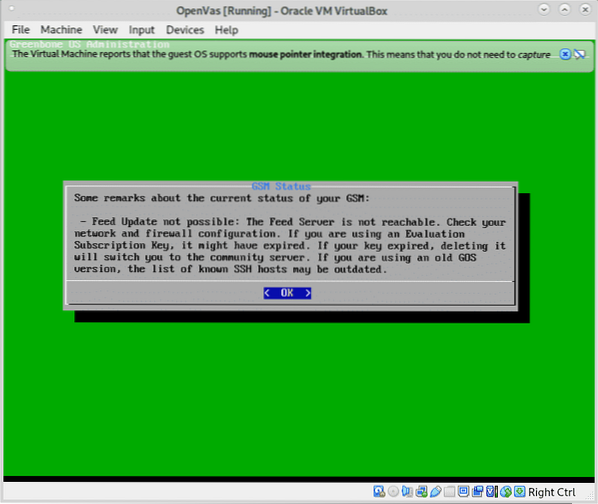

Nach einer kurzen Überprüfung sehen Sie den folgenden Bildschirm, drücken Sie OK um das Webinterface zu beenden und aufzurufen:

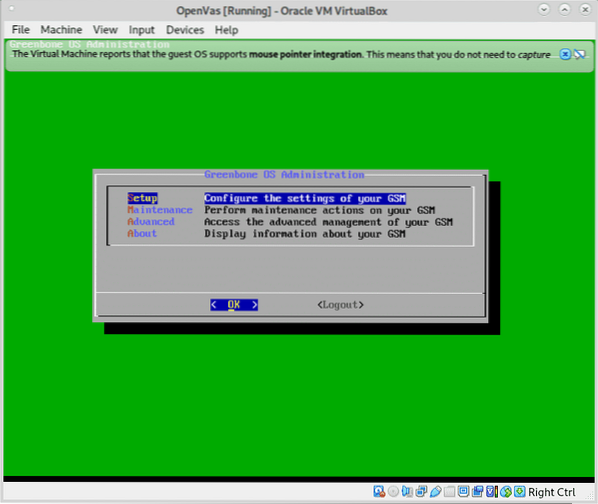

Sie sehen den nächsten Bildschirm. Wenn Sie sich nicht an Ihre Webzugriffsadresse erinnern, können Sie sie in der letzten Menüoption überprüfen Über.

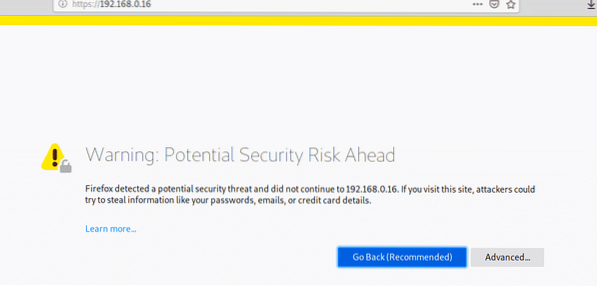

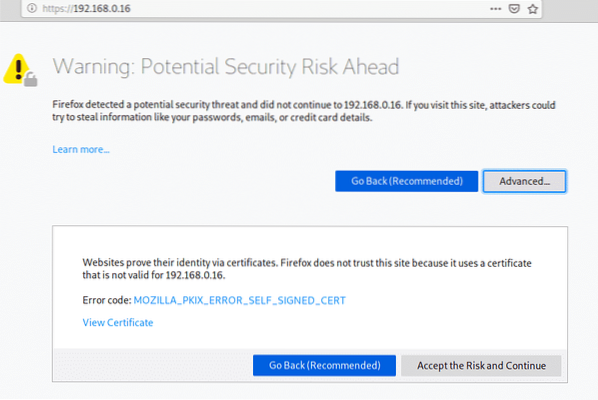

Beim Zugriff mit SSL-Schlüssel werden Sie von der SSL-Warnung begrüßt, fast bei allen Browsern ist die Warnung ähnlich, bei Firefox wie in meinem Fall klicken Sie auf Fortgeschritten.

Drücken Sie dann auf „Akzeptiere das Risiko und fahre fort”

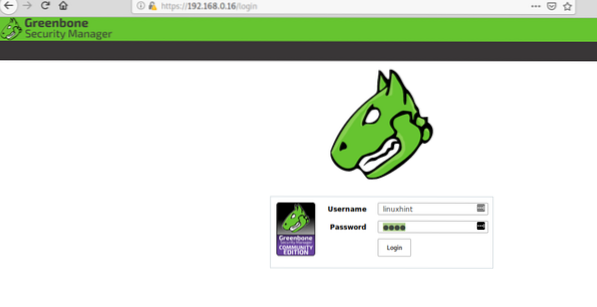

Melden Sie sich bei GSM mit dem Benutzer und Passwort an, das Sie beim Erstellen des Webinterface-Benutzers festgelegt haben:

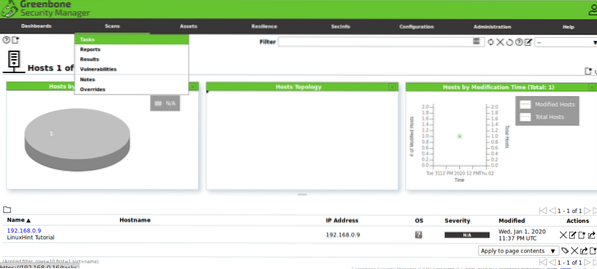

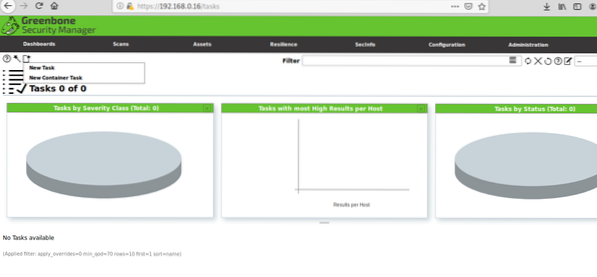

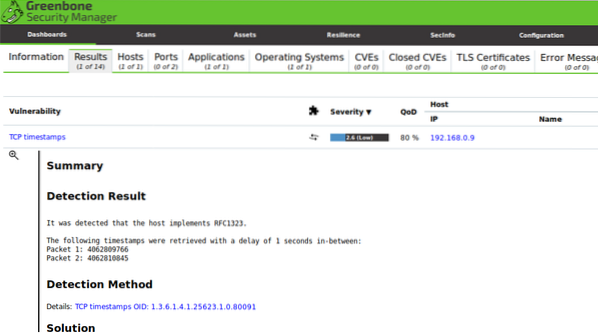

Wenn Sie drinnen sind, drücken Sie im Hauptmenü Scans und dann weiter Aufgaben.

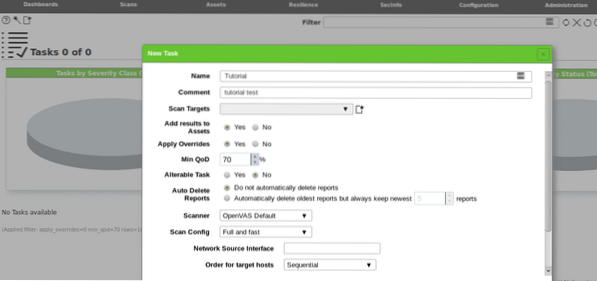

Klicken Sie auf das Symbol und auf „Neue Aufgabe”.

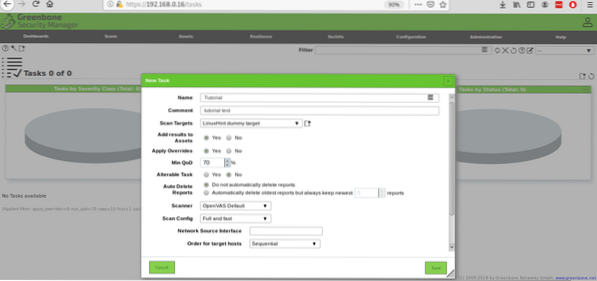

Geben Sie alle erforderlichen Informationen ein, klicken Sie bei Scan-Zielen erneut auf das Symbol :

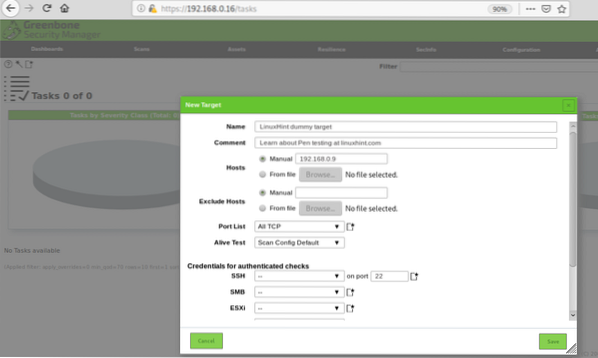

Wenn Sie auf klicken, werden in einem neuen Fenster Informationen zum Ziel angefordert. Sie können einen einzelnen Host anhand der IP oder des Domainnamens definieren, Sie können auch Ziele aus Dateien importieren. Sobald alle angeforderten Felder ausgefüllt sind, drücken Sie speichern.

Dann drücken speichern nochmal

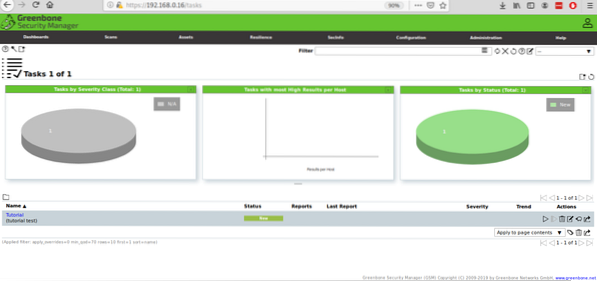

Nach der Definition sehen Sie, wie Ihre Aufgabe mit einer PLAY-Schaltfläche erstellt wurde, um den Penetrationstest-Scan zu starten:

Wenn Sie auf die Play-Taste drücken, ändert sich der Status auf „angefragt“:

Dann wird der Fortschritt angezeigt:

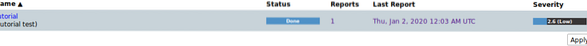

Sobald Sie fertig sind, sehen Sie den Status Getan, klicke auf den Status.

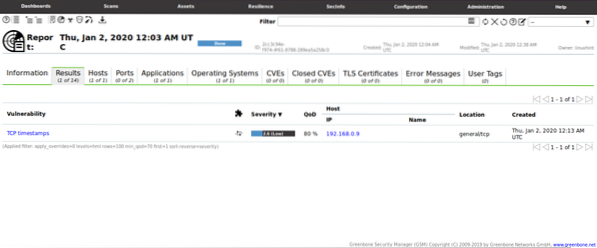

Sobald Sie drinnen sind, können Sie auf klicken Ergebnisse um einen Bildschirm ähnlich dem folgenden zu sehen:

In diesem Fall hat GSM eine leichte Schwachstelle ohne Bedeutung gefunden:

Dieser Scan wurde gegen einen kürzlich installierten und aktualisierten Debian-Desktop ohne Dienste gestartet. Wenn Sie an Penetrationstests interessiert sind, erhalten Sie Metasplitfähig Sicherheit virtuelle Testumgebung voller Schwachstellen, die erkannt und ausgenutzt werden können.

Ich hoffe, Sie haben diesen kurzen Artikel über gefunden Was ist ein Netzwerkpenetrationstest? nützlich, danke fürs lesen.

Phenquestions

Phenquestions