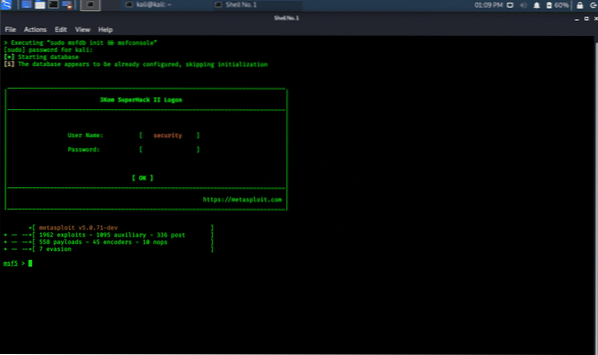

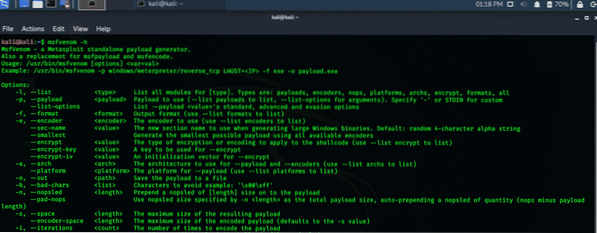

Metasploit-Framework:

Das Metasploit-Framework ist ein Penetrationstest-Tool, das Schwachstellen ausnutzen und validieren kann. Es enthält die grundlegende Infrastruktur, spezifische Inhalte und Tools, die für Penetrationstests und umfassende Sicherheitsbewertungen erforderlich sind. Es ist eines der bekanntesten Exploit-Frameworks und wird regelmäßig aktualisiert. neue Exploits werden aktualisiert, sobald sie veröffentlicht werden. Es verfügt über viele Tools, die zum Erstellen von Sicherheitsworkspaces für Schwachstellentests und Penetrationstestsysteme verwendet werden.

Auf das Metasploit Framework kann im Kali Whisker Menu zugegriffen werden, als auch direkt vom Terminal aus gestartet werden.

$ msfconsole -h

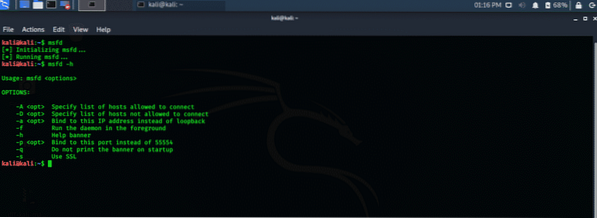

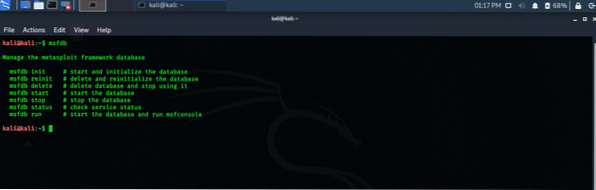

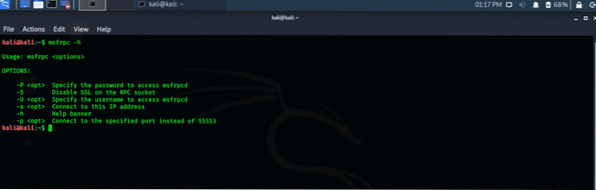

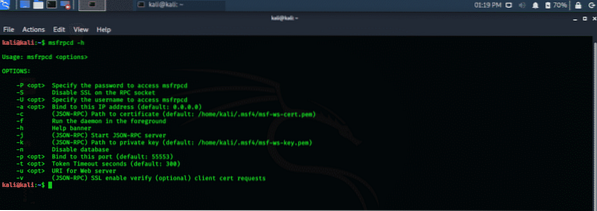

Überprüfen Sie die folgenden Befehle für verschiedene Tools, die in Metasploit Framework enthalten sind.

$ msfd -h

Metasploit ist ein sehr mächtiges Framework in Bezug auf Exploitation und enthält eine größere Anzahl von Exploits für verschiedene Plattformen und Geräte.

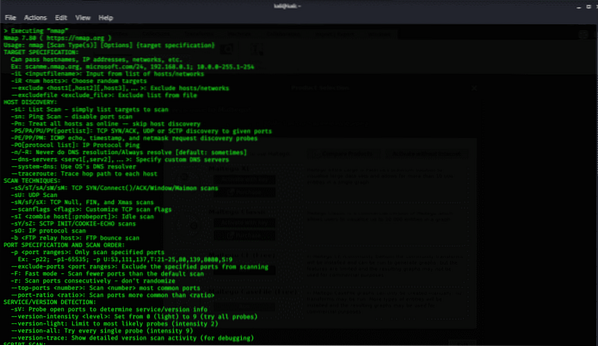

Nmap-Tool (Network Mapper):

Nmap, kurz für Network Mapper, ist ein Open-Source-Dienstprogramm, das zum Scannen und Auffinden von Schwachstellen in einem Netzwerk verwendet wird. Nmap wird von Pentestern und anderen Sicherheitsexperten verwendet, um Geräte zu erkennen, die in ihren Netzwerken ausgeführt werden. Es zeigt auch die Dienste und Ports jedes Host-Rechners an und macht potenzielle Bedrohungen sichtbar.

Nmap ist hochflexibel, von der Überwachung eines einzelnen Host-Rechners bis hin zu einem breiten Netzwerk, das aus mehr als hundert Geräten besteht. Der Kern von Nmap enthält ein Port-Scanning-Tool, das Informationen sammelt, indem es Pakete an einen Host-Rechner sendet. Nmap sammelt die Antwort dieser Pakete und zeigt an, ob ein Port geschlossen, offen oder gefiltert ist.

Durchführen eines einfachen Nmap-Scans:

Nmap kann eine einzelne IP, einen Bereich von IP-Adressen, einen DNS-Namen scannen und erkennen und Inhalte aus Textdokumenten scannen. Ich werde zeigen, wie man einen grundlegenden Scan auf Nmap durchführt, indem man localhost IP verwendet.

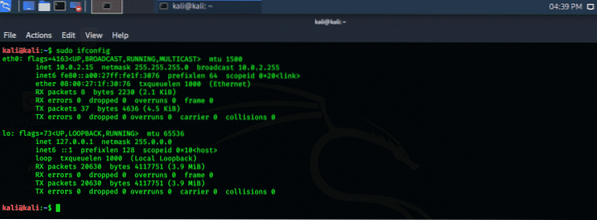

Schritt eins: Terminalfenster aus dem Kali Whisker-Menü öffnen

Schritt zwei: Geben Sie den folgenden Befehl ein, um Ihre Localhost-IP anzuzeigen. Ihre IP-Adresse wird in „eth0" wie "inet xx.x.x.xx,” in meinem Fall 10.0.2.15, wie unten gezeigt.

$ sudo ifconfig

Schritt drei: Notieren Sie sich diese IP-Adresse und schreiben Sie den folgenden Befehl in das Terminal. Es scannt die ersten 1000 Ports auf dem Localhost-Rechner und gibt ein Ergebnis zurück.

$ sudo nmap 10.0.2.fünfzehnSchritt vier: Analysieren Sie die Ergebnisse.

Nmap scannt standardmäßig nur die ersten 1000 Ports, dies kann jedoch mit verschiedenen Befehlen geändert werden.

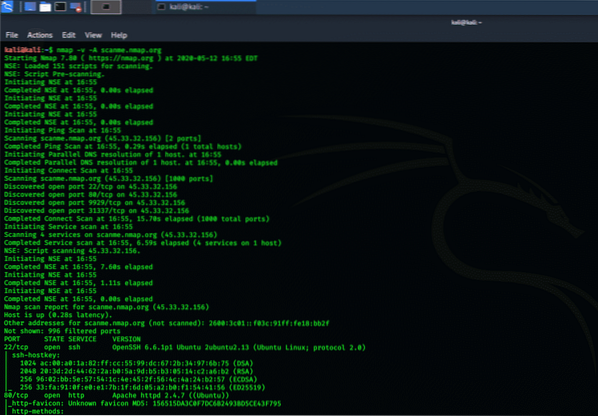

Scannen von „scanme“ mit Nmap:

Nmap kann die „scanme“-Domäne von Nmap scannen und zeigt alle offenen, geschlossenen und gefilterten Ports an. Es zeigt auch die Verschlüsselungsalgorithmen, die diesen Ports zugeordnet sind.

Schritt eins: Öffnen Sie ein Terminalfenster und führen Sie den folgenden Befehl aus.

$ nmap -v -A scanme.nmap.org

Schritt zwei: Analysieren Sie die Ergebnisse. Suchen Sie im obigen Terminalfenster nach PORT, STATE, SERVICE und VERSION-TeilION. Sie sehen den offenen ssh-Port und auch die Informationen zum Betriebssystem. Unten seht ihr ssh-hostkey und sein Verschlüsselungsalgorithmus.

Verwenden von Nmap und Metasploit in Kali Linux 2020.1-Tutorial:

Nachdem Sie nun einen grundlegenden Überblick über das Metasploit-Framework und Nmap erhalten haben, zeige ich Ihnen, wie Sie Nmap und Metasploit verwenden, und eine Kombination dieser beiden ist für die Sicherheit Ihres Netzwerks sehr erforderlich. Nmap kann innerhalb des Metasploit-Frameworks verwendet werden.

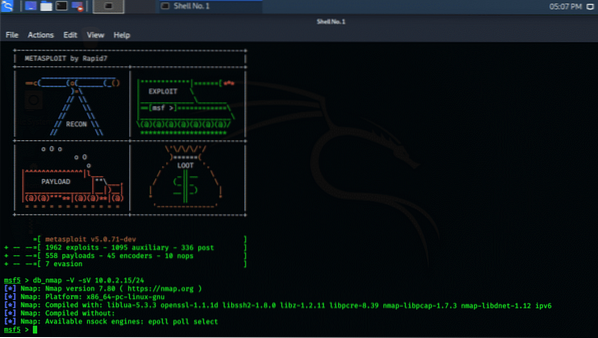

Schritt eins: Öffnen Sie das Kali Whisker-Menü und geben Sie in der Suchleiste Metasploit ein, drücken Sie die Eingabetaste, und Metasploit wird im Terminalfenster geöffnet.

Schritt zwei: Ersetzen Sie im unten angegebenen Metasploit-Fenstertypbefehl die aktuelle IP-Adresse durch Ihre localhost-IP. Das folgende Terminalfenster zeigt Ihnen die Ergebnisse an.

$db_nmap -V -sV 10.0.2.15/24Die DB steht für Database, -V steht für verbose mode und -SV steht für Service Version Detection.

Schritt drei: Analysieren Sie alle Ergebnisse. Der obige Befehl zeigt die Versionsnummer, Plattform- und Kernelinformationen sowie die verwendeten Bibliotheken an. Diese Daten werden weiter verwendet, um Exploits mit dem Metasploit-Framework auszuführen.

Fazit:

Durch die Verwendung des Nmap- und Metasploit-Frameworks können Sie Ihre IT-Infrastruktur sichern. Beide Dienstprogramme sind auf vielen Plattformen verfügbar, aber Kali Linux bietet eine vorinstallierte Konfiguration zum Testen der Sicherheit eines Netzwerks.

Phenquestions

Phenquestions