Hacker möchten bei ihrer Arbeit anonym und schwer auffindbar sein. Tools können verwendet werden, um die Identität des Hackers vor der Offenlegung zu verbergen. VPN (Virtual Private Network), Proxyserver und RDP (Remote Desktop Protocol) sind einige der Tools, um ihre Identität zu schützen.

Um Penetrationstests anonym durchzuführen und die Möglichkeit der Identitätserkennung zu verringern, müssen Hacker einen Zwischencomputer verwenden, dessen IP-Adresse auf dem Zielsystem verbleibt. Dies kann durch die Verwendung eines Proxys erfolgen. Ein Proxy oder Proxy-Server ist ein dedizierter Computer oder ein Softwaresystem, das auf einem Computer läuft, der als Vermittler zwischen einem Endgerät, wie einem Computer, und einem anderen Server fungiert, von dem ein Client Dienste anfordert. Wenn Sie sich über Proxys mit dem Internet verbinden, wird nicht die Client-IP-Adresse angezeigt, sondern die IP des Proxy-Servers. Es kann einem Client mehr Privatsphäre bieten, als wenn er sich einfach direkt mit dem Internet verbindet.

In diesem Artikel werde ich über einen integrierten Anonymitätsdienst in Kali Linux und oder anderen auf Penetrationstests basierenden Systemen diskutieren, es ist Proxychains.

PROXYCHAINS-FUNKTIONEN

- Unterstützt SOCKS5, SOCKS4 und HTTP CONNECT Proxy-Server.

- Proxychains können mit unterschiedlichen Proxy-Typen in einer Liste verwechselt werden

- Proxychains unterstützt auch alle Arten von Verkettungsoptionsmethoden, wie zum Beispiel: zufällig, das einen zufälligen Proxy in der in einer Konfigurationsdatei gespeicherten Liste verwendet, oder Verkettung von Proxys in der Liste der genauen Reihenfolge, verschiedene Proxys werden durch eine neue Zeile in einer Datei getrennt. Es gibt auch eine dynamische Option, mit der Proxychains nur die Live-Proxys durchlaufen können, die toten oder nicht erreichbaren Proxys ausschließt, die dynamische Option, die oft als intelligente Option bezeichnet wird.

- Proxychains können mit Servern wie Squid, Sendmail usw. verwendet werden.

- Proxychains ist in der Lage, DNS-Auflösung über Proxy durchzuführen.

- Proxychains können jede TCP-Client-Anwendung verarbeiten, dh., nmap, telnet.

PROXYCHAINS-SYNTAX

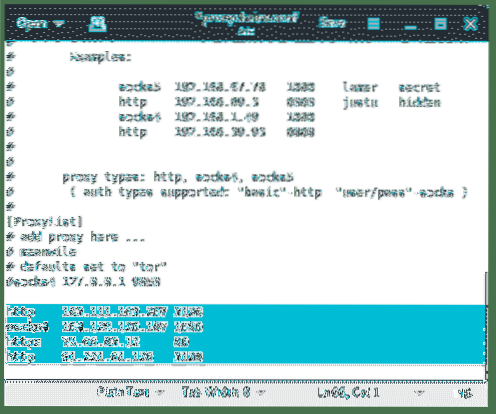

Anstatt ein Penetrationstest-Tool auszuführen oder mehrere Anfragen an ein beliebiges Ziel direkt über unsere IP zu erstellen, können wir Proxychains die Aufgabe übernehmen und bearbeiten lassen. Fügen Sie für jeden Job den Befehl „Proxychains“ hinzu, das bedeutet, dass wir den Proxychains-Dienst aktivieren. Zum Beispiel möchten wir verfügbare Hosts und deren Ports in unserem Netzwerk mit Nmap mit Proxychains scannen. Der Befehl sollte so aussehen:

Proxyketten nmap 192.168.1.1/24

Nehmen wir uns eine Minute Zeit, um die obige Syntax aufzubrechen:

- Proxyketten : Sagen Sie unserem Computer, dass er den Proxychains-Dienst ausführen soll

- nmap : welche Job-Proxychains abgedeckt werden sollen

- 192.168.1.1/24 oder irgendwelche Argumente Wird von einem bestimmten Job oder Tool benötigt, in diesem Fall ist unser Scanbereich von Nmap erforderlich, um den Scan auszuführen.

Zusammenfassend ist die Syntax einfach, da sie nur beim Start jedes Befehls Proxyketten hinzufügt. Der Rest nach dem Befehl proxychain ist der Job und seine Argumente.

VERWENDUNG VON PROXYCHAINS

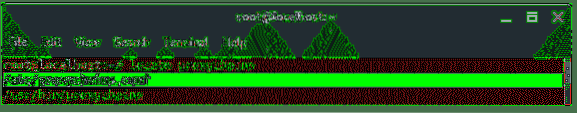

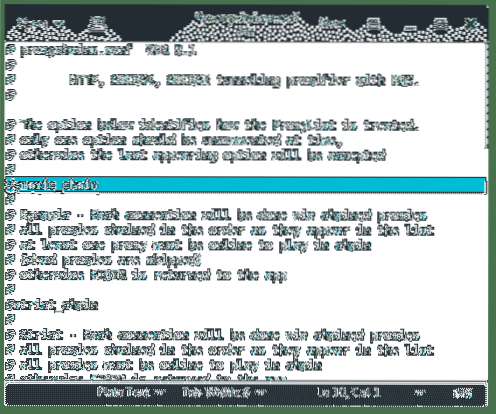

Bevor wir Proxychains verwenden, müssen wir die Konfigurationsdatei für die proxychains einrichten. Wir brauchen auch eine Liste von Proxy-Servern. Proxychains-Konfigurationsdatei befindet sich auf /etc/Proxyketten.conf

Öffnen Proxyketten.conf Datei in Ihrem gewünschten Texteditor und richten Sie eine Konfiguration ein. Scrollen Sie nach unten, bis Sie ganz unten angekommen sind, am Ende der Datei finden Sie:

[ProxyList] # Proxy hier hinzufügen… # meanwile # defaults set to "tor" Socken4 127.0.0.1 9050

Standardmäßig sendet proxychains den Verkehr zuerst direkt über unseren Host bei 127.0.0.1 auf Port 9050 (die Standard-Tor-Konfiguration). Wenn Sie Tor verwenden, lassen Sie dies so, wie es ist. Wenn Sie Tor nicht verwenden, müssen Sie diese Zeile auskommentieren.

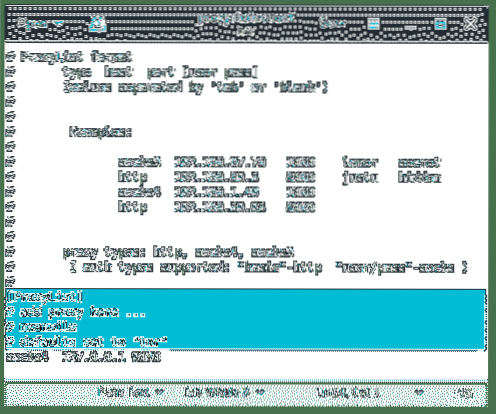

Jetzt müssen wir weitere Proxys hinzufügen. Es gibt kostenlose Proxy-Server im Internet, Sie können bei Google nachsehen oder auf diesen Link klicken. Hier verwende ich den kostenlosen Proxy-Dienst von NordVPN, da er sehr detaillierte Informationen auf deren Website enthält, wie Sie unten sehen können.

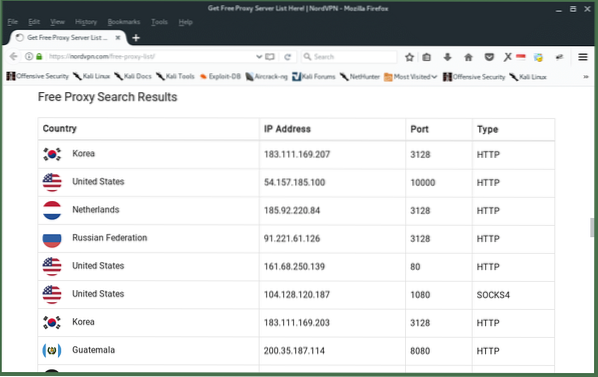

Kommentieren Sie den Standard-Proxy für Tor, wenn Sie Tor nicht verwenden, fügen Sie den Proxy in der Konfigurationsdatei von Proxychains hinzu und speichern Sie ihn. es sollte so aussehen:

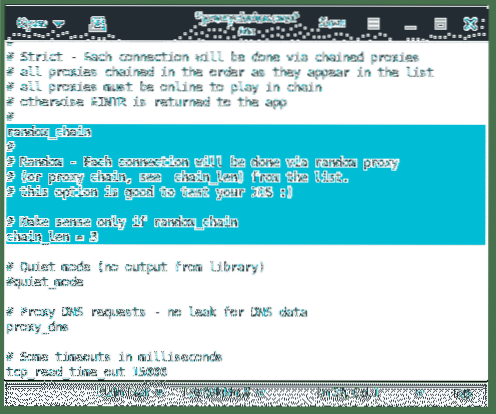

DYNAMIC_CHAIN VS RANDOM_CHAIN

Dynamische Verkettung ermöglicht es uns, unseren Datenverkehr durch jeden Proxy auf unserer Liste zu leiten, und wenn einer der Proxys ausfällt oder nicht antwortet, werden die toten Proxys übersprungen, er geht automatisch zum nächsten Proxy in der Liste, ohne einen Fehler auszulösen. Jede Verbindung wird über verkettete Proxys hergestellt. Alle Proxys werden in der Reihenfolge verkettet, wie sie in der Liste erscheinen. Die Aktivierung der dynamischen Verkettung ermöglicht eine größere Anonymität und ein problemloses Hacking-Erlebnis. Um die dynamische Verkettung zu aktivieren, entkommentieren Sie in der Konfigurationsdatei die Zeile „dynamic_chains“.

Durch die zufällige Verkettung können Proxychains zufällig IP-Adressen aus unserer Liste auswählen und jedes Mal, wenn wir Proxychains verwenden, sieht die Proxykette anders aus als das Ziel, was es schwieriger macht, unseren Datenverkehr von seiner Quelle zu verfolgen.

Um die zufällige Verkettung zu aktivieren, kommentieren Sie „dynamische Ketten“ und kommentieren Sie „zufällige Kette“ aus. Da wir jeweils nur eine dieser Optionen verwenden können, stellen Sie sicher, dass Sie die anderen Optionen in diesem Abschnitt auskommentieren, bevor Sie Proxyketten verwenden using.

Sie können die Zeile auch mit „chain_len“ auskommentieren. Diese Option bestimmt, wie viele der IP-Adressen in Ihrer Kette beim Erstellen Ihrer zufälligen Proxy-Kette verwendet werden.

Ok, jetzt wissen Sie, wie Hacker Proxyketten verwenden, um ihre Identität zu verbergen und anonym zu bleiben, ohne sich Sorgen machen zu müssen, von Ziel-IDS oder forensischen Ermittlern entdeckt zu werden.

Phenquestions

Phenquestions