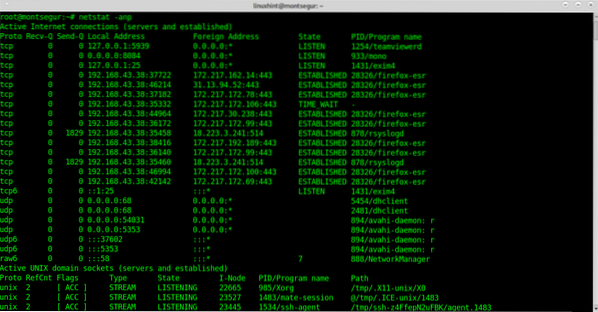

Verwenden des Befehls netstat um offene Ports zu finden:

Einer der grundlegendsten Befehle zum Überwachen des Status Ihres Geräts ist netstat die die offenen Ports und die hergestellten Verbindungen anzeigt.

Unten ein Beispiel für die netstat mit Zusatzoptionen Ausgabe:

# netstat -anp

Wo:

-ein: zeigt den Zustand für Steckdosen an.

-n: zeigt IP-Adressen statt Hots.

-p: zeigt das Programm zum Verbindungsaufbau.

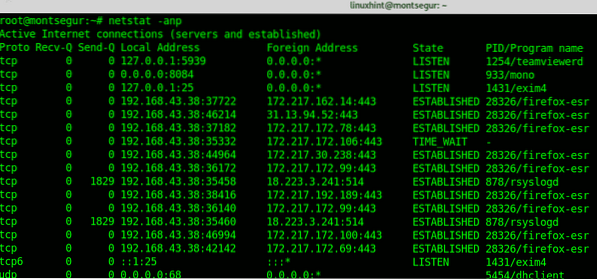

Ein Ausgabeauszug besser aussehen:

Die erste Spalte zeigt das Protokoll, Sie sehen, dass sowohl TCP als auch UDP enthalten sind, der erste Screenshot zeigt auch UNIX-Sockets. Wenn Sie den Verdacht haben, dass etwas nicht stimmt, ist die Überprüfung der Ports natürlich obligatorisch.

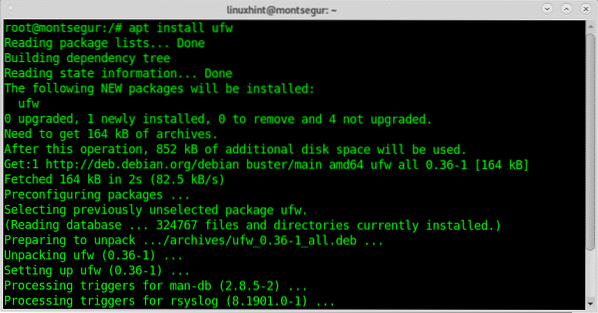

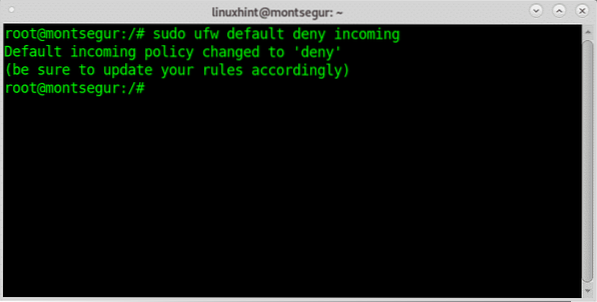

Grundregeln aufstellen mit UFW:

LinuxHint hat tolle Tutorials zu UFW und Iptables veröffentlicht, hier konzentriere ich mich auf eine restriktive Policy Firewall. Es wird empfohlen, eine restriktive Richtlinie beizubehalten, die den gesamten eingehenden Datenverkehr verweigert, es sei denn, Sie möchten, dass er zugelassen wird.

Um UFW zu installieren, führen Sie Folgendes aus:

# apt installieren ufw

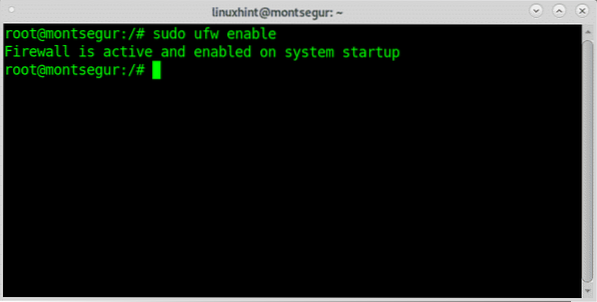

So aktivieren Sie die Firewall beim Start:

# sudo ufw aktivieren

Wenden Sie dann eine restriktive Standardrichtlinie an, indem Sie Folgendes ausführen:

# sudo ufw default eingehende verweigern

Sie müssen die Ports, die Sie verwenden möchten, manuell öffnen, indem Sie Folgendes ausführen:

#ufw erlaubenSich selbst auditieren mit nmap:

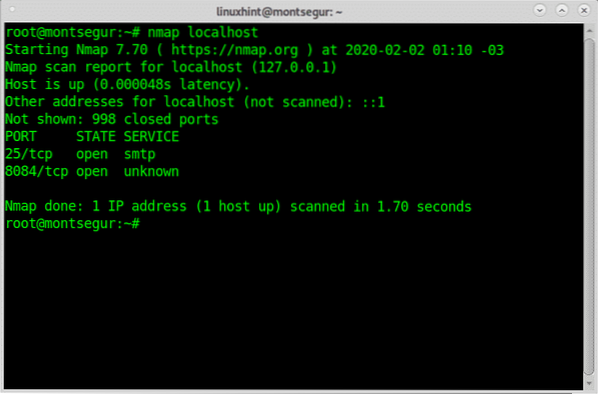

Nmap ist, wenn nicht der beste, einer der besten Sicherheitsscanner auf dem Markt. Es ist das Hauptwerkzeug, das von Systemadministratoren verwendet wird, um ihre Netzwerksicherheit zu überprüfen. Wenn Sie sich in einer DMZ befinden, können Sie Ihre externe IP scannen, Sie können auch Ihren Router oder Ihren lokalen Host scannen.

Ein sehr einfacher Scan gegen Ihren localhost wäre:

Wie Sie sehen, zeigt die Ausgabe, dass mein Port 25 und Port 8084 geöffnet sind.

Nmap bietet viele Möglichkeiten, einschließlich Betriebssystem, Versionserkennung, Schwachstellen-Scans usw.

Bei LinuxHint haben wir viele Tutorials veröffentlicht, die sich auf Nmap und seine verschiedenen Techniken konzentrieren. Du findest sie hier.

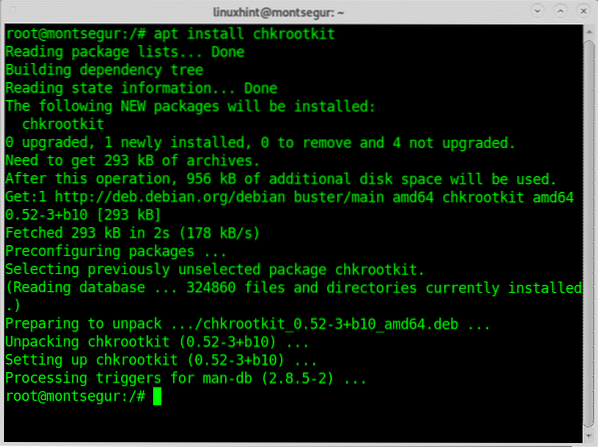

Der Befehl chkrootkit So überprüfen Sie Ihr System auf Chrootkit-Infektionen:

Rootkits sind wahrscheinlich die gefährlichste Bedrohung für Computer. Der Befehl chkrootkit

(Rootkit überprüfen) kann Ihnen helfen, bekannte Rootkits zu erkennen.

Um chkrootkit zu installieren, führen Sie Folgendes aus:

# apt chkrootkit installieren

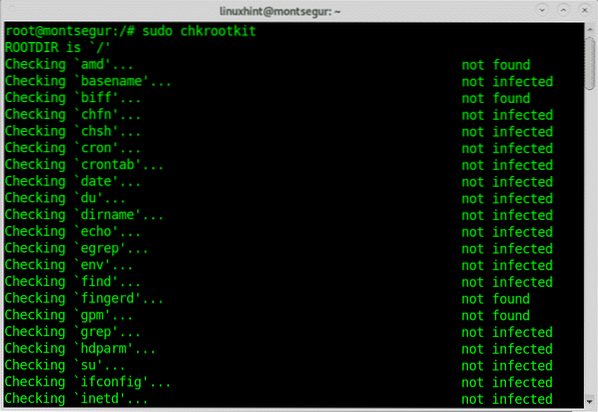

Dann renne:

# sudo chkrootkit Verwenden des Befehls oben um Prozesse zu überprüfen, die die meisten Ihrer Ressourcen beanspruchen:

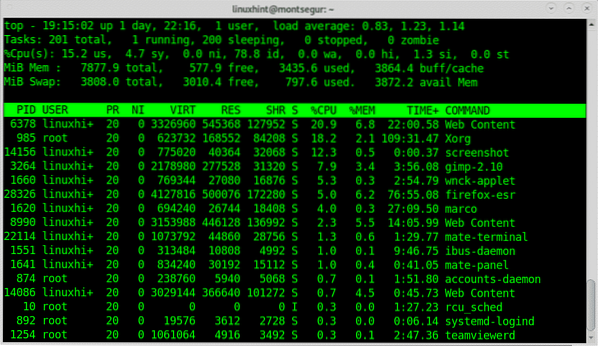

Verwenden des Befehls oben um Prozesse zu überprüfen, die die meisten Ihrer Ressourcen beanspruchen:

Um einen schnellen Überblick über laufende Ressourcen zu erhalten, können Sie den Befehl top auf dem Terminal ausführen:

# oben

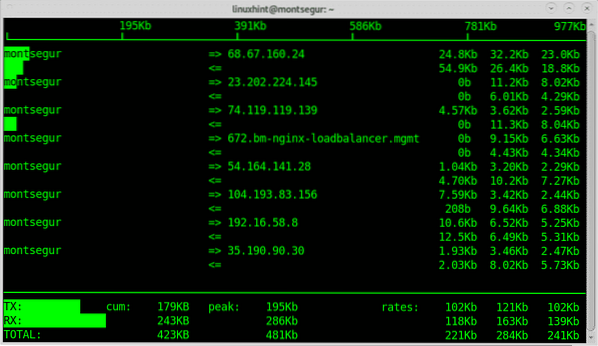

Der Befehl iftop um Ihren Netzwerkverkehr zu überwachen:

Ein weiteres großartiges Tool zur Überwachung Ihres Datenverkehrs ist iftop,

# sudo iftopIn meinem Fall:

# sudo iftop wlp3s0

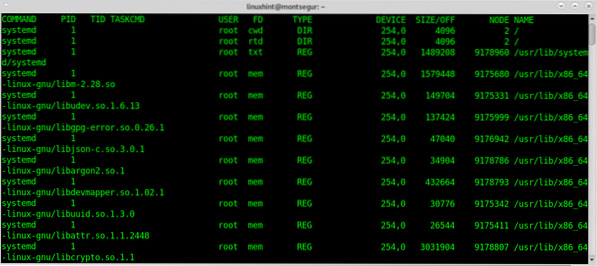

Der Befehl lsof (list open file), um nach Dateien<>Prozessen zu suchen:

Bei Verdacht stimmt etwas nicht, der Befehl lsof können Sie die geöffneten Prozesse auflisten und mit welchen Programmen sie verknüpft sind, auf der Konsole ausführen:

# lsof

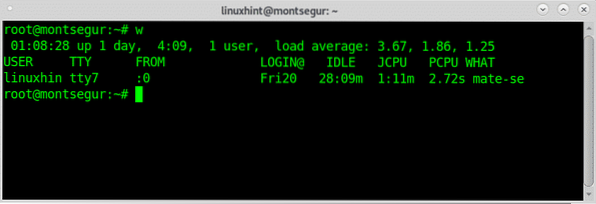

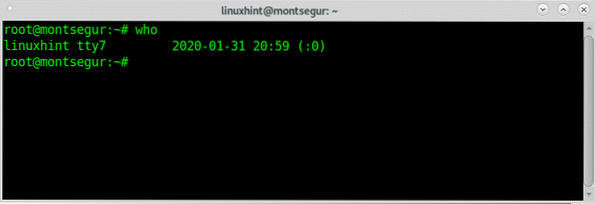

Das Who und W, um zu wissen, wer auf Ihrem Gerät angemeldet ist:

Um Ihr System zu verteidigen, müssen Sie außerdem wissen, wie Sie reagieren müssen, bevor Sie den Verdacht haben, dass Ihr System gehackt wurde. Einer der ersten Befehle, die vor einer solchen Situation ausgeführt werden müssen, sind w oder WHO die zeigt, welche Benutzer in Ihrem System angemeldet sind und über welches Terminal. Beginnen wir mit dem Befehl w:

# w

Hinweis: Die Befehle „w“ und „who“ zeigen möglicherweise keine Benutzer an, die von Pseudo-Terminals wie Xfce-Terminal oder MATE-Terminal eingeloggt sind.

Die Spalte namens BENUTZER zeigt die Nutzername, Der Screenshot oben zeigt, dass der einzige angemeldete Benutzer Linuxhint ist, die Spalte TTY zeigt das Terminal (tty7), die dritte Spalte VON zeigt die Benutzeradresse an, in diesem Szenario sind keine Remote-Benutzer angemeldet, aber wenn sie angemeldet waren, könnten Sie dort IP-Adressen sehen. Das [E-Mail geschützt] Spalte gibt die Zeit an, in der sich der Benutzer angemeldet hat, die Spalte JCPU fasst die Protokolle des im Terminal oder TTY ausgeführten Prozesses zusammen. das PCPU zeigt die CPU an, die von dem in der letzten Spalte aufgeführten Prozess verwendet wird WAS.

Während w gleich ausführen Betriebszeit, WHO und ps -a zusammen eine weitere Alternative, trotz weniger Informationen, ist der Befehl „WHO“:

# WHO

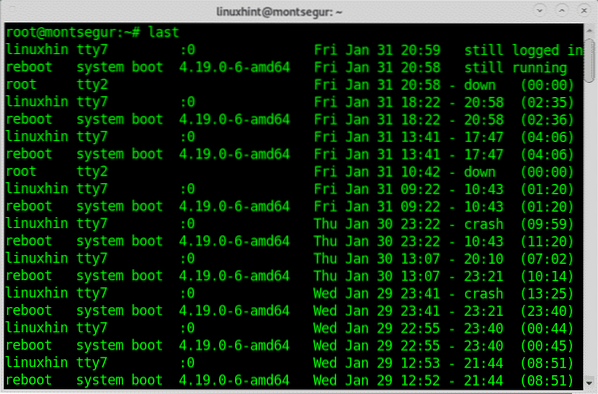

Der Befehl letzte um die Login-Aktivität zu überprüfen:

Eine andere Möglichkeit, die Aktivität der Benutzer zu überwachen, ist der Befehl „last“, der es ermöglicht, die Datei zu lesen wtmp die Informationen zu Login-Zugriff, Login-Quelle, Login-Zeit enthält, mit Funktionen zur Verbesserung bestimmter Login-Ereignisse, um es auszuprobieren:

Überprüfung der Anmeldeaktivität mit dem Befehl letzte:

Der Befehl liest zuletzt die Datei wtmp Um Informationen zur Anmeldeaktivität zu finden, können Sie diese drucken, indem Sie Folgendes ausführen:

# letzte

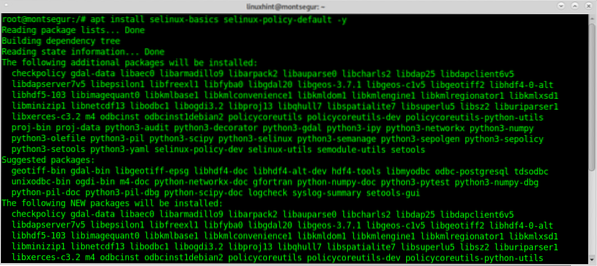

Überprüfen Sie Ihren SELinux-Status und aktivieren Sie ihn bei Bedarf:

SELinux ist ein Beschränkungssystem, das die Sicherheit von Linux verbessert. Es kommt standardmäßig auf einigen Linux-Distributionen und wird hier auf linuxhint ausführlich erklärt.

Sie können Ihren SELinux-Status überprüfen, indem Sie Folgendes ausführen:

# sestatusWenn Sie den Fehler "Befehl nicht gefunden" erhalten, können Sie SELinux installieren, indem Sie Folgendes ausführen:

# apt install selinux-basics selinux-policy-default -y

Dann renne:

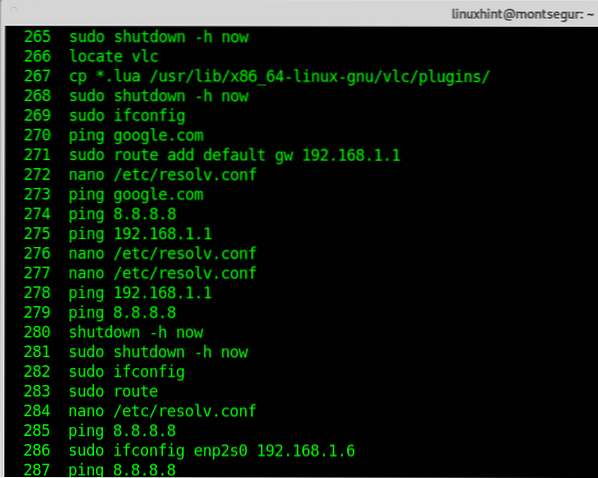

# selinux-aktivierenÜberprüfen Sie alle Benutzeraktivitäten mit dem Befehl Geschichte:

Sie können jederzeit jede Benutzeraktivität (wenn Sie root sind) überprüfen, indem Sie den Befehlsverlauf verwenden, der als der Benutzer protokolliert wird, den Sie überwachen möchten:

# Geschichte

Der Befehlsverlauf liest die Datei bash_history jedes Benutzers. Natürlich kann diese Datei verfälscht werden und Sie als Root können diese Datei direkt lesen, ohne den Befehlsverlauf aufzurufen. Wenn Sie jedoch die Aktivität überwachen möchten, wird das Laufen empfohlen.

Ich hoffe, Sie fanden diesen Artikel über wesentliche Linux-Sicherheitsbefehle hilfreich. Folgen Sie LinuxHint für weitere Tipps und Updates zu Linux und Netzwerken.

Phenquestions

Phenquestions