Abbildung 1: Kali Linux

Im Allgemeinen müssen bei der Durchführung von Forensik auf einem Computersystem alle Aktivitäten vermieden werden, die die Datenanalyse des Systems ändern oder modifizieren können. Andere moderne Desktops stören normalerweise dieses Ziel, aber bei Kali Linux können Sie über das Boot-Menü einen speziellen Forensik-Modus aktivieren.

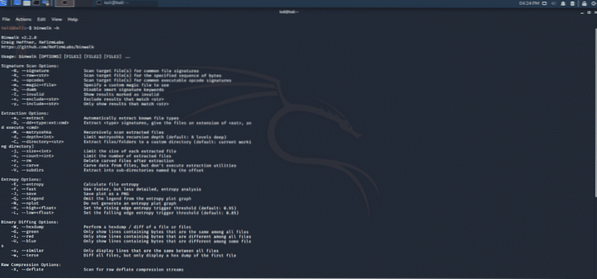

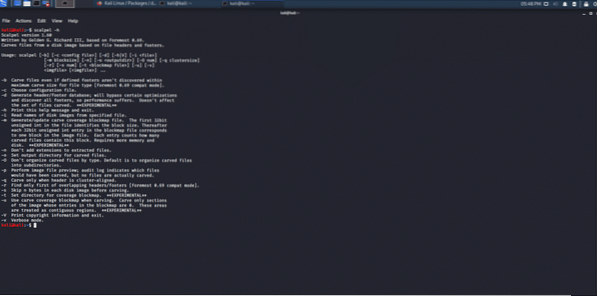

Binwalk-Tool:

Binwalk ist ein forensisches Tool in Kali, das ein bestimmtes Binärbild nach ausführbarem Code und Dateien durchsucht. Es identifiziert alle Dateien, die in ein Firmware-Image eingebettet sind. Es verwendet eine sehr effektive Bibliothek namens "libmagic", die magische Signaturen im Unix-Dateidienstprogramm aussortiert.

Abbildung 2: Binwalk-CLI-Tool

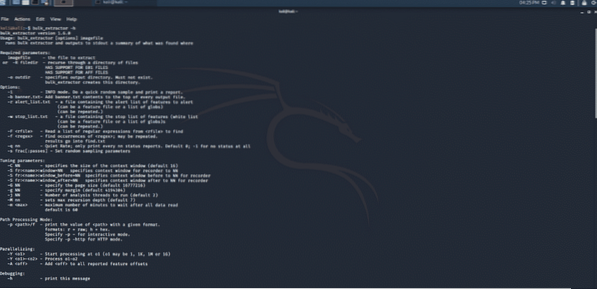

Massenextraktionswerkzeug:

Das Bulk Extractor-Tool extrahiert Kreditkartennummern, URL-Links und E-Mail-Adressen, die als digitale Beweise verwendet werden. Mit diesem Tool können Sie Malware- und Einbruchsangriffe, Identitätsuntersuchungen, Cyber-Schwachstellen und das Knacken von Kennwörtern erkennen. Die Besonderheit dieses Tools ist, dass es nicht nur mit normalen Daten funktioniert, sondern auch mit komprimierten Daten und unvollständigen oder beschädigten Daten.

Abbildung 3: Befehlszeilentool für den Massenextraktor

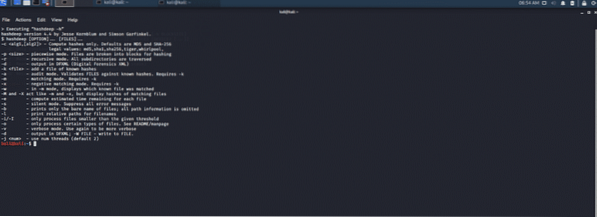

HashDeep-Tool:

Das Hashdeep-Tool ist eine modifizierte Version des dc3dd-Hashing-Tools, das speziell für die digitale Forensik entwickelt wurde. Dieses Tool beinhaltet automatisches Hashing von Dateien, d.h.e., sha-1, sha-256 und 512, Tiger, Whirlpool und md5. Eine Fehlerprotokolldatei wird automatisch geschrieben. Fortschrittsberichte werden mit jeder Ausgabe generiert.

Abbildung 4: HashDeep CLI-Schnittstellentool.

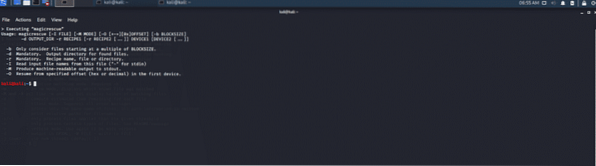

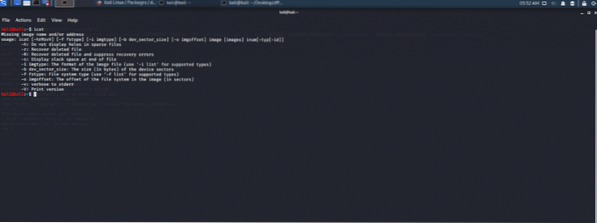

Magisches Rettungswerkzeug:

Magic Rescue ist ein forensisches Tool, das Scanvorgänge auf einem blockierten Gerät durchführt. Dieses Tool verwendet magische Bytes, um alle bekannten Dateitypen vom Gerät zu extrahieren. Dies öffnet Geräte zum Scannen und Lesen der Dateitypen und zeigt die Möglichkeit, gelöschte Dateien oder beschädigte Partitionen wiederherzustellen. Es kann mit jedem Dateisystem arbeiten.

Abbildung 5: Befehlszeilenschnittstellen-Tool von Magic Rescue

Skalpellwerkzeug:

Dieses forensische Tool schnitzt alle Dateien und indiziert die Anwendungen, die unter Linux und Windows laufen. Das Skalpell-Tool unterstützt die Multithreading-Ausführung auf mehreren Kernsystemen, die bei schnellen Ausführungen helfen. File Carving wird in Fragmenten wie regulären Ausdrücken oder binären Strings durchgeführt.

Abbildung 6: Forensisches Schnitzwerkzeug mit Skalpell

Scrounge-NTFS-Tool:

Dieses forensische Dienstprogramm hilft beim Abrufen von Daten von beschädigten NTFS-Festplatten oder -Partitionen. Es rettet Daten aus einem beschädigten Dateisystem in ein neues funktionierendes Dateisystem.

Abbildung 7: Tool zur forensischen Datenwiederherstellung

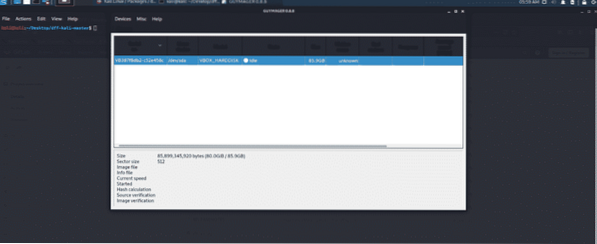

Guymager-Tool:

Dieses forensische Dienstprogramm wird verwendet, um Medien für forensische Bilder zu erfassen und verfügt über eine grafische Benutzeroberfläche. Aufgrund seiner Multithread-Datenverarbeitung und -komprimierung ist es ein sehr schnelles Werkzeug. Dieses Tool unterstützt auch das Klonen. Es generiert flache, AFF- und EWF-Bilder. Die Benutzeroberfläche ist sehr einfach zu bedienen.

Abbildung 8: Guymager GUI Forensic Utility

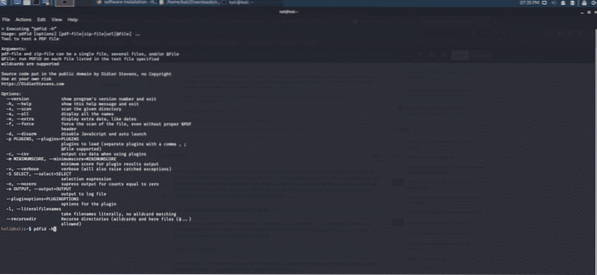

PDF-Tool:

Dieses forensische Tool wird in PDF-Dateien verwendet. Das Tool durchsucht PDF-Dateien nach bestimmten Schlüsselwörtern, sodass Sie beim Öffnen ausführbare Codes identifizieren können. Dieses Tool löst die grundlegenden Probleme im Zusammenhang mit PDF-Dateien. Die verdächtigen Dateien werden dann mit dem PDF-Parser-Tool analysiert.

Abbildung 9: Dienstprogramm für die Pdfid-Befehlszeilenschnittstelle

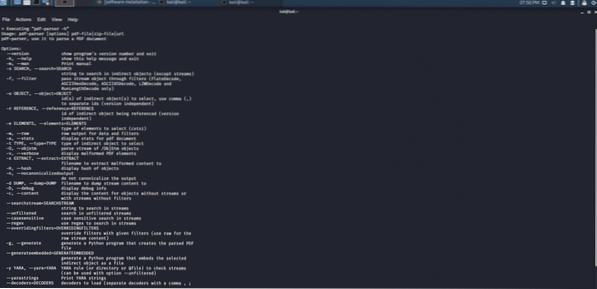

PDF-Parser-Tool:

Dieses Tool ist eines der wichtigsten forensischen Tools für PDF-Dateien. pdf-Parser parst ein PDF-Dokument und unterscheidet die wichtigen Elemente, die während seiner Analyse verwendet werden, und dieses Tool rendert dieses PDF-Dokument nicht.

Abbildung 10: Forensisches Tool für die PDF-Parser-CLI

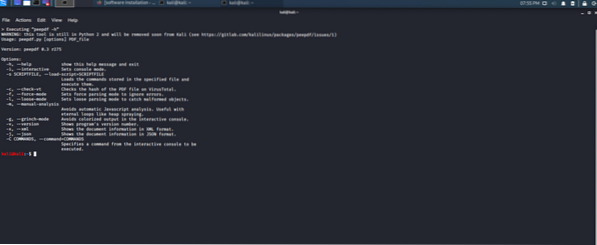

Peepdf-Tool:

Ein Python-Tool, das PDF-Dokumente untersucht, um herauszufinden, ob sie harmlos oder zerstörerisch sind. Es bietet alle Elemente, die für die Durchführung einer PDF-Analyse erforderlich sind, in einem einzigen Paket. Es zeigt verdächtige Entitäten an und unterstützt verschiedene Codierungen und Filter. Es kann auch verschlüsselte Dokumente parsen.

Abbildung 11: Peepdf-Python-Tool zur PDF-Untersuchung.

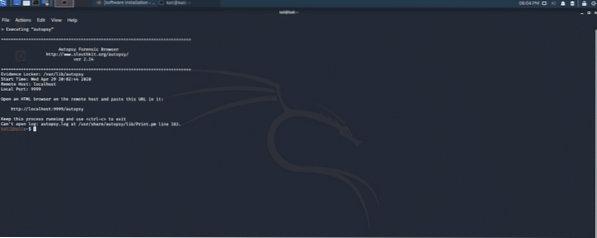

Autopsie-Tool:

Eine Autopsie ist alles in einem forensischen Dienstprogramm für schnelle Datenwiederherstellung und Hash-Filterung. Dieses Tool schnitzt gelöschte Dateien und Medien aus nicht zugewiesenem Speicherplatz mit PhotoRec. Es kann auch die EXIF-Erweiterung Multimedia extrahieren. Autopsie sucht nach Kompromittierungsindikator mithilfe der STIX-Bibliothek. Es ist sowohl in der Befehlszeile als auch in der GUI-Schnittstelle verfügbar.

Abbildung 12: Autopsie, alles in einem forensischen Dienstprogrammpaket

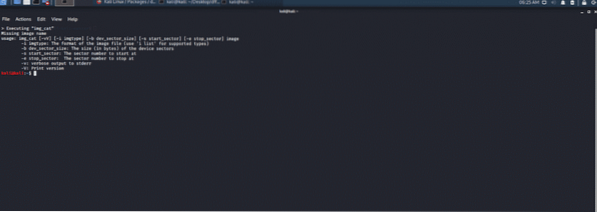

img_cat-Tool:

img_cat-Tool gibt den Ausgabeinhalt einer Bilddatei aus. Die wiederhergestellten Bilddateien enthalten Metadaten und eingebettete Daten, die es Ihnen ermöglichen, sie in Rohdaten umzuwandeln. Diese Rohdaten helfen bei der Weiterleitung der Ausgabe, um den MD5-Hash zu berechnen.

Abbildung 13: img_cat eingebettete Daten in Rohdatenwiederherstellung und Konverter.

ICAT-Tool:

ICAT ist ein Sleuth Kit-Tool (TSK), das eine Ausgabe einer Datei basierend auf ihrer Kennung oder Inode-Nummer erstellt. Dieses forensische Tool ist ultraschnell und öffnet die benannten Dateibilder und kopiert sie mit einer bestimmten Inode-Nummer in die Standardausgabe. Ein Inode ist eine der Datenstrukturen des Linux-Systems, die Daten und Informationen zu einer Linux-Datei wie Eigentum, Dateigröße und Typ-, Schreib- und Leseberechtigungen speichert.

Abbildung 14: ICAT-Konsolen-basiertes Schnittstellentool

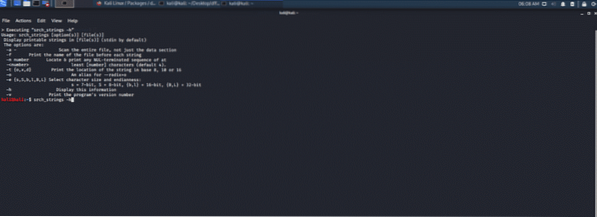

Such_strings-Tool:

Dieses Tool sucht nach brauchbaren ASCII- und Unicode-Strings in Binärdaten und druckt dann den in diesen Daten gefundenen Offset-String. Das Tool srch_strings extrahiert und ruft die in einer Datei vorhandenen Strings ab und gibt bei Aufruf ein Offset-Byte zurück.

Abbildung 15: Forensisches Tool zum Abrufen von Zeichenfolgen

Fazit:

Diese 14 Tools werden mit Kali Linux Live- und Installer-Images geliefert und sind Open Source und frei verfügbar. Im Falle einer älteren Kali-Version würde ich ein Update auf die neueste Version vorschlagen, um diese Tools direkt zu erhalten. Es gibt viele andere forensische Tools, die wir als nächstes behandeln werden. Siehe Teil 2 dieses Artikels hier.

Phenquestions

Phenquestions