Installieren Sie ein Intrusion Detection System (IDS), um festzustellen, ob das System gehackt wurde

Nach dem Verdacht eines Hackerangriffs ist als erstes ein IDS (Intrusion Detection System) einzurichten, um Anomalien im Netzwerkverkehr zu erkennen. Nach einem Angriff kann das kompromittierte Gerät beim Hacker-Dienst zu einem automatisierten Zombie werden. Wenn der Hacker automatische Aufgaben auf dem Gerät des Opfers definiert hat, erzeugen diese Aufgaben wahrscheinlich anormalen Datenverkehr, der von Intrusion Detection-Systemen wie OSSEC oder Snort erkannt werden kann, die jeweils ein eigenes Tutorial verdienen am beliebtesten:

- Snort IDS konfigurieren und Regeln erstellen

- Erste Schritte mit OSSEC (Intrusion Detection System)

- Schnarchwarnungen

- Installieren und Verwenden des Snort Intrusion Detection Systems zum Schutz von Servern und Netzwerke

Zusätzlich zum IDS-Setup und der richtigen Konfiguration müssen Sie die unten aufgeführten zusätzlichen Aufgaben ausführen.

Überwachen Sie die Aktivitäten der Benutzer, um festzustellen, ob das System gehackt wurde

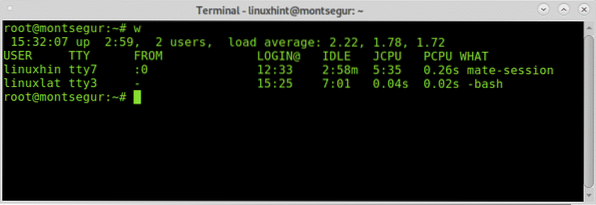

Wenn Sie vermuten, dass Sie gehackt wurden, müssen Sie zunächst sicherstellen, dass der Eindringling nicht in Ihr System eingeloggt istw" oder "WHO“, der erste enthält zusätzliche Informationen:

# w

Hinweis: Die Befehle „w“ und „who“ zeigen möglicherweise keine Benutzer an, die von Pseudo-Terminals wie Xfce-Terminal oder MATE-Terminal eingeloggt sind.

Die erste Spalte zeigt die Nutzername, in diesem Fall werden linuxhint und linuxlat protokolliert, die zweite Spalte TTY zeigt das Terminal, die Spalte VON zeigt die Benutzeradresse an, in diesem Fall gibt es keine Remote-Benutzer, aber wenn sie es wären, könnten Sie dort IP-Adressen sehen. Das [E-Mail geschützt] Spalte zeigt die Anmeldezeit, die Spalte JCPU fasst die Protokolle des im Terminal oder TTY ausgeführten Prozesses zusammen. das PCPU zeigt die CPU an, die von dem in der letzten Spalte aufgeführten Prozess verbraucht wird WAS. CPU-Informationen sind Schätzungen und nicht genau.

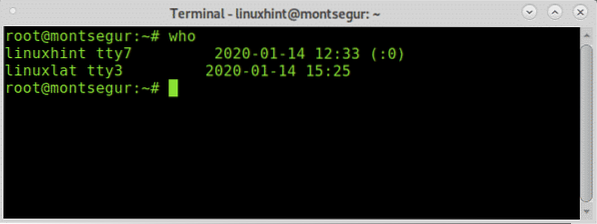

Während w gleich ausführen Betriebszeit, WHO und ps -a zusammen eine weitere Alternative, aber weniger informativ ist der Befehl „WHO“:

# WHO

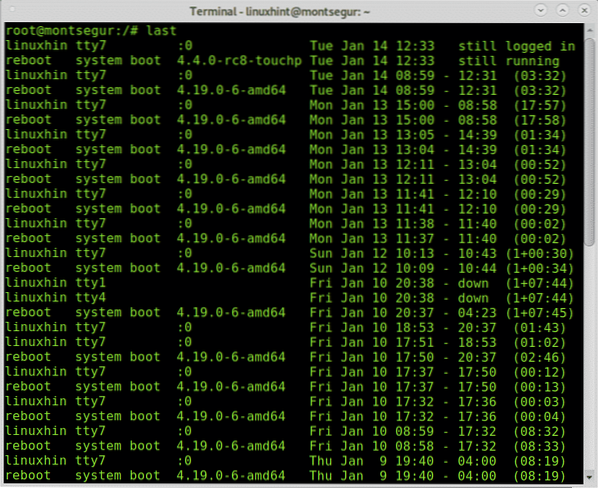

Eine andere Möglichkeit, die Aktivität der Benutzer zu überwachen, ist der Befehl „last“, der es ermöglicht, die Datei zu lesen wtmp die Informationen zu Login-Zugriff, Login-Quelle, Login-Zeit enthält, mit Funktionen zur Verbesserung bestimmter Login-Ereignisse, um es auszuprobieren:

# letzte

Die Ausgabe zeigt den Benutzernamen, das Terminal, die Quelladresse, die Anmeldezeit und die Gesamtzeitdauer der Sitzung.

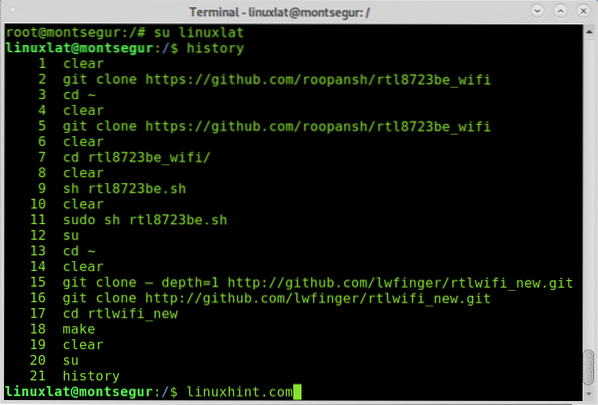

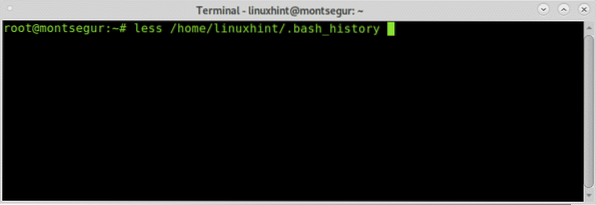

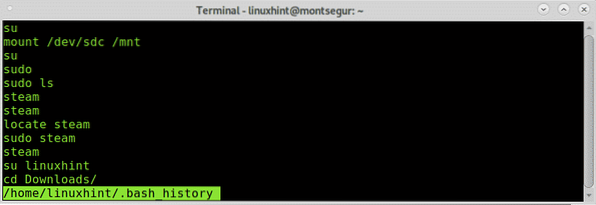

Wenn Sie böswillige Aktivitäten eines bestimmten Benutzers vermuten, können Sie den Bash-Verlauf überprüfen, sich als der Benutzer anmelden, den Sie untersuchen möchten, und den Befehl ausführen Geschichte wie im folgenden Beispiel:

# su# Geschichte

Oben sehen Sie den Befehlsverlauf, dieser Befehl funktioniert durch Lesen der Datei ~/.bash_history befindet sich in der Benutzer-Startseite:

# weniger /Zuhause/

Sie sehen in dieser Datei die gleiche Ausgabe wie bei der Verwendung des Befehls „Geschichte”.

Natürlich kann diese Datei leicht entfernt oder ihr Inhalt gefälscht werden, die von ihr bereitgestellten Informationen dürfen nicht als Tatsache angesehen werden, aber wenn der Angreifer einen „schlechten“ Befehl ausgeführt und vergessen hat, den Verlauf zu entfernen, ist er da.

Überprüfen des Netzwerkverkehrs, um festzustellen, ob das System gehackt wurde

Wenn ein Hacker Ihre Sicherheit verletzt hat, ist die Wahrscheinlichkeit groß, dass er eine Hintertür hinterlassen hat, einen Weg zurück, ein Skript, das bestimmte Informationen wie Spam oder Bitcoin-Mining liefert, wenn er irgendwann etwas in Ihrem System gehalten hat, um zu kommunizieren oder Informationen zu senden, die Sie sein müssen Sie können es bemerken, indem Sie Ihren Datenverkehr überwachen und nach ungewöhnlichen Aktivitäten suchen.

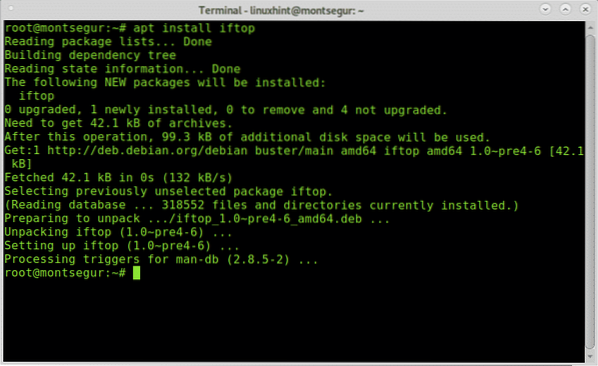

Lassen Sie uns zunächst den Befehl iftop ausführen, der standardmäßig nicht in der Debian-Standardinstallation enthalten ist. Auf seiner offiziellen Website wird Iftop als „der oberste Befehl für die Bandbreitennutzung“ beschrieben.

Um es auf Debian und basierenden Linux-Distributionen zu installieren, führen Sie Folgendes aus:

# apt installieren iftop

Nach der Installation führen Sie es mit aus sudo:

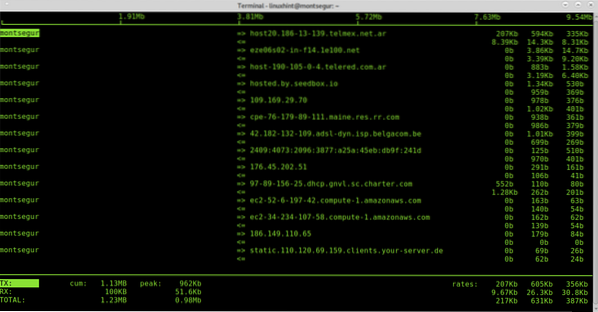

# sudo iftop -i

Die erste Spalte zeigt den localhost, in diesem Fall montsegur, => and <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Wenn Sie iftop verwenden, schließen Sie alle Programme, die Datenverkehr wie Webbrowser oder Messenger verwenden, um so viele genehmigte Verbindungen wie möglich zu verwerfen und zu analysieren, was übrig bleibt.

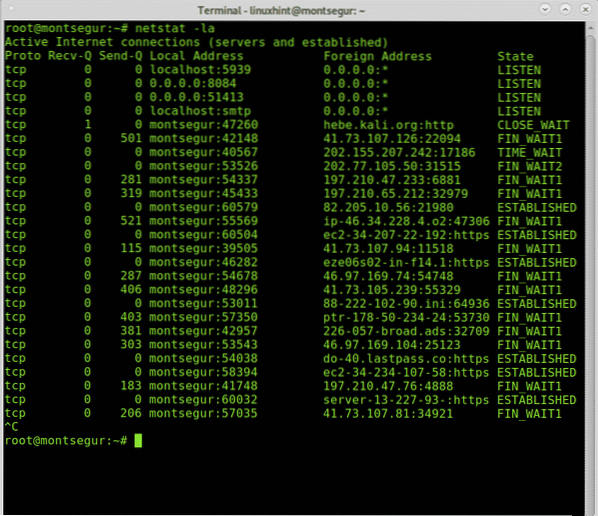

Der Befehl netstat ist auch eine der Hauptoptionen bei der Überwachung des Netzwerkverkehrs. Der folgende Befehl zeigt hörende (l) und aktive (a) Ports an.

# netstat -la

Weitere Informationen zu netstat finden Sie unter So prüfen Sie auf offene Ports unter Linux.

Prozesse überprüfen, um festzustellen, ob das System gehackt wurde

Wenn in jedem Betriebssystem etwas schief zu gehen scheint, suchen wir als erstes nach den Prozessen, um zu versuchen, ein Unbekanntes oder etwas Verdächtiges zu identifizieren.

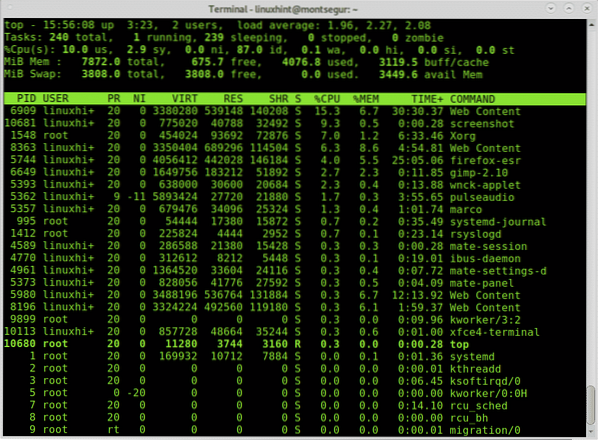

# oben

Im Gegensatz zu klassischen Viren produziert eine moderne Hack-Technik möglicherweise keine großen Pakete, wenn der Hacker Aufmerksamkeit vermeiden möchte. Überprüfen Sie die Befehle sorgfältig und verwenden Sie den Befehl lsof -p für verdächtige Prozesse. Mit dem Befehl lsof können Sie sehen, welche Dateien geöffnet sind und die zugehörigen Prozesse.

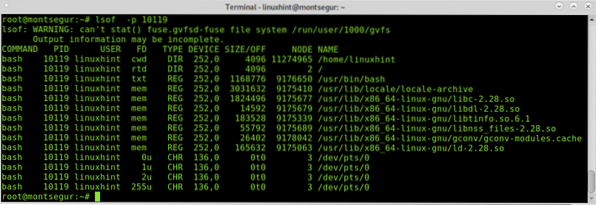

# lsof -p

Der oben beschriebene Vorgang 10119 gehört zu einer Bash-Sitzung.

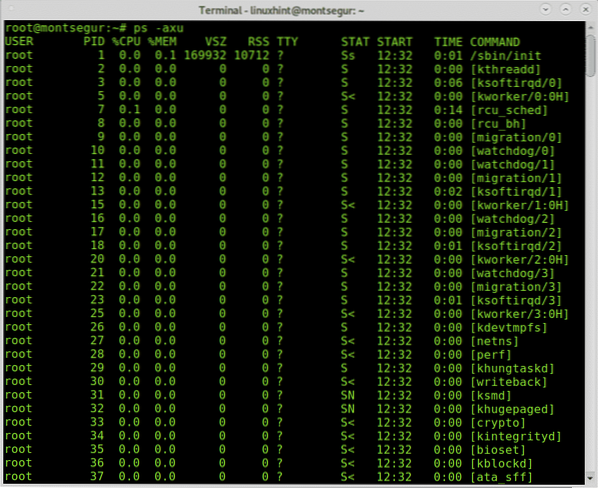

Um Prozesse zu überprüfen gibt es natürlich den Befehl ps auch.

# ps -axu

Die obige Ausgabe von ps -axu zeigt dem Benutzer in der ersten Spalte (root), die Prozess-ID (PID), die eindeutig ist, die CPU- und Speichernutzung durch jeden Prozess, die Größe des virtuellen Speichers und des residenten Satzes, das Terminal, den Prozessstatus, seine Startzeit und der Befehl, der es gestartet hat.

Wenn Sie etwas Ungewöhnliches feststellen, können Sie dies mit lsof mit der PID-Nummer überprüfen.

Überprüfen Sie Ihr System auf Rootkits-Infektionen:

Rootkits gehören zu den gefährlichsten Bedrohungen für Geräte, wenn nicht sogar noch schlimmer, sobald ein Rootkit erkannt wurde, gibt es keine andere Lösung als eine Neuinstallation des Systems, manchmal kann ein Rootkit sogar einen Hardwareaustausch erzwingen. Zum Glück gibt es einen einfachen Befehl, der uns helfen kann, die bekanntesten Rootkits zu erkennen, den Befehl chkrootkit (rootkits überprüfen).

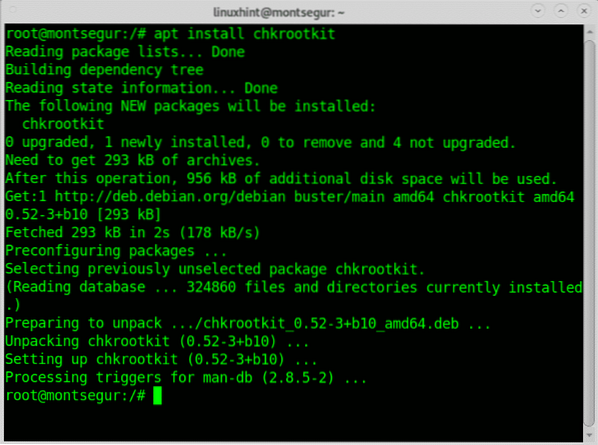

Um Chkrootkit auf Debian und basierenden Linux-Distributionen zu installieren, führen Sie Folgendes aus:

# apt chkrootkit installieren

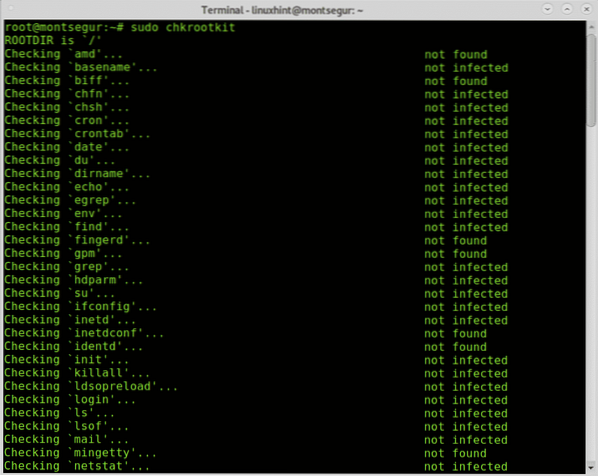

Nach der Installation einfach ausführen:

Wie Sie sehen, wurden keine Rootkits auf dem System gefunden.

Ich hoffe, Sie fanden dieses Tutorial zum Erkennen, ob Ihr Linux-System gehackt wurde, nützlich.

Phenquestions

Phenquestions