Die Bereinigung von Eingaben ist der Prozess der Bereinigung der Eingaben, sodass die eingegebenen Daten nicht verwendet werden, um Sicherheitslücken in einer Website oder einem Server zu finden oder auszunutzen.

Verwundbar Websites sind entweder nicht desinfiziert oder sehr schlecht und unvollständig desinfiziert. Es ist eine indirekte Attacke. Die Nutzlast wird indirekt an die . gesendet Opfer. Das Schadcode wird vom Angreifer auf der Website eingefügt und wird dann ein Teil davon part. Immer wenn der Benutzer (Opfer) die Website, der Schadcode wird in den Browser verschoben. Daher merkt der Benutzer nichts, was passiert.

Mit XSS kann ein Angreifer:

- Eine Website manipulieren, zerstören oder sogar verunstalten.

- Sensible Benutzerdaten preisgeben

- Erfassen Sie die authentifizierten Sitzungscookies des Benutzers

- Hochladen einer Phishing-Seite

- Leiten Sie Benutzer in einen bösartigen Bereich um

XSS ist seit zehn Jahren in den OWASP Top Ten. Mehr als 75 % des Oberflächengewebes sind anfällig für XSS.

Es gibt 4 Arten von XSS:

- Gespeicherte XSS

- Reflektiertes XSS

- DOM-basiertes XSS

- Blindes XSS

Wenn man in einem Pentest nach XSS sucht, wird man vielleicht müde, die Injektion zu finden. Die meisten Pentester verwenden XSS-Tools, um die Arbeit zu erledigen. Die Automatisierung des Prozesses spart nicht nur Zeit und Mühe, sondern liefert vor allem genaue Ergebnisse.

Heute werden wir einige der Tools besprechen, die kostenlos und hilfreich sind. Wir werden auch besprechen, wie man sie installiert und verwendet.

XSSer:

XSSer oder Cross-Site-Scripter ist ein automatisches Framework, das Benutzern hilft, XSS-Schwachstellen auf Websites zu finden und auszunutzen. Es verfügt über eine vorinstallierte Bibliothek mit rund 1300 Schwachstellen, die dabei hilft, viele WAFs zu umgehen.

Mal sehen, wie wir damit XSS-Schwachstellen finden können!

Installation:

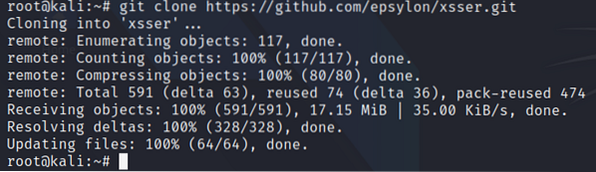

Wir müssen klonen xsser aus dem folgenden GitHub-Repository.

$ git-Klon https://github.com/epsylon/xsser.git

Jetzt ist xsser in unserem System. Wechseln Sie in den xsser-Ordner und führen Sie setup . aus.py

$ cd xsser$ Python3-Setup.py

Es installiert alle bereits installierten Abhängigkeiten und installiert xsser. Jetzt ist es an der Zeit, es auszuführen.

GUI ausführen:

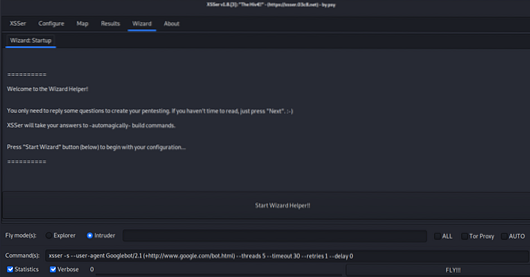

$ python3 xsser --gtkEin Fenster wie dieses würde erscheinen:

Wenn Sie ein Anfänger sind, gehen Sie durch den Assistenten. Wenn Sie ein Profi sind, empfehle ich Ihnen, XSSer über die Registerkarte Konfigurieren nach Ihren eigenen Bedürfnissen zu konfigurieren.

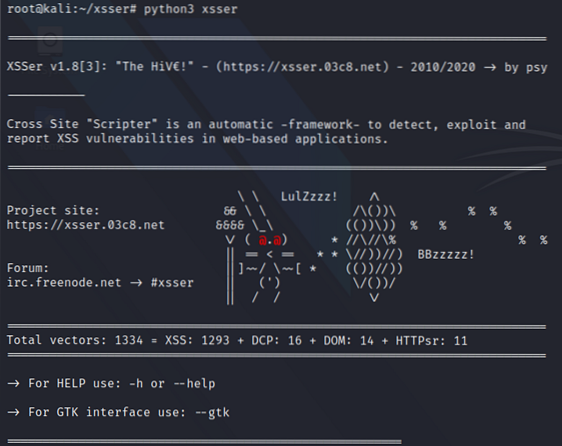

Im Terminal ausführen:

$ python3 xsser

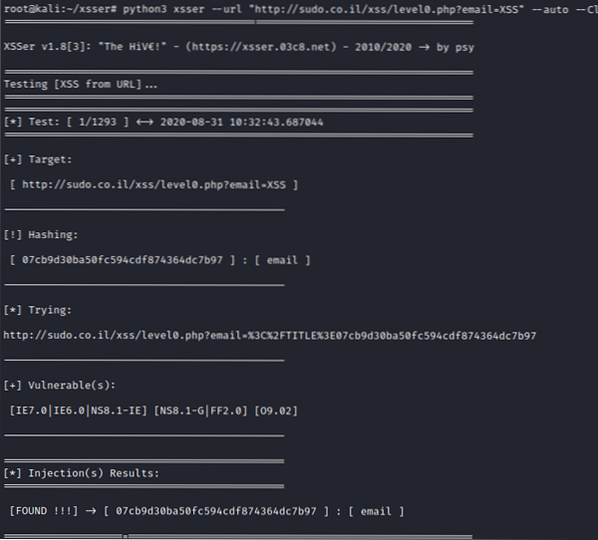

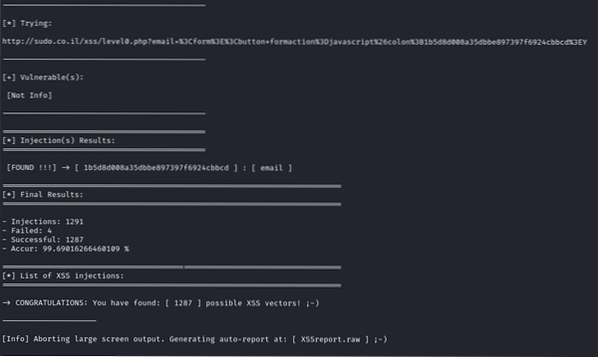

Hier ist eine Website, die Sie herausfordert, XSS auszunutzen. Wir werden einige Schwachstellen finden, indem wir xsser verwenden. Wir geben die Ziel-URL an xsser und es beginnt mit der Suche nach Schwachstellen.

Sobald dies erledigt ist, werden die Ergebnisse in einer Datei gespeichert. Hier ist ein XSS-Bericht.roh. Sie können jederzeit zurückkommen, um zu sehen, welche der Nutzlasten funktioniert haben. Da dies eine Herausforderung für Anfänger war, sind die meisten Schwachstellen GEFUNDEN Hier.

XSSniper:

Cross-Site Sniper, auch bekannt als XSSniper, ist ein weiteres xss-Erkennungstool mit Massenscanfunktionen. Es scannt das Ziel nach GET-Parametern und injiziert dann eine XSS-Nutzlast in sie.

Die Fähigkeit, die Ziel-URL nach relativen Links zu crawlen, wird als eine weitere nützliche Funktion angesehen. Jeder gefundene Link wird der Scan-Warteschlange hinzugefügt und verarbeitet, sodass es einfacher ist, eine ganze Website zu testen.

Am Ende ist diese Methode nicht narrensicher, aber eine gute Heuristik, um Injektionspunkte massenhaft zu finden und Fluchtstrategien zu testen test. Da es keine Browseremulation gibt, müssen Sie die entdeckten Injektionen außerdem manuell gegen die xss-Schutzfunktionen verschiedener Browser testen.

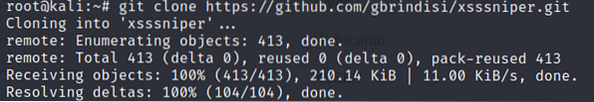

So installieren Sie XSSniper:

$ git-Klon https://github.com/gbrindisi/xsssniper.git

XSStrike:

Dieses Tool zur Erkennung von Cross-Site-Scripting ist ausgestattet mit:

- 4 handgeschriebene Parser

- ein intelligenter Nutzlastgenerator

- eine leistungsstarke Fuzzing-Engine

- ein unglaublich schneller Crawler

Es behandelt sowohl reflektiertes als auch DOM-XSS-Scanning.

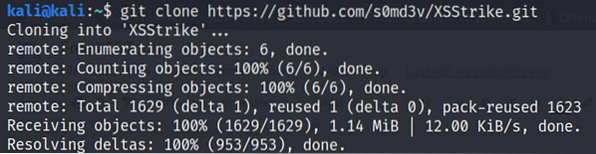

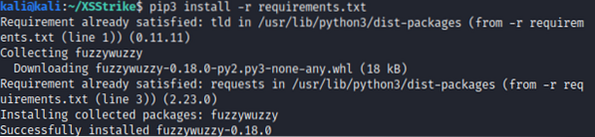

Installation:

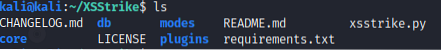

$ ls

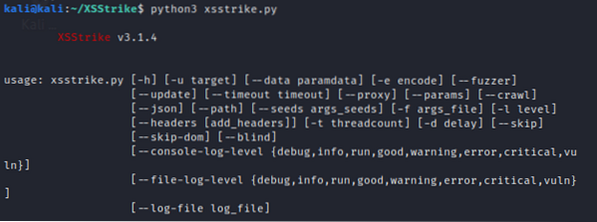

Verwendung:

Optionale Argumente:

Einzel-URL-Scan:

$ python xsstrike.py -u http://Beispiel.com/suchen.php?q=AbfrageCrawling-Beispiel:

$ python xsstrike.py -u "http://Beispiel.com/seite.php" --crawlXSS-Jäger:

Es ist ein kürzlich eingeführtes Framework in diesem Bereich von XSS-Schwachstellen mit den Vorteilen einfacher Verwaltung, Organisation und Überwachung. Es funktioniert im Allgemeinen, indem es bestimmte Protokolle über HTML-Dateien von Webseiten führt. Um jede Art von Cross-Site-Scripting-Schwachstellen zu finden, einschließlich des blinden XSS (das im Allgemeinen oft übersehen wird) als Vorteil gegenüber herkömmlichen XSS-Tools.

Installation:

$ sudo apt-get install git (falls noch nicht installiert)$ git-Klon https://github.com/mandatoryprogrammer/xsshunter.git

Aufbau:

- Führen Sie das Konfigurationsskript wie folgt aus:

$ ./generate_config.py- Starten Sie nun die API als

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter/api/

$ virtualenv env

$ . env/bin/aktivieren

$ pip install -r Anforderungen.TXT

$ ./apiserver.py

Um den GUI-Server zu verwenden, müssen Sie diese Befehle befolgen und ausführen:

$ cd xsshunter/gui/$ virtualenv env

$ .env/bin/aktivieren

$ pip install -r Anforderungen.TXT

$ ./guiserver.py

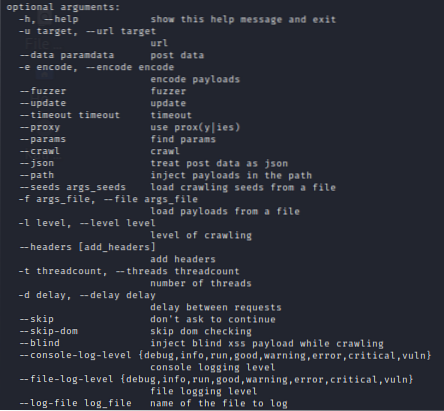

W3af:

Ein weiteres Open-Source-Tool zum Testen von Schwachstellen, das hauptsächlich JS verwendet, um bestimmte Webseiten auf Schwachstellen zu testen. Die Hauptanforderung besteht darin, das Tool nach Ihren Wünschen zu konfigurieren. Sobald dies erledigt ist, wird es seine Arbeit effizient erledigen und XSS-Schwachstellen identifizieren. Es ist ein Plugin-basiertes Tool, das hauptsächlich in drei Abschnitte unterteilt ist:

- Core (für grundlegende Funktionen und Bereitstellung von Bibliotheken für Plugins)

- Benutzeroberfläche

- Plugins

Installation:

Um w3af auf Ihrem Linux-System zu installieren, führen Sie einfach die folgenden Schritte aus:

Klonen Sie das GitHub-Repository.

$ sudo git clone https://github.com/andresriancho/w3af.gitInstallieren Sie die Version, die Sie verwenden möchten.

>Wenn Sie die GUI-Version verwenden möchten:

$ sudo ./w3af_guiWenn Sie die Konsolenversion bevorzugen:

$ sudo ./w3af_consoleBeide erfordern die Installation von Abhängigkeiten, wenn sie nicht bereits installiert sind.

Ein Skript wird unter /tmp/script erstellt.sh, die alle Abhängigkeiten für Sie installiert.

Die GUI-Version von w3af wird wie folgt angegeben:

Inzwischen ist die Konsolenversion das traditionelle Tool im Terminal-(CLI)-Look.

Verwendung

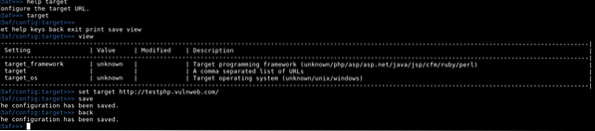

1. Ziel konfigurieren

Im Ziel, Menüausführungsbefehl Ziel TARGET_URL festlegen.

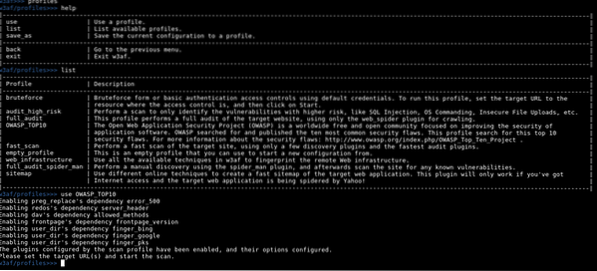

2. Audit-Profil konfigurieren

W3af wird mit einigen Profilen geliefert, die bereits richtig konfigurierte Plugins für die Durchführung eines Audits haben. Um das Profil zu verwenden, führen Sie den Befehl aus, PROFILE_NAME verwenden.

3. Konfigurations-Plugin

4. HTTP konfigurieren

5. Audit ausführen

Weitere Informationen finden Sie unter http://w3af.org/:

Einstellung:

Diese Tools sind einfach ein Tropfen im Ozean denn das Internet ist voll von erstaunlichen Werkzeugen. Tools wie Burp und Webscarab können auch verwendet werden, um XSS zu erkennen. Hut ab vor der wunderbaren Open-Source-Community, die spannende Lösungen für jedes neue und einzigartige Problem bereithält.

Phenquestions

Phenquestions