Auxiliary Mods werden im Allgemeinen verwendet, um einmalige Aktionen nach der Ausbeutung durchzuführen, aber Sie können mit diesem faszinierenden Tool noch viel mehr tun, z. B. Ihre eigenen Schwachstellen-Scanner und Port-Scanner erstellen. In diesem Artikel wird insbesondere das Zusatzmodul genauer betrachtet und erfahren, wie man damit einen Fuzzer erstellt.

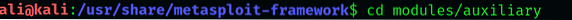

Schritt 1: Navigieren Sie zum Metasploit-Verzeichnis

Starten Sie zunächst Kali Linux und gehen Sie zum Metasploit Framework-Verzeichnis. Geben Sie Folgendes in die Kali-Benutzeroberfläche ein:

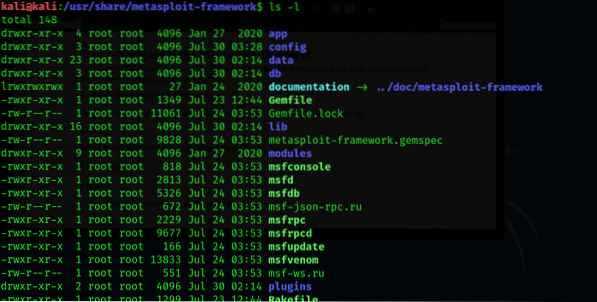

Um den Inhalt hier besser zu sehen, ändern Sie die Ansicht des Verzeichnisses, indem Sie Folgendes eingeben:

$ ls -l

Scrollen Sie zum Unterverzeichnismodul und geben Sie erneut ein:

$ CD-Module

Diese Ausgabe zeigt die verschiedenen Modultypen in Metasploit, einschließlich:

- Ausbeutung

- Nutzlasten

- Nicken

- Post

- Encoder

- Hilfs

Nun werden wir das Zusatzmodul genauer untersuchen.

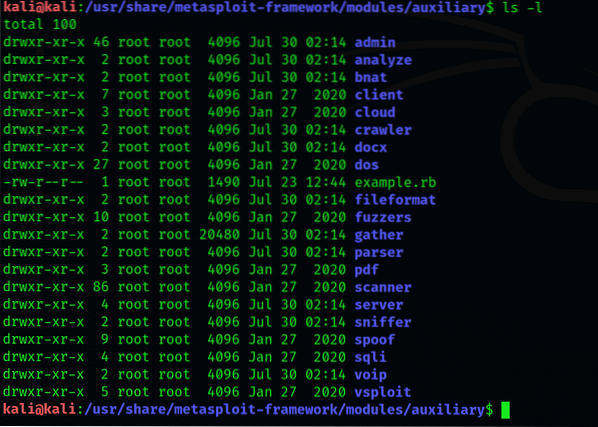

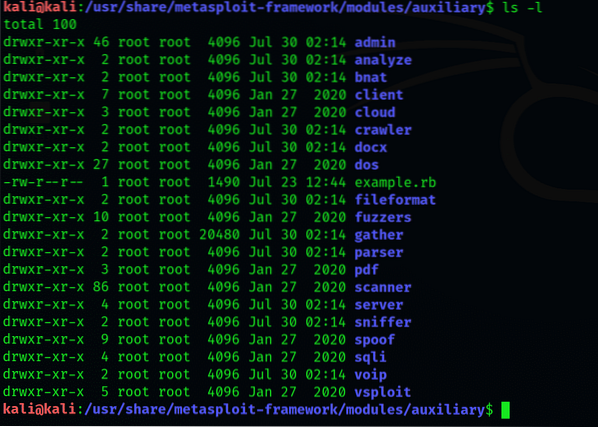

Schritt 2: Erweitern Sie das Hilfsverzeichnis

Geben Sie das Hilfsverzeichnis ein

$ CD-Module/Hilfsmittel

Dadurch wird das Hilfsmodulverzeichnis in mehrere Unterverzeichnisse unterteilt. Die Ausgabe zeigt eine umfassende Liste von Unterverzeichnissen an, beginnend mit dem Admin-Verzeichnis.

Fuzzer erstellen

Bevor wir fortfahren, werden wir zuerst definieren, was fuzzing ist.

Fuzzing: Eine kurze Einführung

Fuzzing ist eine Praxis in der Softwaretestdisziplin, bei der ständig zufällige, unerwartete Eingaben in ein Computerprogramm eingegeben werden, um alle möglichen Abstürze zu bestimmen, denen ein System ausgesetzt sein könnte. Das Einfügen von zu vielen Daten oder zufälligen Eingaben in einen variablen Bereich führt zu einem Pufferüberlauf, einer kritischen Schwachstelle, nach der Fuzzing als Inspektionstechnik Ausschau hält.

Pufferüberlauf ist nicht nur eine ernsthafte Schwachstelle, sondern ist auch oft die erste Methode für Hacker, wenn sie versuchen, in ein System einzudringen.

Der Fuzzing-Prozess

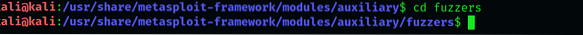

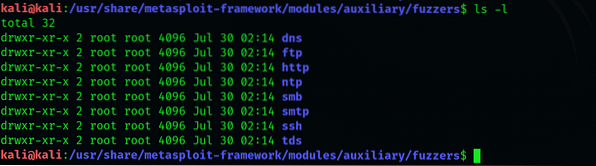

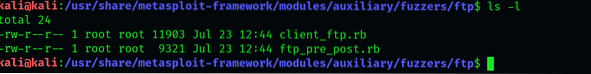

Gehen Sie zum Fuzzer-Verzeichnis und sehen Sie sich die Auflistung genau an:

$ CD-Fuzzer

Die angezeigten Fuzzer-Typen umfassen die folgenden: DNS, FTP, http, smb, smtp, ssh und tds.

Der für uns hier besonders interessante Fuzzer ist ftp.

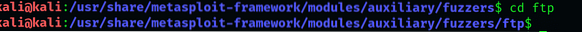

Öffnen Sie als nächstes das Fuzzers-Verzeichnis:

$ cd ftp

Von den beiden hier angezeigten Typen verwenden wir den "tp_pre_post Fuzzer" anstelle von "client_ft".rb.”

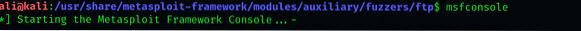

Öffnen Sie die msfconsole, suchen Sie den "tp_pre_post-Fuzzer" und führen Sie ihn aus. Geben Sie in der msf-Eingabeaufforderung Folgendes ein:

$ msfconsole

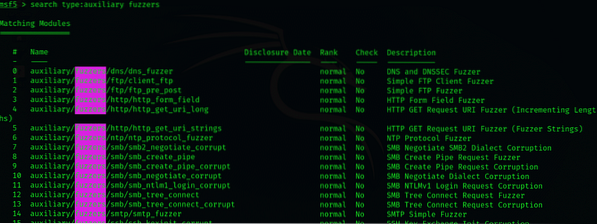

Msfconsole listet nur die Module auf, die Hilfsmodule sind und andere Typen vernachlässigen. Beachten Sie, dass alle vorgestellten Mods das Schlüsselwort ftp haben, sodass der Prozess die Module gemäß den Anweisungen des Befehls aussortieren muss.

Die Suchergebnisse zeigen mehrere verschiedene Module; wir werden nur das Modul „auxiliary/fuzzers/ftp/ftp_pre_post“ verwenden. Sie können sich die Details zu den Funktionen dieses Mods ansehen, indem Sie msf > info . eingeben.

Laden Sie nun dieses Modul, indem Sie Folgendes eingeben:

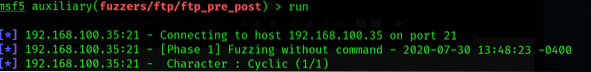

$ msf > benutze Auxiliary/Fuzzers/ftp/ftp_pre_post

Wie Sie sehen, kann das Modul mehrere verschiedene Eingänge aufnehmen. Wir werden eine bestimmte IP-Adresse verwenden. In diesem Beispiel verwenden wir ein System mit dem Betriebssystem Windows 2003 als Ziel, um unseren Fuzzer zu testen.

Stellen Sie die IP-Adresse ein und führen Sie das Modul aus:

$ msf > set RHOSTS (hier IP eingeben)

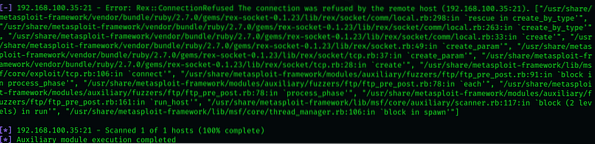

Der Fuzzer beginnt mit den hellen 10 Bytes und beginnt langsam, das System mit größeren Eingaben zu überfordern, wobei er mit jeder Iteration um 10 Byte vergrößert wird. Die maximale Größe beträgt standardmäßig 20000 Byte, die je nach Systemtyp geändert werden kann.

Dies ist ein sehr komplizierter und langwieriger Prozess, also seien Sie geduldig. Der Fuzzer stoppt bei der angegebenen Größenbeschränkung oder wenn er einige Fehlermeldungen erkennt.

Fazit

In diesem Artikel wurde beschrieben, was Fuzzer sind: Hilfsmodule, die es uns ermöglichen, ein System auf Schwachstellen zu überprüfen, einschließlich des Pufferüberlaufs, der am wichtigsten ist, da er oft durch seine Ausnutzung überschrieben wird. In dem Artikel wurde auch beschrieben, wie Sie mit dem Fuzzer tp_pre_post auf einem System Fuzzing durchführen. Obwohl es sich um relativ einfachere Komponenten des Metasploit-Frameworks handelt, können Fuzzer beim Pen-Testen äußerst wertvoll sein.

Natürlich ist dies nicht das Einzige, wozu Hilfsmodule in der Lage sind; Es gibt Hunderte von verschiedenen Modulen, die den unterschiedlichsten Zwecken zum Testen Ihres Systems dienen.

Phenquestions

Phenquestions