Eigenschaften

Nachfolgend finden Sie eine Beschreibung der Funktionen der Burp Suite:

- Scanner: Scannt nach Schwachstellen.

- Anwendungsbewusste Spinne: Wird zum Slithering eines bestimmten Seitenumfangs verwendet.

- Eindringling: Wird verwendet, um Angriffe und brutale Gewalt auf Seiten auf anpassungsfähige Weise auszuführen.

- Verstärker: Wird verwendet, um alle Anfragen zu kontrollieren und umzuleiten.

- Sequenzer: Wird zum Testen von Sitzungstoken verwendet.

- Verlängerung: Ermöglicht es Ihnen, Ihre Plugins bequem zusammenzustellen, um benutzerdefinierte Funktionen zu erhalten

- Vergleicher und Decoder: Beide werden für verschiedene Zwecke verwendet.

Rülpspinne

Die Burp Suite hat auch einen Fehler, der als Burp Spider bekannt ist. Der Burp Spider ist ein Programm, das über alle im Umfang angegebenen Zielseiten kriecht. Bevor ein Burp-Fehler beginnt, muss die Burp-Suite so eingerichtet werden, dass sie den HTTP-Verkehr erfasst.

Was ist ein Eingangstest für Webanwendungen??

Der Zugangstest für Webanwendungen führt einen digitalen Angriff durch, um Daten über Ihr Framework zu sammeln, Schwachstellen darin zu entdecken und herauszufinden, wie diese Mängel Ihre Anwendung oder Ihr System beeinträchtigen könnten.

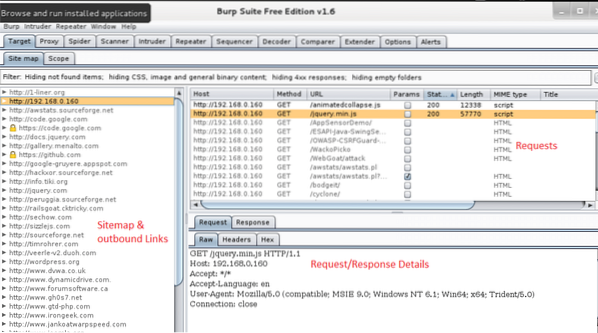

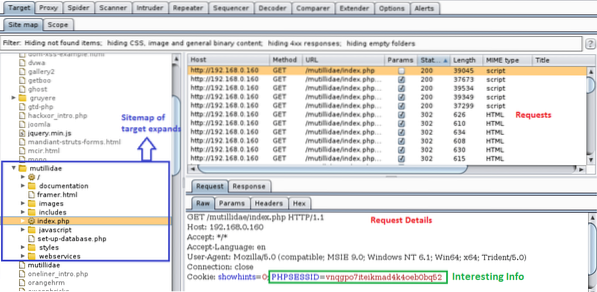

Schnittstelle

Wie andere Werkzeuge enthält die Burp Suite Reihen, Menüleisten und verschiedene Gruppen von Bedienfeldern.

Die folgende Tabelle zeigt Ihnen die verschiedenen Optionen, die im Folgenden beschrieben werden.

- Werkzeug- und Optionenauswahl-Registerkarten: Wählen Sie die Werkzeuge und Einstellungen.

- Sitemap-Ansicht: Zeigt die Sitemap an.

- Warteschlange für Anfragen: Zeigt an, wenn Anfragen gestellt werden.

- Anfrage-/Antwortdetails: Zeigt Anfragen und Antworten vom Server an.

Das Spidern einer Website ist eine wichtige Funktion bei der Durchführung von Web-Sicherheitstests. Dies hilft, den Grad der Webanwendung zu identifizieren. Wie oben erwähnt, verfügt die Burp Suite über eine eigene Spinne, die als Burp Spider bezeichnet wird und in eine Website schlüpfen kann. Es umfasst hauptsächlich vier Schritte.

Schritte

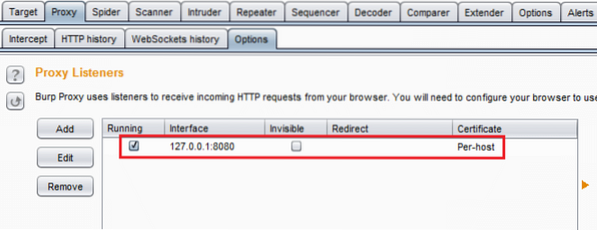

Schritt 1: Proxy einrichten

Starten Sie zuerst die Burp Suite und überprüfen Sie die Optionen unter dem Optionen Unterregisterkarte.

IP erkennen ist localhost IP und der Port ist 8080.

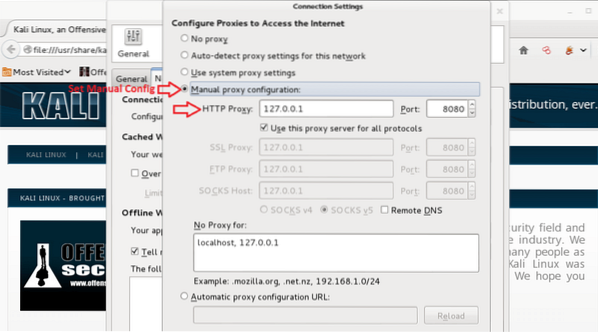

Stellen Sie außerdem sicher, dass das Intercept eingeschaltet ist. Öffnen Sie Firefox und gehen Sie zum Optionen Tab. Klicken Einstellungen, dann Netzwerk, dann Verbindungseinstellungen, und danach wählen Sie die Manuelle Proxy-Konfiguration Auswahl.

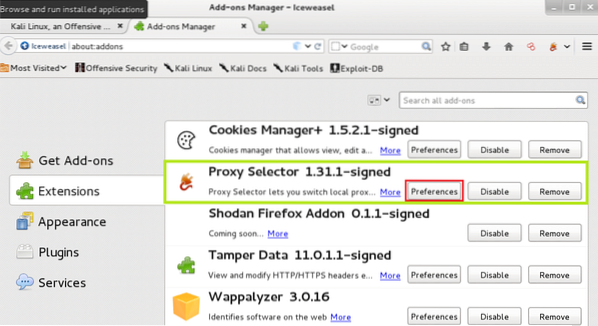

Um einen Proxy zu installieren, können Sie den Proxy-Selektor aus dem Add-Ons Seite und klick Einstellungen.

Gehe zu Proxys verwalten und einen anderen Vermittler einbeziehen, um die zutreffenden Daten abzurunden.

Klick auf das Proxy-Auswahl oben rechts und wählen Sie den soeben erstellten Proxy aus.

Schritt 2: Inhalte abrufen

Nachdem Sie den Proxy eingerichtet haben, gehen Sie zum Ziel, indem Sie die URL in die Adressleiste eingeben. Sie können sehen, dass die Seite nicht geladen wird. Dies tritt auf, weil die Burp Suite die Assoziation erfasst.

In der Burp Suite können Sie Anfrageoptionen sehen. Klicken Sie weiter, um die Assoziation voranzutreiben. An dieser Stelle können Sie sehen, dass sich die Seite im Programm gestapelt hat.

Wenn Sie zur Burp Suite zurückkehren, sehen Sie, dass alle Bereiche bevölkert sind.

Schritt 3: Auswahl und Starten von Spider

Hier das Ziel Mutilliden ist gewählt. Klicken Sie mit der rechten Maustaste auf das Mutilliden Ziel aus der Sitemap und wählen Sie das Spinne von hier Möglichkeit.

Wenn der Spider beginnt, erhalten Sie ein kurzes Detail, wie in der nebenstehenden Abbildung gezeigt. Dies ist eine Login-Struktur. Die Spinne kann basierend auf den bereitgestellten Informationen kriechen. Sie können diesen Vorgang überspringen, indem Sie auf die Schaltfläche "Formular ignorieren" klicken.

Schritt 4: Details manipulieren

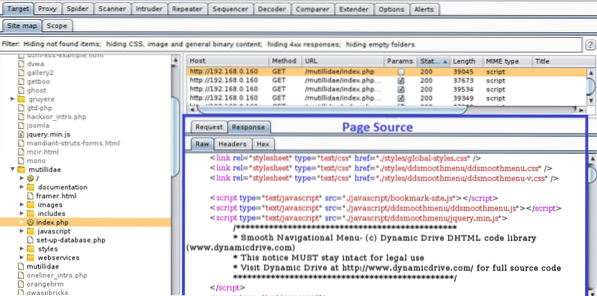

Während der Fehler läuft, wird der Baum innerhalb der Mutilliden Filiale wird bevölkert. Ebenso erscheinen die gestellten Anfragen in der Zeile und die Details sind in der Anfrage Tab.

Gehen Sie weiter zu verschiedenen Registerkarten und sehen Sie alle Basisdaten.

Überprüfen Sie abschließend, ob die Spinne fertig ist, indem Sie die Registerkarte „Spider“ überprüfen.

Dies sind die wichtigsten Grundlagen und Anfangsstadien eines Web-Sicherheitstests mit der Burp Suite. Spidering ist ein wichtiger Teil der Aufklärung während des Tests, und wenn Sie dies ausführen, können Sie die Konstruktion des Zielstandorts besser verstehen. In den kommenden Lehrübungen werden wir dies auf verschiedene Tools im Geräteset der Burp Suite ausdehnen.

Fazit

Die Burp Suite kann als grundlegender HTTP-Vermittler verwendet werden, um Datenverkehr für die Untersuchung und Wiedergabe zu blockieren, als Sicherheitsscanner für Webanwendungen, als Instrument zur Durchführung mechanisierter Angriffe auf eine Webanwendung, als Gerät zur Inspektion einer gesamten Website zur Erkennung von Angriffsoberflächen und als Modul-API mit vielen zugänglichen Add-Ons für Außenstehende. Ich hoffe, dieser Artikel hat Ihnen geholfen, mehr über dieses erstaunliche Stifttest-Tool zu erfahren.

Phenquestions

Phenquestions