Das Internet der Dinge (IoT) wächst rasant. IoT ist die Konnektivität von Geräten über das Internet. Es ist wie ein soziales Netzwerk oder ein E-Mail-Dienst, aber anstatt Menschen zu verbinden, verbindet das IoT tatsächlich intelligente Geräte, darunter Computer, Smartphones, intelligente Haushaltsgeräte, Automatisierungstools und mehr and.

Wie alle Arten von Technologien ist auch das IoT ein zweischneidiges Schwert. Es hat seine Vorteile, aber es gibt ernsthafte Bedrohungen, die diese Technologie begleiten. Da Hersteller gegeneinander antreten, um das neueste Gerät auf den Markt zu bringen, denken nicht viele von ihnen über die mit ihren IoT-Geräten verbundenen Sicherheitsprobleme nach.

Die häufigsten IoT-Sicherheitsbedrohungen

Was sind die größten Sicherheitsbedrohungen und Herausforderungen, mit denen das IoT derzeit konfrontiert ist?? Diese Frage ist eine der am häufigsten gestellten Fragen von verschiedenen Benutzergruppen, da sie die Endbenutzer sinduser. Grundsätzlich gibt es viele IoT-Sicherheitsbedrohungen, die in unseren täglich genutzten IoT-Geräten vorherrschen, die diese Technologiewelt anfälliger machen.

Um unser IoT-System vor Sicherheitslücken zu schützen, müssen wir die Bedrohungen und Herausforderungen erkennen und lösen. Hier habe ich einen kleinen Versuch unternommen, eine Liste der häufigsten IoT-Sicherheitsbedrohungen zu identifizieren, die uns helfen werden, die geeigneten Sicherheitsvorkehrungen zu treffen.

Um unser IoT-System vor Sicherheitslücken zu schützen, müssen wir die Bedrohungen und Herausforderungen erkennen und lösen. Hier habe ich einen kleinen Versuch unternommen, eine Liste der häufigsten IoT-Sicherheitsbedrohungen zu identifizieren, die uns helfen werden, die geeigneten Sicherheitsvorkehrungen zu treffen.

1. Fehlende Updates

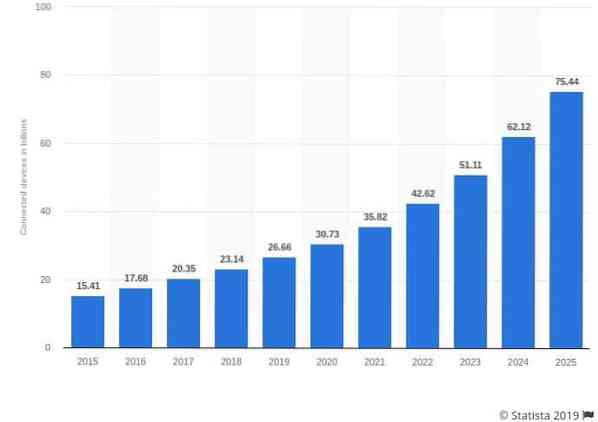

Derzeit gibt es weltweit rund 23 Milliarden IoT-Geräte. Bis 2020 wird diese Zahl auf fast 30 Milliarden steigen, sagt Statista-Bericht. Dieser massive Anstieg der Anzahl der mit dem IoT verbundenen Geräte bleibt nicht ohne Folgen.

Das größte Problem bei all den Unternehmen, die diese Geräte auf den Markt bringen, besteht darin, dass sie im Umgang mit gerätebezogenen Sicherheitsproblemen und -risiken nachlässig sind. Die meisten dieser verbundenen Geräte erhalten nicht genügend Sicherheitsupdates; manche werden nie aktualisiert updated.

Geräte, die einst als sicher galten, werden mit der Entwicklung der Technologie völlig anfällig und unsicher, was sie anfällig für Cyberkriminelle und Hacker macht.

Hersteller konkurrieren miteinander und bringen jeden Tag Geräte auf den Markt, ohne viel über die Sicherheitsrisiken und -probleme nachzudenken.

Die meisten Hersteller bieten Over-the-Air-Firmware-Updates (OTA) an, aber diese Updates werden beendet, sobald sie mit der Arbeit an ihrem neuen Gerät beginnen, wodurch ihre aktuelle Generation Angriffen ausgesetzt ist.

Wenn die Unternehmen nicht regelmäßig Sicherheitsupdates für ihre Geräte bereitstellen, setzen sie ihren Kundenstamm potenziellen Cyberangriffen und Datenschutzverletzungen aus.

2. Kompromittierte IoT-Geräte, die Spam-E-Mails senden

Die Entwicklung der Technologie hat uns eine Fülle von intelligenten Geräten beschert, darunter, aber nicht beschränkt auf intelligente Geräte, Smart-Home-Systeme usw. Diese Geräte verbrauchen eine ähnliche Rechenleistung wie andere IoT-verbundene Geräte und können für verschiedene Aktivitäten verwendet werden.

Ein kompromittiertes Gerät kann in einen E-Mail-Server umgewandelt werden. Laut einem Bericht der Internet-Sicherheitsfirma Proofpoint wurde ein intelligenter Kühlschrank verwendet, um Tausende von Spam-E-Mails zu versenden, ohne dass seine Besitzer eine Ahnung hatten. Die meisten dieser intelligenten Geräte können in E-Mail-Server umgewandelt werden, um Massen-E-Mail-Spam zu versenden.

3. IoT-Geräte in Botnets eingezogen

Ähnlich wie Geräte, die entführt und in E-Mail-Server für Massen-Spam verwandelt werden; smarte IoT-Geräte können auch als Botnets zur Durchführung von DDoS-Angriffen (Distributed Denial of Service) eingesetzt werden.

In der Vergangenheit haben Hacker Babyphone, Webcams, Streaming-Boxen, Drucker und sogar Smartwatches verwendet, um groß angelegte DDoS-Angriffe durchzuführen. Hersteller müssen die mit IoT-verbundenen Geräten verbundenen Risiken verstehen und alle notwendigen Schritte unternehmen, um ihre Geräte zu schützen.

4. Unsichere Kommunikation

Viele IoT-Geräte verschlüsseln die Nachrichten nicht, wenn sie über das Netzwerk gesendet werden. Dies ist eine der größten IoT-Sicherheitsherausforderungen da draußen. Unternehmen müssen sicherstellen, dass die Kommunikation zwischen Geräten und Cloud-Diensten sicher und verschlüsselt ist.

Die beste Vorgehensweise zur Gewährleistung einer sicheren Kommunikation ist die Verwendung von Transportverschlüsselung und die Verwendung von Standards wie TLS. Die Isolierung von Geräten durch die Verwendung verschiedener Netzwerke trägt auch dazu bei, eine sichere und private Kommunikation zu schaffen, die die übertragenen Daten sicher und vertraulich hält. Die meisten Apps und Dienste haben damit begonnen, ihre Nachrichten zu verschlüsseln, um die Informationen ihrer Benutzer zu schützen.

5. Verwendung von Standardpasswörtern

Die meisten Unternehmen liefern Geräte mit Standardpasswörtern aus und fordern ihre Kunden nicht einmal auf, diese zu ändern. Dies ist eine der größten IoT-Sicherheitsbedrohungen, da die Standardpasswörter allgemein bekannt sind und Kriminelle leicht an die Passwörter für Brute-Forcing gelangen können.

Schwache Zugangsdaten machen fast alle mit dem IoT verbundenen Geräte anfällig für Brute-Forcing und Passwort-Hacking. Unternehmen, die unsichere Zugangsdaten auf ihren IoT-Geräten verwenden, setzen sowohl ihre Kunden als auch ihr Unternehmen dem Risiko aus, anfällig für direkte Angriffe zu sein und durch einen Brute-Force-Versuch infiziert zu werden.

6. Fernzugriff

Von WikiLeaks veröffentlichte Dokumente erwähnten, dass die Central Intelligence Agency der Vereinigten Staaten (CIA) sich in IoT-Geräte gehackt und die Kamera/Mikrofone ohne Wissen der Besitzer eingeschaltet hatte. Nun, die Möglichkeit, dass Angreifer ohne deren Wissen in Ihre Geräte eindringen und die Besitzer aufzeichnen können, ist erschreckend und wurde von niemand anderem als der Regierung selbst genutzt.

Ihre Dokumente wiesen auf massive Schwachstellen in aktueller Software wie Android und iOS hin, sodass auch Kriminelle diese Schwachstellen ausnutzen und ungeheuerliche Verbrechen begehen können.

7. Durchsickern personenbezogener Daten

Erfahrene Cyberkriminelle können selbst durch das Herausfinden von Internet Protocol (IP)-Adressen über ungesicherte IoT-Geräte massiven Schaden anrichten. Diese Adressen können verwendet werden, um den Standort eines Benutzers und seine tatsächliche Wohnadresse zu bestimmen.

Aus diesem Grund empfehlen viele Internetsicherheitsexperten, Ihre IoT-Verbindung über ein virtuelles privates Netzwerk (VPN) abzusichern. Durch die Installation eines VPN auf Ihrem Router wird der gesamte Datenverkehr über den ISP verschlüsselt. VPN kann Ihre Internetprotokolladresse privat halten und Ihr gesamtes Heimnetzwerk sichern.

8. Hausinvasionen

Dies muss eine der gruseligsten Sicherheitsbedrohungen für das Internet der Dinge sein, da es die Kluft zwischen der digitalen und der physischen Welt überbrückt. Wie bereits erwähnt, kann ein ungesichertes IoT-Gerät Ihre IP-Adresse verlieren, mit der Sie Ihre Wohnadresse ermitteln können.

Hacker können diese Informationen an Untergrund-Websites verkaufen, auf denen kriminelle Gruppen tätig sind. Wenn Sie mit IoT verbundene Smart Home-Sicherheitssysteme verwenden, können diese ebenfalls kompromittiert werden. Aus diesem Grund müssen Sie Ihre verbundenen Geräte durch IoT-Sicherheit und die Verwendung von VPNs schützen.

9. Fahrzeugfernzugriff

Nicht so beängstigend wie jemand, der in Ihr Haus einbricht, aber immer noch etwas ziemlich Erschreckendes. Heutzutage, da wir uns alle nach intelligent fahrenden Autos sehnen, ist mit diesen vernetzten IoT-Autos auch ein hohes Risiko verbunden.

Erfahrene Hacker könnten Zugriff auf Ihr Smart-Auto erhalten und es per Fernzugriff entführen. Dies ist ein beängstigender Gedanke, denn jemand anderes, der die Kontrolle über Ihr Auto übernimmt, würde Sie anfällig für eine Vielzahl von Verbrechen machen.

Glücklicherweise achten die Hersteller von Smart-Autos genau auf diese Bedrohungen der „Sicherheit des Internets der Dinge“ und arbeiten hart daran, ihre Geräte vor jeglicher Art von Sicherheitsverletzungen zu schützen.

10. Ransomware

Ransomware wird seit langem in PC- und Unternehmensnetzwerken eingesetzt. Kriminelle verschlüsseln Ihr gesamtes System und drohen damit, alle Ihre Daten zu entfernen, es sei denn, Sie zahlen das „Lösegeld“, daher der Name.

Es ist nur eine Frage der Zeit, bis Angreifer damit beginnen, verschiedene intelligente Geräte zu sperren und Lösegeld für ihre Entsperrung zu verlangen. Forscher haben bereits einen Weg gefunden, Ransomware auf intelligenten Thermostaten zu installieren, was ziemlich alarmierend ist, da Kriminelle die Temperatur erhöhen oder senken können, bis das Lösegeld bezahlt wurde. Noch erschreckender ist es, dass Angreifer die Kontrolle über Heimsicherheitssysteme oder intelligente Geräte erlangen. Wie viel würden Sie bezahlen, um Ihr IoT-vernetztes Garagentor zu entsperren??

Es ist nur eine Frage der Zeit, bis Angreifer damit beginnen, verschiedene intelligente Geräte zu sperren und Lösegeld für ihre Entsperrung zu verlangen. Forscher haben bereits einen Weg gefunden, Ransomware auf intelligenten Thermostaten zu installieren, was ziemlich alarmierend ist, da Kriminelle die Temperatur erhöhen oder senken können, bis das Lösegeld bezahlt wurde. Noch erschreckender ist es, dass Angreifer die Kontrolle über Heimsicherheitssysteme oder intelligente Geräte erlangen. Wie viel würden Sie bezahlen, um Ihr IoT-vernetztes Garagentor zu entsperren??

11. Datendiebstahl

Hacker sind immer auf der Suche nach Daten, darunter Kundennamen, Kundenadressen, Kreditkartennummern, Finanzdaten und mehr details. Selbst wenn ein Unternehmen strenge IoT-Sicherheit hat, gibt es verschiedene Angriffsvektoren, die die Cyberkriminellen ausnutzen können.

Beispielsweise reicht ein anfälliges IoT-Gerät aus, um ein ganzes Netzwerk lahmzulegen und Zugang zu sensiblen Informationen zu erhalten. Wenn ein solches Gerät mit einem Firmennetzwerk verbunden ist, können Hacker Zugriff auf das Netzwerk erhalten und alle wertvollen Daten extrahieren. Die Hacker missbrauchen diese Daten dann oder verkaufen sie für einen hohen Betrag an andere Kriminelle.

12. Kompromittierende Medizinprodukte

Dieser kommt direkt aus Hollywood, aber das macht ihn nicht weniger zu einer IoT-Sicherheitsbedrohung. Eine Folge der Homeland TV-Serie zeigte einen Angriff, bei dem die Kriminellen ein implantiertes medizinisches Gerät anvisierten, um eine Person zu ermorden.

Nun, diese Art von Angriff wurde im wirklichen Leben nicht durchgeführt, aber es ist immer noch eine Bedrohung. Eine Bedrohung genug, dass der ehemalige Vizepräsident der Vereinigten Staaten, Dick Cheney, die drahtlosen Funktionen seines implantierten Defibrillators entfernen ließ, um solche Szenarien zu vermeiden. Da immer mehr medizinische Geräte mit dem IoT verbunden werden, bleiben diese Arten von Angriffen eine Möglichkeit.

13. Mehr Geräte, mehr Bedrohungen

Dies ist ein Nachteil der massiven Steigerung von IoT-Geräten. Die Anzahl der Geräte hinter Ihrer Firewall ist in den letzten zehn Jahren erheblich gestiegen. Früher mussten wir uns nur darum kümmern, unsere PCs vor Angriffen von außen zu schützen.

Jetzt, in diesem Zeitalter, müssen wir uns um eine Vielzahl verschiedener IoT-Geräte kümmern. Von unseren täglichen Smartphones bis hin zu Smart Home Appliances und vielem mehr. Da es so viele Geräte gibt, die gehackt werden können, werden die Hacker immer nach dem schwächsten Glied Ausschau halten und es durchbrechen.

14. Kleine IoT-Angriffe

Wir erfahren immer von groß angelegten IoT-Angriffen. Wir haben vor 2 Jahren vom Mirai-Botnet gehört/ Vor Mirai; es gab Reaper, der viel gefährlicher war als Mirai. Auch wenn groß angelegte Angriffe mehr Schaden anrichten, sollten wir auch kleine Angriffe fürchten, die oft unentdeckt bleiben.

Kleine Angriffe entgehen oft der Entdeckung und schlüpfen durch die Sicherheitsverletzungen. Hacker werden versuchen, diese Mikroangriffe zu nutzen, um ihre Pläne zu verwirklichen, anstatt zu den großen Waffen zu greifen.

fünfzehn. Automatisierung und A.ich

EIN.ich. Werkzeuge werden bereits weltweit eingesetzt. Es gibt A.ich. Werkzeuge, die bei der Herstellung von Autos helfen, während andere eine große Datenmenge sichten. Die Verwendung von Automatisierung hat jedoch einen Nachteil, da nur ein einziger Fehler im Code oder ein fehlerhafter Algorithmus erforderlich ist, um das gesamte A entire zu zerstören.ich. Netzwerk und damit die gesamte von ihm kontrollierte Infrastruktur.

EIN.ich. und Automatisierung ist nur Code; Wenn jemand Zugriff auf diesen Code erhält, kann er die Kontrolle über die Automatisierung übernehmen und tun, was er will. Daher müssen wir sicherstellen, dass unsere Tools vor solchen Angriffen und Bedrohungen sicher bleiben.

16. Menschlicher Faktor

Nun, es ist keine direkte Bedrohung, aber man muss sich Sorgen um die wachsende Anzahl von Geräten machen. Denn mit jedem Gerät steigt auch die Zahl der Menschen, die mit IoT interagieren. Nicht jeder macht sich Sorgen um die Cybersicherheit; manche wissen gar nichts über digitale Angriffe oder halten es für einen Mythos.

Solche Leute haben oft die niedrigsten Sicherheitsstandards, wenn es um die Absicherung ihrer IoT-Geräte geht. Diese Personen und ihre ungesicherten Geräte können für eine Organisation oder ein Unternehmensnetzwerk zum Verhängnis werden, wenn sie sich damit verbinden.

17. Mangel an Wissen

Dies ist auch eine weitere Bedrohung, die durch den richtigen Austausch von Wissen leicht gelöst werden kann. Die Leute wissen entweder nicht viel über das IoT oder es ist ihnen egal. Mangelndes Wissen kann oft die Ursache für massiven Schaden für ein Unternehmens- oder persönliches Netzwerk sein.

Es sollte Priorität haben, jedem Einzelnen das grundlegende Wissen über IoT, verbundene Geräte und die Bedrohungen zu vermitteln. Grundkenntnisse über die Auswirkungen des IoT und seiner Sicherheitsbedrohungen zu haben, kann den Unterschied zwischen einem sicheren Netzwerk und einer Datenschutzverletzung ausmachen.

18. Zeit-/Geldmangel

Die meisten Menschen oder Organisationen investieren nicht in eine sichere IoT-Infrastruktur, weil sie es zu zeitaufwändig oder zu teuer finden. Das muss sich ändern. Andernfalls drohen Konzernen durch einen Angriff massive finanzielle Verluste.

Daten sind das wertvollste Gut, das ein Unternehmen haben kann. Eine Datenschutzverletzung bedeutet einen Verlust in Millionenhöhe. Die Investition in ein sicheres IoT-Setup wäre nicht so kostspielig wie eine massive Datenpanne.

19. Maschinelles Phishing

Maschinelles Phishing wird in den kommenden Jahren zu einem wichtigen Thema werden. Hacker infiltrieren IoT-Geräte und -Netzwerke, um gefälschte Signale zu senden, die die Eigentümer veranlassen, Maßnahmen zu ergreifen, die das Betriebsnetzwerk beschädigen könnten.

Angreifer könnten zum Beispiel eine Produktionsanlage melden lassen, dass sie mit halber Kapazität arbeitet (während sie mit 100% arbeitet), und der Anlagenbetreiber wird versuchen, die Last weiter zu erhöhen, was für die Anlage verheerend sein kann.

Angreifer könnten zum Beispiel eine Produktionsanlage melden lassen, dass sie mit halber Kapazität arbeitet (während sie mit 100% arbeitet), und der Anlagenbetreiber wird versuchen, die Last weiter zu erhöhen, was für die Anlage verheerend sein kann.

20. Schlechte Authentifizierungsprotokolle

Bei so vielen IoT-verbundenen Geräten, die den Markt überschwemmen, haben die Hersteller übersehen, dass jedes Gerät ein geeignetes und starkes Authentifizierungsprotokoll benötigt. Solche schlechten Autorisierungsmechanismen führen oft dazu, dass Benutzern höhere Zugriffsrechte gewährt werden, als sie erhalten sollen.

Die meisten Geräte haben keine Passwortkomplexität, schlechte Standardanmeldeinformationen, fehlende Verschlüsselung, keine Zwei-Faktor-Authentifizierung und unsichere Passwortwiederherstellung. Diese Sicherheitslücken können leicht dazu führen, dass Hacker einfachen Zugriff auf Geräte und Netzwerke erhalten.

21. Datenschutzbedenken

Die meisten Geräte sammeln Daten aller Art, einschließlich sensibler Informationen. Datenschutzbedenken werden geäußert, wenn Geräte mit der Erfassung personenbezogener Daten beginnen, ohne über geeignete Schutzmethoden für diese Daten zu verfügen.

Heutzutage erfordern fast alle Smartphone-Apps eine Art von Berechtigungen und Datenerfassung sowohl auf iOS als auch auf Android. Sie müssen diese Berechtigungen überprüfen und sehen, welche Art von Daten von diesen Apps gesammelt werden. Wenn die gesammelten Daten persönlicher und sensibler Natur sind, ist es besser, die App loszuwerden, als Ihre persönlichen Daten zu riskieren.

22. Schlechte physische Sicherheit

Bisher haben wir über digitale Sicherheit gesprochen, aber das ist nicht die einzige Bedrohung für ein IoT-Gerät. Wenn die physische Sicherheit schlecht ist, können Hacker problemlos auf die Geräte zugreifen, ohne viel Arbeit leisten zu müssen.

Physische Schwächen liegen vor, wenn ein Hacker ein Gerät leicht zerlegen und auf seinen Speicher zugreifen kann. Selbst freiliegende USB-Ports oder andere Arten von Ports können dazu führen, dass Hacker Zugriff auf das Speichermedium des Geräts erlangen und alle Daten auf dem Gerät kompromittieren.

23. RFID-Skimming

Dies ist die Art des Skimmings, bei der Hacker die drahtlosen Informationen und Daten von RFID-Chips abfangen, die auf Debitkarten, Kreditkarten, Ausweisen/Pässen und anderen Dokumenten verwendet werden.

Der Zweck des Abschöpfens dieser Daten besteht darin, die persönlichen Informationen zu stehlen, die für fortgeschrittenen Identitätsdiebstahl verwendet werden. Hacker verwenden NFC-unterstützte Geräte, die alle unverschlüsselten Daten der RFID-Chips aufzeichnen und dann über drahtlose Signale übertragen broadcast.

Der Zweck des Abschöpfens dieser Daten besteht darin, die persönlichen Informationen zu stehlen, die für fortgeschrittenen Identitätsdiebstahl verwendet werden. Hacker verwenden NFC-unterstützte Geräte, die alle unverschlüsselten Daten der RFID-Chips aufzeichnen und dann über drahtlose Signale übertragen broadcast.

24. Man-in-the-Middle-Angriffe

Dies ist eine Art von Angriff, bei der Hacker die Kommunikation zwischen zwei Parteien über ein unsicheres IoT-Gerät oder eine Schwachstelle im Netzwerk abfangen und dann die Nachrichten ändern, während beide Parteien denken, dass sie miteinander kommunizieren. Diese Angriffe können für die Beteiligten verheerend sein, da alle ihre sensiblen Informationen während der Kommunikation gefährdet sind.

25. Sinkhole-Schemata

Ein Hacker kann leicht den gesamten Datenverkehr von einem WSN-Knoten (Wireless Sensor Network) anziehen, um ein Sinkhole zu bauen. Diese Art von Angriff erzeugt eine metaphorische Senke, die die Vertraulichkeit der Daten gefährdet und auch jeglichen Dienst für das Netzwerk verweigert. Dazu werden alle Pakete verworfen, anstatt sie an ihr Ziel zu senden.

Letzte Worte

IoT ist definitiv eine große Sache und wird mit der Zeit nur noch größer only. Je größer es wird, desto mehr Ziele hat es leider auf dem Rücken. Alle begleitenden Bedrohungen und IoT-Trends werden ebenfalls größer bigger. Hersteller und andere mit der IoT-Branche verbundene Unternehmen müssen sich mit den Sicherheitsproblemen und Bedrohungen ernsthaft auseinandersetzen.

Wissen ist die erste Verteidigungslinie gegen solche Bedrohungen. Sie müssen sich also mit den IoT-Sicherheitsbedrohungen und ihren Gegenmaßnahmen vertraut machen.

Phenquestions

Phenquestions